Hallo allerseits!

Kurz vorweg:

Mein Plan ist es derzeit einen RasPi4 für Bitwarden RS aufzusetzen - nach DIESER Anleitung. Nun bin ich an Punkt 2.3 angekommen und möchte das SSL-Zertifikat anlegen. Und hier kommt es zum Problem.

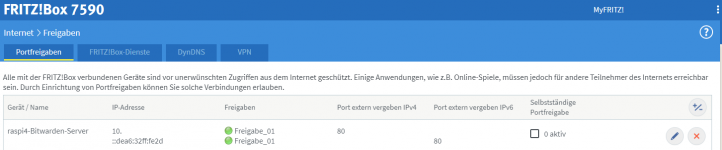

Liegt das Problem evtl. an den nicht vorhandenen Portweiterleitungen? Hier bräuchte ich detailliertere Unterstützung (an den Ports aus der Anleitung habe ich nichts geändert und sie beim Standard belassen).

Habt Ihr sonst noch Anhaltspunkte, die man prüfen kann / soll / muss. Oder vielleicht einen anderen Weg wie man das SSL-Problem lösen kann?

Gerne stelle ich euch weitere Informationen zur Verfügung, wenn Ihr sie benötigt.

Vielen Dank für Eure Unterstützung!

Schöne Grüße,

Sebastian

Kurz vorweg:

- ich bin Laie in der Linux-Welt

- habe bis dato keinen großen BErührungspunkte mit Portweiterleitungen zu tun

- und Englisch beherrsche ich so gut wie gar nicht, sodass es mir schwer fällt Lösungen aus englischsprachigen Texten zu erarbeiten

Mein Plan ist es derzeit einen RasPi4 für Bitwarden RS aufzusetzen - nach DIESER Anleitung. Nun bin ich an Punkt 2.3 angekommen und möchte das SSL-Zertifikat anlegen. Und hier kommt es zum Problem.

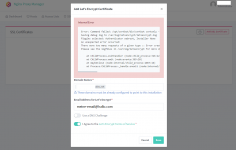

- Gehe ich vor wie in der Anleitung beschrieben bekomme ich einen "internal error" - siehe Screen 01

- Versuche ich es über SSL Certificates bekomme ich die Meldung aus Screen 02.

Error: Command failed: /opt/certbot/bin/certbot certonly --non-interactive --config "/etc/letsencrypt.ini" --cert-name "npm-27" --agree-tos --email "meine-email@hallo.com" --preferred-challenges "dns,http" --domains ".ddns.net"

Saving debug log to /var/log/letsencrypt/letsencrypt.log

Plugins selected: Authenticator webroot, Installer None

An unexpected error occurred:

There were too many requests of a given type :: Error creating new order :: too many failed authorizations recently: see https://letsencrypt.org/docs/rate-limits/

Please see the logfiles in /var/log/letsencrypt for more details.

at ChildProcess.exithandler (node:child_process:326:12)

at ChildProcess.emit (node:events:369:20)

at maybeClose (node:internal/child_process:1067:16)

at Process.ChildProcess._handle.onexit (node:internal/child_process:301:5)

Saving debug log to /var/log/letsencrypt/letsencrypt.log

Plugins selected: Authenticator webroot, Installer None

An unexpected error occurred:

There were too many requests of a given type :: Error creating new order :: too many failed authorizations recently: see https://letsencrypt.org/docs/rate-limits/

Please see the logfiles in /var/log/letsencrypt for more details.

at ChildProcess.exithandler (node:child_process:326:12)

at ChildProcess.emit (node:events:369:20)

at maybeClose (node:internal/child_process:1067:16)

at Process.ChildProcess._handle.onexit (node:internal/child_process:301:5)

Liegt das Problem evtl. an den nicht vorhandenen Portweiterleitungen? Hier bräuchte ich detailliertere Unterstützung (an den Ports aus der Anleitung habe ich nichts geändert und sie beim Standard belassen).

Habt Ihr sonst noch Anhaltspunkte, die man prüfen kann / soll / muss. Oder vielleicht einen anderen Weg wie man das SSL-Problem lösen kann?

Gerne stelle ich euch weitere Informationen zur Verfügung, wenn Ihr sie benötigt.

Vielen Dank für Eure Unterstützung!

Schöne Grüße,

Sebastian