Hallo,

wie der Titel schon sagt, möchte ich eine verschlüsselte/getunnelte Verbindung zu meiner Virtuellen Maschine haben.

Es gibt einfachere Alternativen, aber es muss über Remote-Desktop laufen.

Ich habe 4 Dinge am lokalen Rechner laufen: Putty, freeSSHd, Domain Client und die Virtuelle Maschine, welche auf Hyper-V installiert ist .

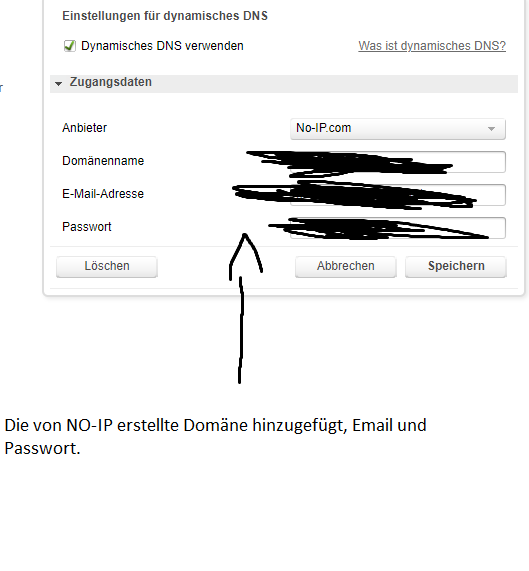

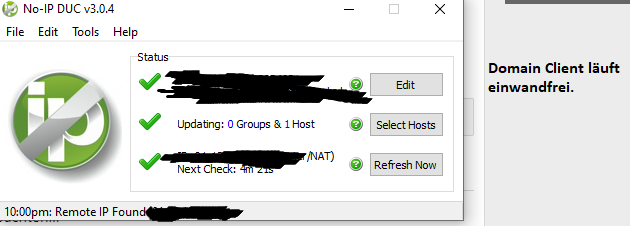

1. Ich habe mir eine Kostenlose Domain zugelegt, welche ich dann im Router hinzugefügt habe, der Client läuft im Hintergrund.(Dyndns)

2. Ich habe der Virtuellen Maschine eine Statische IP-Adresse zugeordnet.

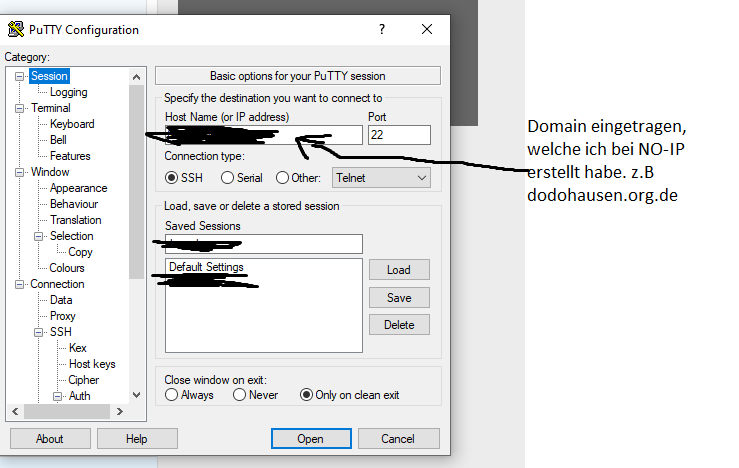

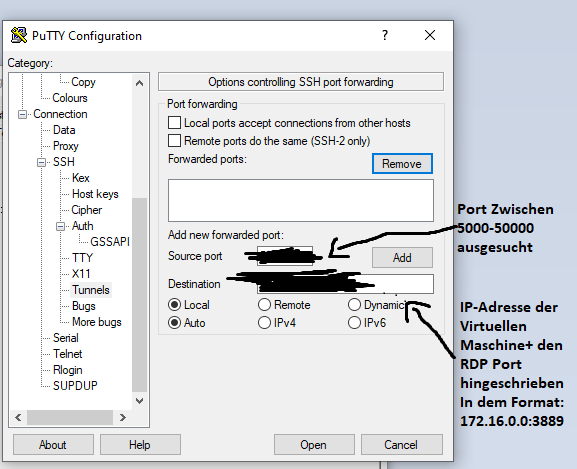

3. Ich habe mir Putty (SSH-Client)heruntergeladen und es konfiguriert

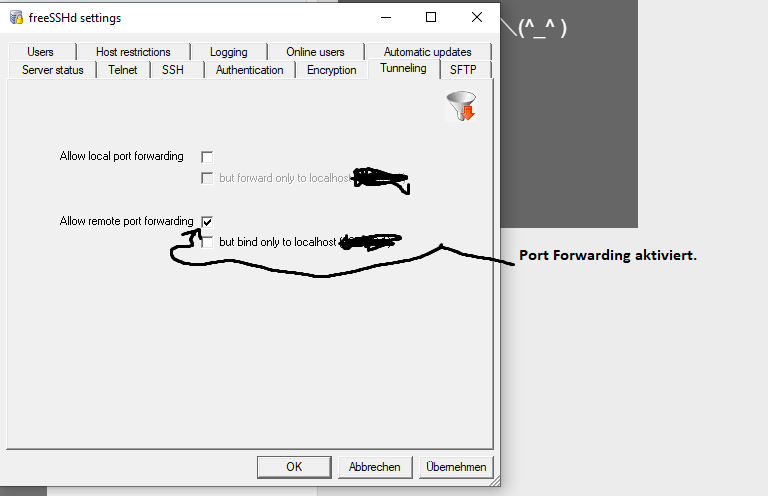

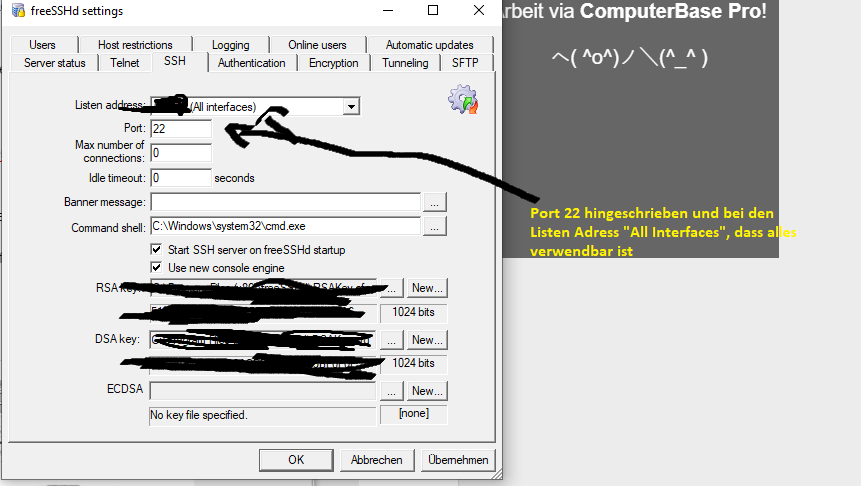

4. Ich habe mir freeSSHd(SSH-Server) heruntergeladen und es konfiguert

Das alles läuft auf einen Lokalen Rechner, auf welchen auch die Virtuelle Maschine installiert ist.

Leider schlägt jedes mal die Remote-Desktop Verbindung von Außerhalb fehl.Leider scheint irgendwo ein Fehler zu existieren, deswegen füge ich einfach mal die Bilder mit den Daten, vielleicht entdeckt ihr ja den Fehler

wie der Titel schon sagt, möchte ich eine verschlüsselte/getunnelte Verbindung zu meiner Virtuellen Maschine haben.

Es gibt einfachere Alternativen, aber es muss über Remote-Desktop laufen.

Ich habe 4 Dinge am lokalen Rechner laufen: Putty, freeSSHd, Domain Client und die Virtuelle Maschine, welche auf Hyper-V installiert ist .

1. Ich habe mir eine Kostenlose Domain zugelegt, welche ich dann im Router hinzugefügt habe, der Client läuft im Hintergrund.(Dyndns)

2. Ich habe der Virtuellen Maschine eine Statische IP-Adresse zugeordnet.

3. Ich habe mir Putty (SSH-Client)heruntergeladen und es konfiguriert

4. Ich habe mir freeSSHd(SSH-Server) heruntergeladen und es konfiguert

Das alles läuft auf einen Lokalen Rechner, auf welchen auch die Virtuelle Maschine installiert ist.

Leider schlägt jedes mal die Remote-Desktop Verbindung von Außerhalb fehl.Leider scheint irgendwo ein Fehler zu existieren, deswegen füge ich einfach mal die Bilder mit den Daten, vielleicht entdeckt ihr ja den Fehler