MK one

Banned

- Registriert

- März 2017

- Beiträge

- 4.889

Retpoline ist ein Spectre V2 Schutz der kaum Ressourcen verschlingt und im kommenden 19H1 Update kommen soll

Man kann ihn jedoch schon jetzt manuell aktivieren allerdings sind Skylake und spätere Generationen von Intel-Prozessoren nicht mit Retpoline kompatibel . Dort bleibt man auf die Intel Patches angewiesen .

https://www.borncity.com/blog/2019/03/05/windows-10-retpoline-spectre-2-schutz-manuell-aktivieren/

In einem Nachtrag zum 5. März 2019 gibt Microsofts Mehmet Iyigun vom Windows/Azure Kernel Team nun Hinweise, wie Nutzer Retpoline durch einen Registrierungseingriff während der Rollout-Phase gezielt manuell freigeben können.

Auf Windows 10 V1809-Clients sind folgende Befehle in einer administrativen Eingabeaufforderung auszuführen, um Retpoline zu aktivieren.

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0x400

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 0x400

Danach ist die Maschine neu zu starten. Auf Windows Server 2019 sind dagegen folgende folgende Befehle einzugeben:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0x400

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 0x401

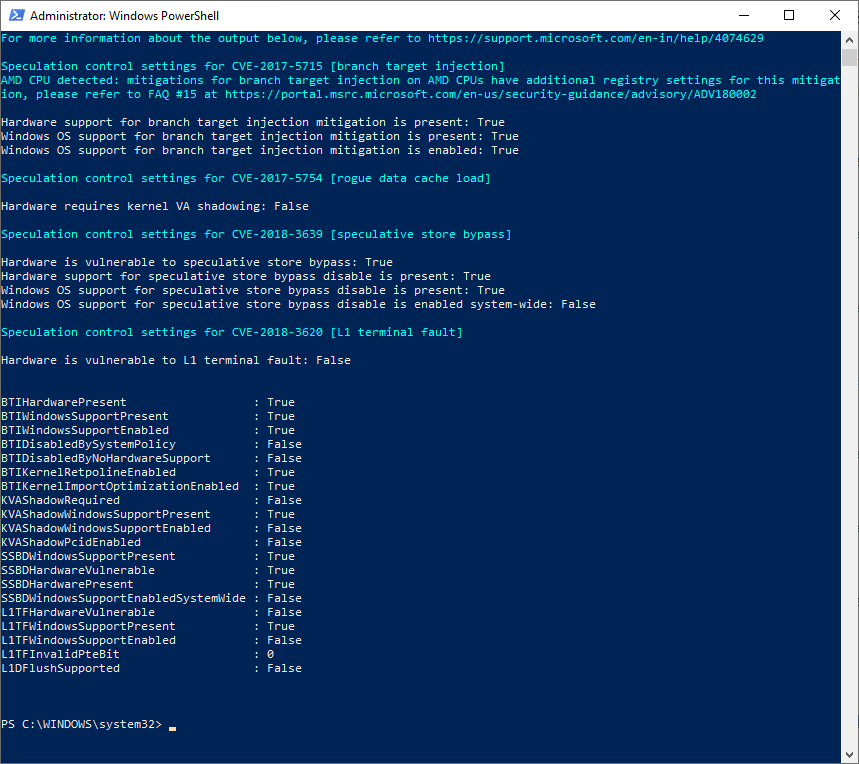

Auch hier ist die Maschine im Anschluss neu zu starten. Ob Retpoline aktiviert ist, lässt sich mit dem PowerShell-Befehl:

Get-SpeculationControlSettings

Der Grund warum man das machen sollte ist , wie gesagt , es braucht so gut wie keine Ressourcen und kostet keine Performance

Gegenüber Microcode-Updates, die zu einer Leistungseinbuße führen und nur prozessorspezifisch angeboten werden können, vermeidet Retpoline als Compiler-Technologie diese Leistungseinbußen. Ich hatte bereits im Januar 2018 den Artikel Meltdown/Spectre: Google patcht Cloud ohne Leistungsverlust zu diesem Thema veröffentlicht.

sollte dann so aussehen bei AMD CPUs

PS: BTIKernelRetpolineEnabled : True , ist hier das entscheidende

Man kann ihn jedoch schon jetzt manuell aktivieren allerdings sind Skylake und spätere Generationen von Intel-Prozessoren nicht mit Retpoline kompatibel . Dort bleibt man auf die Intel Patches angewiesen .

https://www.borncity.com/blog/2019/03/05/windows-10-retpoline-spectre-2-schutz-manuell-aktivieren/

In einem Nachtrag zum 5. März 2019 gibt Microsofts Mehmet Iyigun vom Windows/Azure Kernel Team nun Hinweise, wie Nutzer Retpoline durch einen Registrierungseingriff während der Rollout-Phase gezielt manuell freigeben können.

Auf Windows 10 V1809-Clients sind folgende Befehle in einer administrativen Eingabeaufforderung auszuführen, um Retpoline zu aktivieren.

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0x400

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 0x400

Danach ist die Maschine neu zu starten. Auf Windows Server 2019 sind dagegen folgende folgende Befehle einzugeben:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0x400

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 0x401

Auch hier ist die Maschine im Anschluss neu zu starten. Ob Retpoline aktiviert ist, lässt sich mit dem PowerShell-Befehl:

Get-SpeculationControlSettings

Der Grund warum man das machen sollte ist , wie gesagt , es braucht so gut wie keine Ressourcen und kostet keine Performance

Gegenüber Microcode-Updates, die zu einer Leistungseinbuße führen und nur prozessorspezifisch angeboten werden können, vermeidet Retpoline als Compiler-Technologie diese Leistungseinbußen. Ich hatte bereits im Januar 2018 den Artikel Meltdown/Spectre: Google patcht Cloud ohne Leistungsverlust zu diesem Thema veröffentlicht.

sollte dann so aussehen bei AMD CPUs

PS: BTIKernelRetpolineEnabled : True , ist hier das entscheidende

Zuletzt bearbeitet: