Moin,

wer sein Smartphone mit einer Custom-ROM ausstattet, wird sich über gewisse Schutzmechanismen weniger freuen. Hier und da können zwecks des offenem Bootloader (manche ROMs lassen einen nachträglich geschlossenen zu, jedoch nicht zeitgleich in Verbindung mit Root!), durch die ROM selbst und oder Root, gewisse Tests nicht erfolgreich bestanden werden.

Jene haben mitunter die folge, das etwa Apps nicht aus dem Store bezogen und oder gestartet werden können. Wenige starten und quittieren dann doch den Dienst z.B.: mit einem Warnhinweis, zwecks Root.

Ich werde jetzt nicht darauf eingehen wie man den Bootloader entsperrt (bei manchen Herstellern so und so, ohne weiteres nicht möglich!), nicht wie man eine Custom-ROM installiert, auch nicht wie man Root einrichtet.

Ich werde also die ersten drei genannten Punkte überspringen und direkt zur Einrichtung der weiteren Modifikationen kommen, jene eben die halt die bereits genannten Tests bestehen lassen.

Dieser Artikel bezieht sich voll und ganz auf Magisk!

Android 8 (SDK 27) - 14 (SDK 34).

Übrigens vorab;

Safetynet wird nach und nach von jenem Play Integrity abgelöst.

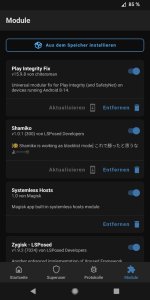

Fangen wir doch mit dem "PlayIntegrityFix" an;

Also entweder ausgeschaltet lassen um dann alles im einen Rutsch zu erledigen und oder angeschaltet lassen, (was jedoch zumindest ich so empfehle), dann nach jedem MOD einen Neustart erfordert.

Anschließend folgt das sogenannte Shamiko (nicht erforderlich!);

Optional BootloaderSpoofer (erfordert LSPosed Framework!)

Diese App wird von LSPosed Framework Automatisch erkannt, jedoch nicht aktiviert. Jene Aktivation ist auch so lange nicht erforderlich, solang wie jenes Framework keine Empfohlene App zuvor als Markiert gesetzt hat.

LSPosed Framework;

😄

Ebenfalls Optional (PlayIntegrityNEXT);

Um dieses und jenes auf Erfolg zu prüfen;

SPIC - Simple Play Integrity Checker

Ihr solltet nach den MODs einmal die App-Daten für den Play Store und Play Dienste löschen und gegeben falls das Gerät neu starten, weil ansonsten der Store nicht als Zertifiziert Markiert wird.

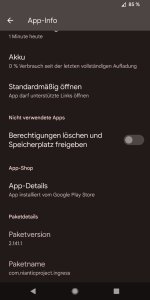

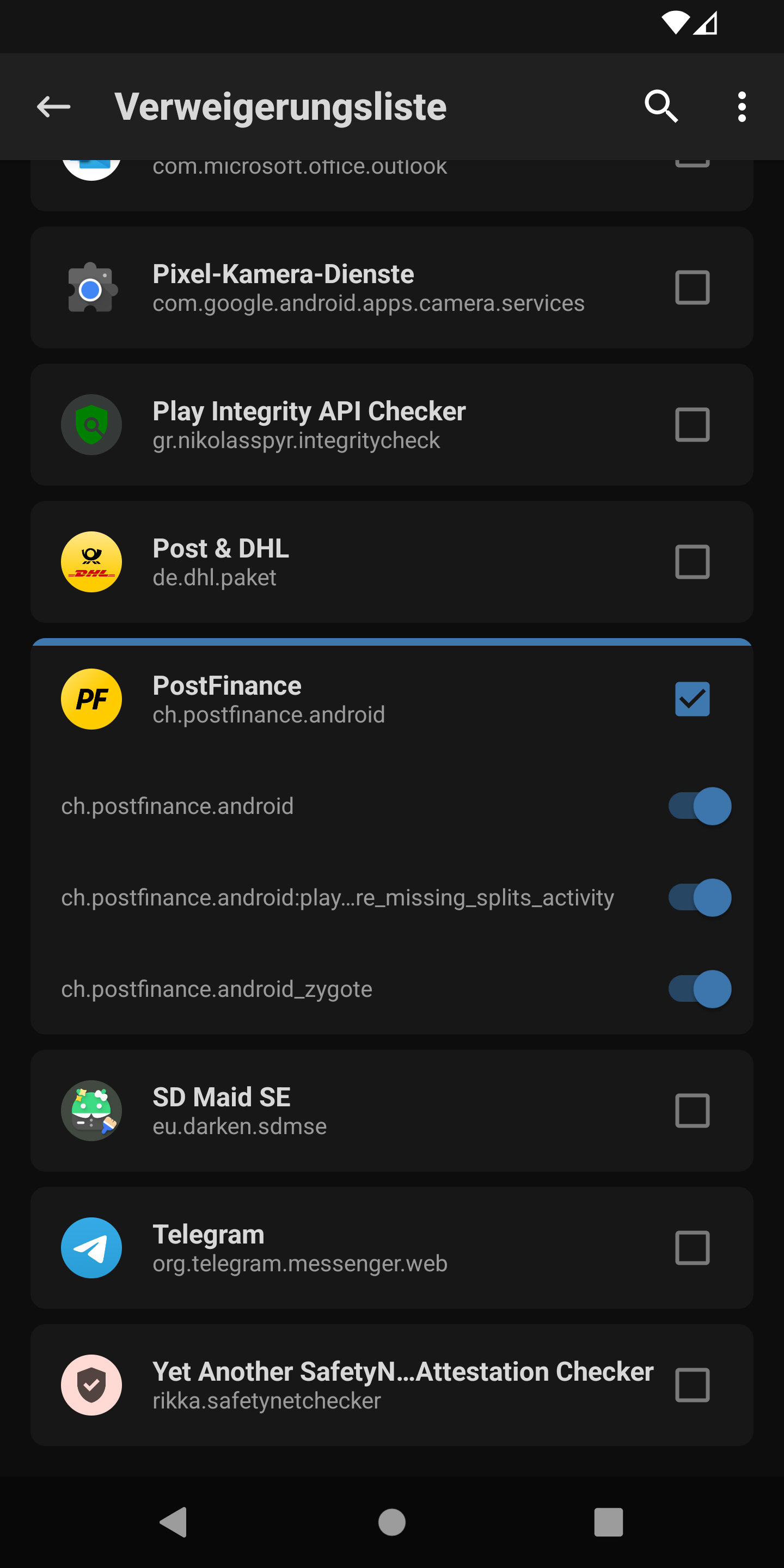

Über Magisk könnt ihr über die Einstellungen nach aktivieren von Zygisk über "Verweigerungsliste konfigurieren", jene Apps auswählen vor denen zusätzlich Root versteckt werden muss. Dort jene App antippen und dann Aktivieren! Ob Root jedoch tatsächlich vor einer App versteckt werden muss, weiß man erst nachdem jene Anwendung zuvor geöffnet wurde, z.B.: bei MeinVodafone ist dies der fall.

Schenk der PostFinance bitte keinerlei weitere Beachtung! Dient hier lediglich als besseres Beispiel.

😏

Fertig!?

Es würde mich freuen wenn ich den einen und oder den anderen mit meiner Anleitung weiterhelfen konnte. Für diejenigen die es unteranderem als "grob fahrlässig" bezeichnen, auf einem Smartphone mit Modifizierter Software z.B.: Banking Apps (worum es mitunter geht) auszuführen, kurz und knapp wie folgt; 🤷♂️

Gruß Fred.

Ergänzung;

Aktuell benötigt "Shamiko" die derzeitige Canary unter Magisk, um seine Funktion gewährleisten zu können. Zusätzlich Interessant ist jener "Whitelist" Mode (vor kurzem erst entdeckt?😁).

In diesen Modus könnt ihr auch per APK gelangen!

Zwecks LSPosed;

Wer den Bootloader Spoofer benötigt, greift derzeit besser zu Dreamland. Jedoch sei erwähnt, das obwohl mit A14 Kompatibel, dieser zumindest bei mir mit dem aktuellen Build vom 05.07.24, ebenfalls den Dienst verweigert. Hier habe ich schon den Entwickler Kontaktiert und warte auf seine Rückmeldung.

Experimentierfreudig?;

Framework Patcher GO

Für alle Fälle!😎

Magisk erkennt jenen abgesicherten Modus und deaktiviert die Module. Ihr könnt also direkt nach einstieg in den abgesicherten Modus, Neustarten und gegeben falls jenes "Problembehaftete" Modul entfernen.

wer sein Smartphone mit einer Custom-ROM ausstattet, wird sich über gewisse Schutzmechanismen weniger freuen. Hier und da können zwecks des offenem Bootloader (manche ROMs lassen einen nachträglich geschlossenen zu, jedoch nicht zeitgleich in Verbindung mit Root!), durch die ROM selbst und oder Root, gewisse Tests nicht erfolgreich bestanden werden.

Jene haben mitunter die folge, das etwa Apps nicht aus dem Store bezogen und oder gestartet werden können. Wenige starten und quittieren dann doch den Dienst z.B.: mit einem Warnhinweis, zwecks Root.

Ich werde jetzt nicht darauf eingehen wie man den Bootloader entsperrt (bei manchen Herstellern so und so, ohne weiteres nicht möglich!), nicht wie man eine Custom-ROM installiert, auch nicht wie man Root einrichtet.

Ich werde also die ersten drei genannten Punkte überspringen und direkt zur Einrichtung der weiteren Modifikationen kommen, jene eben die halt die bereits genannten Tests bestehen lassen.

Dieser Artikel bezieht sich voll und ganz auf Magisk!

Android 8 (SDK 27) - 14 (SDK 34).

Übrigens vorab;

Safetynet wird nach und nach von jenem Play Integrity abgelöst.

QuelleDie SafetyNet-Bescheinigung funktioniert für keine Version Ihrer App mehr. Ihre App erhält eine Fehlermeldung.

Fangen wir doch mit dem "PlayIntegrityFix" an;

Wir laden uns das aktuellste Release herunter und Installieren dieses anschließend über Magisk. Es ist zwecks zusätzlicher MODs nicht unbedingt erforderlich, direkt im Anschluss einen Neustart durchzuführen, zumindest dann eben nicht, wenn jenes Zygisk über Magisk noch nicht bei euch aktiviert wurde!About

Fix Play Integrity (and SafetyNet) verdicts.

Also entweder ausgeschaltet lassen um dann alles im einen Rutsch zu erledigen und oder angeschaltet lassen, (was jedoch zumindest ich so empfehle), dann nach jedem MOD einen Neustart erfordert.

Anschließend folgt das sogenannte Shamiko (nicht erforderlich!);

Ich jedoch habe dies zusätzlich Installiert, die Gründe dafür liegen wie folgt auf der Hand!

Ladet euch das aktuellste ZIP herunter und Installiert jenes wieder über Magisk und ja, erneut gebe ich die Empfehlung zu einem Neustart an euch weiter! (falls Zygisk aktiv!)

- Hide more traces of Zygisk, passing more detection (e.g., ACE, GoTyme Bank, MyTransport.SG, ZainCash, DBS PayLah!, Singpass, Marriott, BPI, Apps using liapp, Apps using Arxan like CaixaBank Sign, etc.)

- Better support KSU

- Hide some traces introduced by other modules (e.g. PlayIntegrityFix)

- Guards the peace of Machikado

Optional BootloaderSpoofer (erfordert LSPosed Framework!)

Sollte eine App und das könnte mitunter vorkommen, aufgrund dessen euch Probleme bereiten, wisst ihr zumindest das es auch da bereits eine Lösung für gibt!About

Spoof locked bootloader on local attestations

Diese App wird von LSPosed Framework Automatisch erkannt, jedoch nicht aktiviert. Jene Aktivation ist auch so lange nicht erforderlich, solang wie jenes Framework keine Empfohlene App zuvor als Markiert gesetzt hat.

LSPosed Framework;

Die Anforderung an dessen und jene Installation/ Abschluss sollte euch nun mehr als "bereits" bekannt sein. Vielleicht habe ich auch einen Kaffee bereits zu viel und die Konzentration schwindet....A Riru / Zygisk module trying to provide an ART hooking framework which delivers consistent APIs with the OG Xposed, leveraging LSPlant hooking framework.

😄

Ebenfalls Optional (PlayIntegrityNEXT);

What happened to Play integrity fix NEXT?

Chiteroman is keeping his module up to date with a lot of new things and improvements! So, I decided to create a module that downloads a working fingerprint instead of making a fork of his versions every time. This module is called 'playcurl,' and you simply need to install it alongside the official PIF.

The mechanism is the same; it will automatically pull a working fingerprint when the previous one gets banned.

Um dieses und jenes auf Erfolg zu prüfen;

SPIC - Simple Play Integrity Checker

SPIC (short for Simple Play Integrity Checker) is a simple Android App that demonstrates the usage of the PlayIntegrity API as well as the deprecated SafetyNet Attestation API.

Ihr solltet nach den MODs einmal die App-Daten für den Play Store und Play Dienste löschen und gegeben falls das Gerät neu starten, weil ansonsten der Store nicht als Zertifiziert Markiert wird.

Über Magisk könnt ihr über die Einstellungen nach aktivieren von Zygisk über "Verweigerungsliste konfigurieren", jene Apps auswählen vor denen zusätzlich Root versteckt werden muss. Dort jene App antippen und dann Aktivieren! Ob Root jedoch tatsächlich vor einer App versteckt werden muss, weiß man erst nachdem jene Anwendung zuvor geöffnet wurde, z.B.: bei MeinVodafone ist dies der fall.

Schenk der PostFinance bitte keinerlei weitere Beachtung! Dient hier lediglich als besseres Beispiel.

😏

Fertig!?

Es würde mich freuen wenn ich den einen und oder den anderen mit meiner Anleitung weiterhelfen konnte. Für diejenigen die es unteranderem als "grob fahrlässig" bezeichnen, auf einem Smartphone mit Modifizierter Software z.B.: Banking Apps (worum es mitunter geht) auszuführen, kurz und knapp wie folgt; 🤷♂️

Gruß Fred.

Ergänzung;

Aktuell benötigt "Shamiko" die derzeitige Canary unter Magisk, um seine Funktion gewährleisten zu können. Zusätzlich Interessant ist jener "Whitelist" Mode (vor kurzem erst entdeckt?😁).

In diesen Modus könnt ihr auch per APK gelangen!

Zwecks LSPosed;

Wer den Bootloader Spoofer benötigt, greift derzeit besser zu Dreamland. Jedoch sei erwähnt, das obwohl mit A14 Kompatibel, dieser zumindest bei mir mit dem aktuellen Build vom 05.07.24, ebenfalls den Dienst verweigert. Hier habe ich schon den Entwickler Kontaktiert und warte auf seine Rückmeldung.

Experimentierfreudig?;

Framework Patcher GO

About

A Magisk/KernelSU/APatch module to modify framework.jar directly on the phone, to build a valid system-level certificate chain.

Für alle Fälle!😎

Quelle

- Drücken Sie auf die Ein-/Aus-Taste des Smartphones.

- Wenn die Animation beginnt, halten Sie die Leisertaste Ihres Smartphones gedrückt, bis die Animation beendet ist und es im abgesicherten Modus gestartet wird.

- Am unteren Bildschirmrand steht "Abgesicherter Modus".

Magisk erkennt jenen abgesicherten Modus und deaktiviert die Module. Ihr könnt also direkt nach einstieg in den abgesicherten Modus, Neustarten und gegeben falls jenes "Problembehaftete" Modul entfernen.

Zuletzt bearbeitet:

(Korrektur; umfängliche Überarbeitung/ Aktualisierung. Neu; Ergänzung.)