linuxnutzer

Commander

- Registriert

- Dez. 2011

- Beiträge

- 2.557

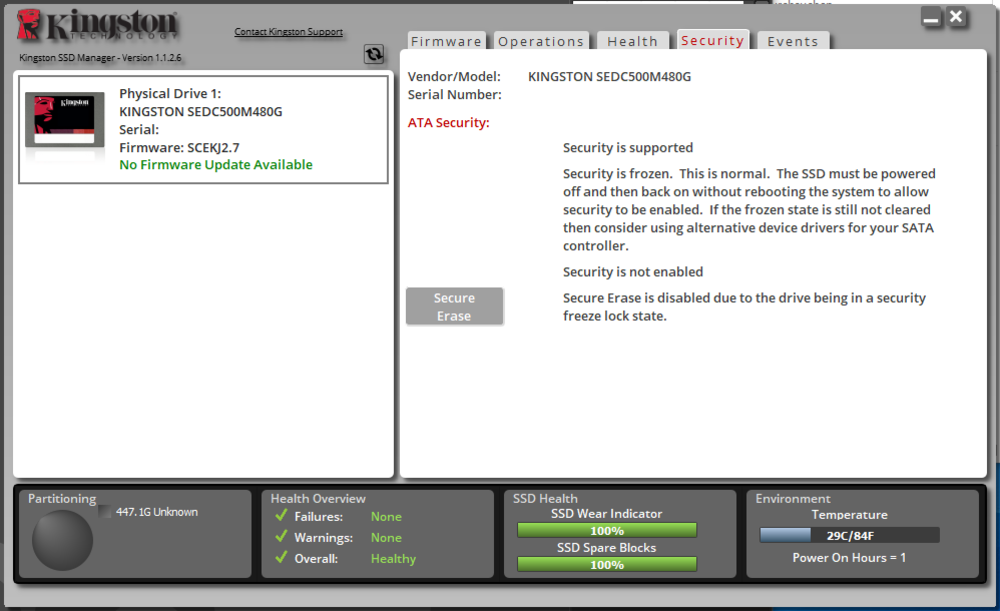

Ich verstehe die Anleitung nicht, wie man ein Secure Erase durchführt.

Wie soll das mit "power off" ohne Reboot gehen?

Linux-Abfrage:

Wie soll das mit "power off" ohne Reboot gehen?

Linux-Abfrage:

Code:

~# hdparm -I /dev/sdb

/dev/sdb:

ATA device, with non-removable media

Model Number: KINGSTON SEDC500M480G

Serial Number: ...

Firmware Revision: SCEKJ2.7

Transport: Serial, ATA8-AST, SATA 1.0a, SATA II Extensions, SATA Rev 2.5, SATA Rev 2.6, SATA Rev 3.0

Standards:

Supported: 10 9 8 7 6 5

Likely used: 10

Configuration:

Logical max current

cylinders 16383 16383

heads 16 16

sectors/track 63 63

--

CHS current addressable sectors: 16514064

LBA user addressable sectors: 268435455

LBA48 user addressable sectors: 937703088

Logical Sector size: 512 bytes

Physical Sector size: 512 bytes

Logical Sector-0 offset: 0 bytes

device size with M = 1024*1024: 457862 MBytes

device size with M = 1000*1000: 480103 MBytes (480 GB)

cache/buffer size = unknown

Form Factor: 2.5 inch

Nominal Media Rotation Rate: Solid State Device

Capabilities:

LBA, IORDY(can be disabled)

Queue depth: 32

Standby timer values: spec'd by Standard, no device specific minimum

R/W multiple sector transfer: Max = 16 Current = 16

Advanced power management level: 254

DMA: mdma0 mdma1 mdma2 udma0 udma1 udma2 udma3 udma4 udma5 *udma6

Cycle time: min=120ns recommended=120ns

PIO: pio0 pio1 pio2 pio3 pio4

Cycle time: no flow control=120ns IORDY flow control=120ns

Commands/features:

Enabled Supported:

* SMART feature set

Security Mode feature set

* Power Management feature set

* Write cache

* Look-ahead

* Host Protected Area feature set

* WRITE_BUFFER command

* READ_BUFFER command

* NOP cmd

* DOWNLOAD_MICROCODE

* Advanced Power Management feature set

SET_MAX security extension

* 48-bit Address feature set

* Device Configuration Overlay feature set

* Mandatory FLUSH_CACHE

* FLUSH_CACHE_EXT

* SMART error logging

* SMART self-test

* General Purpose Logging feature set

* WRITE_{DMA|MULTIPLE}_FUA_EXT

* 64-bit World wide name

* Disable Data Transfer After Error Detection

* {READ,WRITE}_DMA_EXT_GPL commands

* Segmented DOWNLOAD_MICROCODE

* Gen1 signaling speed (1.5Gb/s)

* Gen2 signaling speed (3.0Gb/s)

* Gen3 signaling speed (6.0Gb/s)

* Native Command Queueing (NCQ)

* Phy event counters

* Host automatic Partial to Slumber transitions

* Device automatic Partial to Slumber transitions

* READ_LOG_DMA_EXT equivalent to READ_LOG_EXT

* DMA Setup Auto-Activate optimization

Device-initiated interface power management

* Software settings preservation

* SMART Command Transport (SCT) feature set

* SCT Data Tables (AC5)

* DOWNLOAD MICROCODE DMA command

* SET MAX SETPASSWORD/UNLOCK DMA commands

* WRITE BUFFER DMA command

* READ BUFFER DMA command

* DEVICE CONFIGURATION SET/IDENTIFY DMA commands

* Data Set Management TRIM supported (limit 8 blocks)

* Deterministic read ZEROs after TRIM

Security:

Master password revision code =

supported

not enabled

not locked

frozen

not expired: security count

supported: enhanced erase

2min for SECURITY ERASE UNIT. 2min for ENHANCED SECURITY ERASE UNIT.

Logical Unit WWN Device Identifier: ...

NAA : 5

IEEE OUI : 0026b7

Checksum: correct