Hallo zusammen,

ich möchte mir zwischen zwei lokalen Heimnetzen eine "Brücke" aufbauen, diese also verbinden.

Bei beiden Locations sind Raspberry PIs vorhanden (3B), die ggf. in Zukunft auch auf Version 4 geupgraded werden könnten.

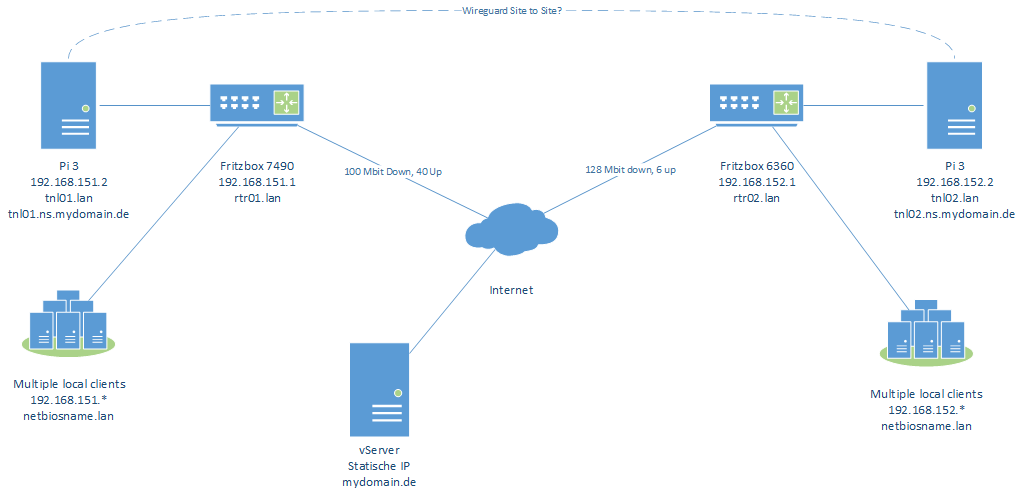

Dazu habe ich mir nun überlegt das wie folgt aufzubauen:

So stelle ich mir das ganze zumindest vor. Ich bin mir noch nicht ganz sicher, ob das so funktionieren kann. Aber grundsätzliche müsste ich ja sonst weiter nur statische Routen auf den beiden Routern einrichten, die jeweils ins andere Netze verweisen in dem sie auf den internen Pi zeigen, der die Pakete dann weiterrouttet?

Was brauche ich dafür alles an Software? Gehts das so überhaupt?

Hintergrund ist:

Ich möchte in den nächsten 2 Monaten mir ein (bzw. zwei) NAS anschaffen, eins an jedem Ort. Beide NAS sollen für die lokalen Clients Netzwerkstorage zur Verfügung stellen, davon lokal backups machen und diese nachts an das jeweils andere NAS über die Site to Site Verbindung replizieren. Ich weiß, dass der Upload im 152er Netz sehr gering ist, aber das kann man ändern. In Zukunft soll ggf. auch mein vServer (mit ownCloud) auf dieses NAS gebackuped werden.

Zusätzlich möchte ich natürlich gerne in dem anderen Netzwerk die Geräte fernwarten können.

Weiterer offener Punkt: Ich stelle mir vor, dass die Bandbreite der jeweiligen Verbindung max. 50 MBits beträgt, weil ja jedes Paket an Router -> Pi -> Router -> Internet geht. Da ich aber ja eh nur 40 / 6 Upload habe, ist das erstmal egal. Mit Pi 4 wäre das ja wieder egal, da alles andere bei mir GigaBit fähig ist.

ich möchte mir zwischen zwei lokalen Heimnetzen eine "Brücke" aufbauen, diese also verbinden.

Bei beiden Locations sind Raspberry PIs vorhanden (3B), die ggf. in Zukunft auch auf Version 4 geupgraded werden könnten.

Dazu habe ich mir nun überlegt das wie folgt aufzubauen:

So stelle ich mir das ganze zumindest vor. Ich bin mir noch nicht ganz sicher, ob das so funktionieren kann. Aber grundsätzliche müsste ich ja sonst weiter nur statische Routen auf den beiden Routern einrichten, die jeweils ins andere Netze verweisen in dem sie auf den internen Pi zeigen, der die Pakete dann weiterrouttet?

Was brauche ich dafür alles an Software? Gehts das so überhaupt?

Hintergrund ist:

Ich möchte in den nächsten 2 Monaten mir ein (bzw. zwei) NAS anschaffen, eins an jedem Ort. Beide NAS sollen für die lokalen Clients Netzwerkstorage zur Verfügung stellen, davon lokal backups machen und diese nachts an das jeweils andere NAS über die Site to Site Verbindung replizieren. Ich weiß, dass der Upload im 152er Netz sehr gering ist, aber das kann man ändern. In Zukunft soll ggf. auch mein vServer (mit ownCloud) auf dieses NAS gebackuped werden.

Zusätzlich möchte ich natürlich gerne in dem anderen Netzwerk die Geräte fernwarten können.

Weiterer offener Punkt: Ich stelle mir vor, dass die Bandbreite der jeweiligen Verbindung max. 50 MBits beträgt, weil ja jedes Paket an Router -> Pi -> Router -> Internet geht. Da ich aber ja eh nur 40 / 6 Upload habe, ist das erstmal egal. Mit Pi 4 wäre das ja wieder egal, da alles andere bei mir GigaBit fähig ist.

- Spricht aus eurer Sicht etwas gegen meinen Plan?

- Funktioniert das überhaupt mit nur einer NIC im PI?

- Lohnt sich Wireguard, insbesondere in Hinblick auf die Pi Performance?

- Benötige ich weitere Software für das Routing?

- Wie schaffe ich es mit zwei lokalen DNS Servern auf den PIs (PiHole!), dass ich mit .lan die Geräte sauber verwenden kann?

- PiHoles sollen im jeweiligen Netzwerk als DHCP und DNS laufen

- Was muss ich sonst noch bedenken?

- Meiner Meinung nach dürfte dieses Konstrukt keine Einflüsse auf reguläre Internetverbindungen (Online Gaming - Ping etc.) haben?