PEASANT KING

Commander

- Registriert

- Okt. 2008

- Beiträge

- 2.412

Guten Tag,

ich habe ein Problem an dem ich langsam verzweifel, dabei sollte es doch so einfach sein.

Ich habe hier eine Sophos SG115 und nutze drei WAN Leitungen an der Sophos.

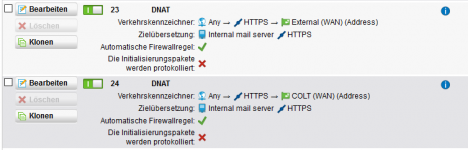

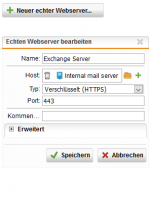

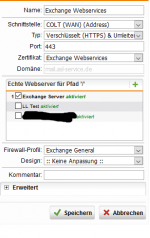

Es gibt ensprechende NAT Regeln, allerdings habe ich das Phänomen, das zwei Leitungen die Kommunikation mit dem Exchange Server zu lassen, die neue Leitung allerdings nicht. Ich stehe absolut auf dem Schlauch, leider gibt mit das Firewall Log auch nicht wirklich aufschluss.

Meiner Meinung nach sind alle drei Leitungen korrekt konfiguriert in der Sophos.

ich habe ein Problem an dem ich langsam verzweifel, dabei sollte es doch so einfach sein.

Ich habe hier eine Sophos SG115 und nutze drei WAN Leitungen an der Sophos.

Es gibt ensprechende NAT Regeln, allerdings habe ich das Phänomen, das zwei Leitungen die Kommunikation mit dem Exchange Server zu lassen, die neue Leitung allerdings nicht. Ich stehe absolut auf dem Schlauch, leider gibt mit das Firewall Log auch nicht wirklich aufschluss.

Meiner Meinung nach sind alle drei Leitungen korrekt konfiguriert in der Sophos.