CitroenDsVier

Lt. Commander

- Registriert

- Dez. 2013

- Beiträge

- 1.896

Hallo zusammen,

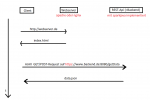

ich versuche seit einigen Stunden erfolglos, mittels verschiedener Tools ein SSL-Zertifikat für meine Testumgebung auf localhost zu generieren. Dazu findet man etliche Tutorials im Internet, ich weiß, jedes davon spuckt am Ende unterschiedliche Dateien und -Typen aus, keine Version hat bis jetzt für mich funktioniert.

Ausgangslage ist folgende:

Auf localhost läuft eine REST-Api, die mit sparkjava (link) entwickelt ist. Laut Dokumentation ist das Einbinden eines SSL-Zertifikats für HTTPS ganz easy, für das Erstellen wird dort auf oracle (keytool) verwiesen. Da das dort verlinkte Oracle-howto mich Anfangs nicht weitergebracht hat, bin ich auf openssl gestoßen, was sparkjava aber anscheinend nicht mag (bricht mit exit code 100 ab, erzählt mir aber keine Details).

Im Linux-Subsystem habe ich nun mit oracle's keytool und der in der sparkjava-Doku verlinkten Anleitung von Oracle zwei Dateien erhalten (client.crt und clientkeystore). Die clientkeystore nimmt sparkjava zwar ohne abzubrechen entgegen, es fühlt sich für mich aber allein schon wegen des Dateinamens falsch an, "client..." im Server einzubinden. Davon abgesehen konnte ich aber die "client.crt" in Windows auch nicht als vertrauenswürdiges Zertifikat hinzufügen, Fehler "Dateityp ist nicht erkennbar".

In der Oracle-Anleitung steht "If the certificate is chained with the CA’s certificate, perform step 4; otherwise, perform step 5".

Jetzt mal ganz unabhängig davon, was damit gemeint ist (was ist damit gemeint?), kann ich step 5 garnicht ausführen, weil die "CARoot.cer" nicht existiert (FileNotFoundException).

Step 4 kann ich nur leider auch nicht ausführen: "java.io.IOException: ObjectIdentifier() -- data isn't an object ID (tag = 49)".

Kann mir hier Jemand eine Hilfestellung geben? Das wäre klasse!

MfG

ich versuche seit einigen Stunden erfolglos, mittels verschiedener Tools ein SSL-Zertifikat für meine Testumgebung auf localhost zu generieren. Dazu findet man etliche Tutorials im Internet, ich weiß, jedes davon spuckt am Ende unterschiedliche Dateien und -Typen aus, keine Version hat bis jetzt für mich funktioniert.

Ausgangslage ist folgende:

Auf localhost läuft eine REST-Api, die mit sparkjava (link) entwickelt ist. Laut Dokumentation ist das Einbinden eines SSL-Zertifikats für HTTPS ganz easy, für das Erstellen wird dort auf oracle (keytool) verwiesen. Da das dort verlinkte Oracle-howto mich Anfangs nicht weitergebracht hat, bin ich auf openssl gestoßen, was sparkjava aber anscheinend nicht mag (bricht mit exit code 100 ab, erzählt mir aber keine Details).

Im Linux-Subsystem habe ich nun mit oracle's keytool und der in der sparkjava-Doku verlinkten Anleitung von Oracle zwei Dateien erhalten (client.crt und clientkeystore). Die clientkeystore nimmt sparkjava zwar ohne abzubrechen entgegen, es fühlt sich für mich aber allein schon wegen des Dateinamens falsch an, "client..." im Server einzubinden. Davon abgesehen konnte ich aber die "client.crt" in Windows auch nicht als vertrauenswürdiges Zertifikat hinzufügen, Fehler "Dateityp ist nicht erkennbar".

In der Oracle-Anleitung steht "If the certificate is chained with the CA’s certificate, perform step 4; otherwise, perform step 5".

Jetzt mal ganz unabhängig davon, was damit gemeint ist (was ist damit gemeint?), kann ich step 5 garnicht ausführen, weil die "CARoot.cer" nicht existiert (FileNotFoundException).

Step 4 kann ich nur leider auch nicht ausführen: "java.io.IOException: ObjectIdentifier() -- data isn't an object ID (tag = 49)".

Kann mir hier Jemand eine Hilfestellung geben? Das wäre klasse!

MfG