Hallo,

und zwar bin ich bei 1und1 und haben dort das "SSL-Starter"-Paket vor 2 Wochen beantragt.

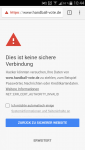

Doch dieses SSL-Zertifikat funktioniert auf Smartphones nicht.

Der Support von 1und1 hat mir erklärt, dadurch, dass SSL-Zertifikate auf älteren Smartphones (Android z.b.) nicht mehr funktioniert und auf Dauer nicht funktionieren wird. U.a. hat Symantec es ja abgegeben. Nun, ich musste diesen Argument erstmal akzeptieren, kann mir aber nicht vorstellen, dass Mio. Personen mit älteren Handys ohne SSL abgespeist werden sollen. Ich selbst habe ein S4 Mini.

Es geht um folgende Domains:

Meine Frage an euch ist, stimmt das wirklich, was mir gesagt wurde oder habt ihr weitere Infos dazu?

Was gibt es für Alternativen?

und zwar bin ich bei 1und1 und haben dort das "SSL-Starter"-Paket vor 2 Wochen beantragt.

Doch dieses SSL-Zertifikat funktioniert auf Smartphones nicht.

Der Support von 1und1 hat mir erklärt, dadurch, dass SSL-Zertifikate auf älteren Smartphones (Android z.b.) nicht mehr funktioniert und auf Dauer nicht funktionieren wird. U.a. hat Symantec es ja abgegeben. Nun, ich musste diesen Argument erstmal akzeptieren, kann mir aber nicht vorstellen, dass Mio. Personen mit älteren Handys ohne SSL abgespeist werden sollen. Ich selbst habe ein S4 Mini.

Es geht um folgende Domains:

Meine Frage an euch ist, stimmt das wirklich, was mir gesagt wurde oder habt ihr weitere Infos dazu?

Was gibt es für Alternativen?

Zuletzt bearbeitet: