Hallo Zusammen,

ich habe seit längerem OpenVPN über den VPN Server laufen aber mich interessiert Wireguard und die angepriesene Bandbreite.

Ich habe auf meiner Syno 920+ eine VMM mit Debian „Bulleseye“ aufgesetzt und Wireguard installiert. Das klappt soweit ganz gut.

192.168.10.1 = InternetRouter = Fritz!Box 7590

192.168.10.10 = Server = synology DS920+

192.168.10.240 = VMM Debian Bulleseye

Wireguard spannt das Netz 10.168.10.0/24 auf.

10.168.10.1 = Wireguard Server

10.168.10.2 = iphone Client

VPN wird via Wireguard App aufgebaut.

Ich kann vom client alles anpingen (Fritz!Box, Synology usw.). Entgegensetzt also vom Server auch.

Leider komme ich aber nicht ins www ;( - Kann

mir dazu jemand Rat geben:

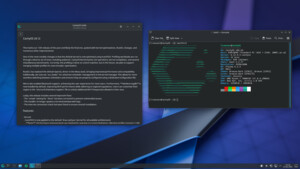

* Server *

[Interface]

Address = 10.168.10.1/24

ListenPort = 37999

PrivateKey = MeinPrivateKey=

PostUp = echo 1 > /proc/sys/net/ipv4/ip_forward; iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

PostDown = echo 0 > /proc/sys/net/ipv4/ip_forward; iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

[Peer]

# iPhone

PublicKey = MEINPublicKey

PresharedKey = MeinPSKey=

AllowedIPs = 10.168.10.2/32

PersistentKeepalive = 25

* Client *

[Interface]

Address = 10.168.10.2/24

ListenPort = 37999

PrivateKey = MeinPrivateKey=

DNS = 192.168.10.214

[Peer]

PublicKey = MeinPublicKey=

PresharedKey = MeinPSKey=

AllowedIPs = 0.0.0.0/0

Endpoint = nas.meinedyndns.de:37999

PersistentKeepalive = 25

Ich komme da leider aktuell nicht weiter…

Braucht ihr mehr Info? Oder hat jemand so schon den ultimativen Tip?

viele Grüsse

Huhie

ich habe seit längerem OpenVPN über den VPN Server laufen aber mich interessiert Wireguard und die angepriesene Bandbreite.

Ich habe auf meiner Syno 920+ eine VMM mit Debian „Bulleseye“ aufgesetzt und Wireguard installiert. Das klappt soweit ganz gut.

192.168.10.1 = InternetRouter = Fritz!Box 7590

192.168.10.10 = Server = synology DS920+

192.168.10.240 = VMM Debian Bulleseye

Wireguard spannt das Netz 10.168.10.0/24 auf.

10.168.10.1 = Wireguard Server

10.168.10.2 = iphone Client

VPN wird via Wireguard App aufgebaut.

Ich kann vom client alles anpingen (Fritz!Box, Synology usw.). Entgegensetzt also vom Server auch.

Leider komme ich aber nicht ins www ;( - Kann

mir dazu jemand Rat geben:

* Server *

[Interface]

Address = 10.168.10.1/24

ListenPort = 37999

PrivateKey = MeinPrivateKey=

PostUp = echo 1 > /proc/sys/net/ipv4/ip_forward; iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

PostDown = echo 0 > /proc/sys/net/ipv4/ip_forward; iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

[Peer]

# iPhone

PublicKey = MEINPublicKey

PresharedKey = MeinPSKey=

AllowedIPs = 10.168.10.2/32

PersistentKeepalive = 25

* Client *

[Interface]

Address = 10.168.10.2/24

ListenPort = 37999

PrivateKey = MeinPrivateKey=

DNS = 192.168.10.214

[Peer]

PublicKey = MeinPublicKey=

PresharedKey = MeinPSKey=

AllowedIPs = 0.0.0.0/0

Endpoint = nas.meinedyndns.de:37999

PersistentKeepalive = 25

Ich komme da leider aktuell nicht weiter…

Braucht ihr mehr Info? Oder hat jemand so schon den ultimativen Tip?

viele Grüsse

Huhie