Hallo,

ich versuche seit gestern mit meinem laienhaften Basis-Wissen, Google/YouTube und einer guten Portion ChatGPT mein Synology NAS DS723+ mit einem gemieteten Ubuntu-Server im Internet zu verbinden.

Kurz zur Motivation:

Ich habe keine eigene öffentliche IPv4-Adresse, sondern bin hinter einem Provider-NAT. Ich habe auch keine IPv6-Adresse. Mein Wunsch ist es, über den gemieteten Server im Internet auf NAS-Funktionen zugreifen zu können.

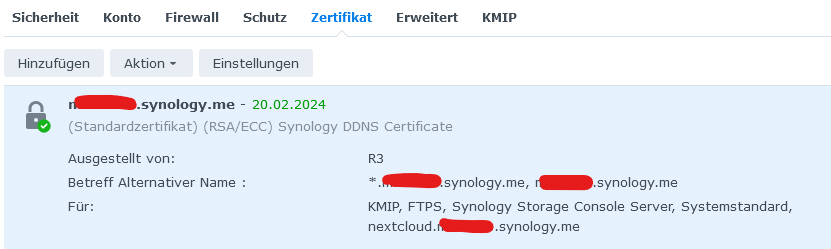

Mittlerweile habe ich erfolgreich eine VPN-Verbindung zwischen NAS und meinem Ionos-Server. Und ich kann für mein NAS auch eine synology.me-"Domain" samt Wildcard-Zertifikat von Let's Encrypt erstellen, dort wird die öffentliche IP des Ionos-Servers angezeigt.

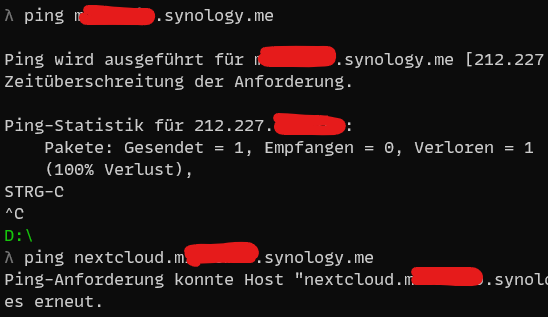

Ich kann über diese (nennen wir sie einfach beispielhaft nas.synology.me, so lautet sie natürlich nicht) anpingen (bzw. sehe zumindest, dass die IP korrekt aufgelöst wird) und über Port 5001 auch auf das NAS-Interface zugreifen. Dazu habe ich entsprechend die Firewall bei Ionos konfiguriert und Weiterleitungen eingerichtet.

Zum Problem:

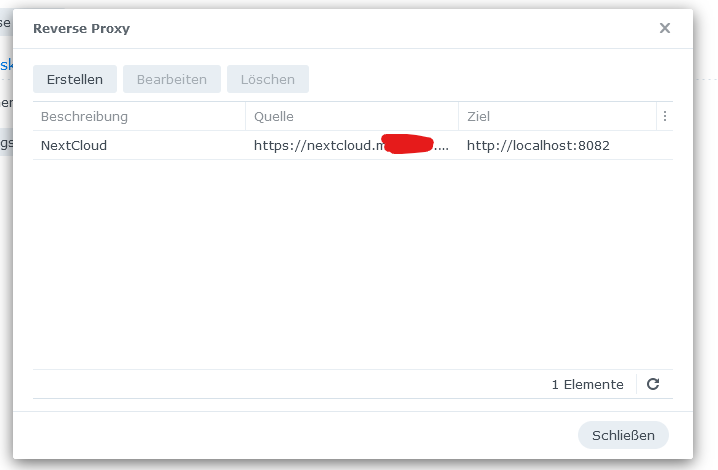

Ich möchte weitere Dienste auf dem NAS bereitstellen, z.B. Nextcloud. Das würde ich dann als Reverse-Proxy konfigurieren:

Das Problem ist, dass ich diese Subdomain nicht auflösen kann, also in dem Beispiel nextcloud.nas.synology.me kann nicht aufgelöst werden (z.B. durch einen Ping).

Habe die Meldung abgeschnitten, sie lautet: "Ping-Anforderung konnte Host "nextcloud.nas.synology.me" nicht finden. Überprüfen Sie den Namen, und versuchen Sie es erneut"

Hat jemand Erfahrung mit der Thematik? Muss ich irgendwelche DNS-Anfragen routen zwischen dem Ionos-Server und dem NAS?

Anbei noch meine server.conf:

ich versuche seit gestern mit meinem laienhaften Basis-Wissen, Google/YouTube und einer guten Portion ChatGPT mein Synology NAS DS723+ mit einem gemieteten Ubuntu-Server im Internet zu verbinden.

Kurz zur Motivation:

Ich habe keine eigene öffentliche IPv4-Adresse, sondern bin hinter einem Provider-NAT. Ich habe auch keine IPv6-Adresse. Mein Wunsch ist es, über den gemieteten Server im Internet auf NAS-Funktionen zugreifen zu können.

Mittlerweile habe ich erfolgreich eine VPN-Verbindung zwischen NAS und meinem Ionos-Server. Und ich kann für mein NAS auch eine synology.me-"Domain" samt Wildcard-Zertifikat von Let's Encrypt erstellen, dort wird die öffentliche IP des Ionos-Servers angezeigt.

Ich kann über diese (nennen wir sie einfach beispielhaft nas.synology.me, so lautet sie natürlich nicht) anpingen (bzw. sehe zumindest, dass die IP korrekt aufgelöst wird) und über Port 5001 auch auf das NAS-Interface zugreifen. Dazu habe ich entsprechend die Firewall bei Ionos konfiguriert und Weiterleitungen eingerichtet.

Zum Problem:

Ich möchte weitere Dienste auf dem NAS bereitstellen, z.B. Nextcloud. Das würde ich dann als Reverse-Proxy konfigurieren:

Das Problem ist, dass ich diese Subdomain nicht auflösen kann, also in dem Beispiel nextcloud.nas.synology.me kann nicht aufgelöst werden (z.B. durch einen Ping).

Habe die Meldung abgeschnitten, sie lautet: "Ping-Anforderung konnte Host "nextcloud.nas.synology.me" nicht finden. Überprüfen Sie den Namen, und versuchen Sie es erneut"

Hat jemand Erfahrung mit der Thematik? Muss ich irgendwelche DNS-Anfragen routen zwischen dem Ionos-Server und dem NAS?

Anbei noch meine server.conf:

Code:

port 1194

proto udp

dev tun

ca ca.crt

cert issued/server.crt

key private/server.key # This file should be kept secret

dh dh.pem

topology subnet

server 172.16.20.0 255.255.255.0

ifconfig-pool-persist /var/log/openvpn/ipp.txt

push "redirect-gateway def1 bypass-dhcp"

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

push "route 172.16.20.2 255.255.255.255"

client-to-client

keepalive 10 120

tls-auth ta.key 0 # This file is secret

cipher AES-256-CBC

;comp-lzo

persist-key

persist-tun

status /var/log/openvpn/openvpn-status.log

log-append /var/log/openvpn/openvpn.log

verb 3

explicit-exit-notify 1

auth SHA512

Zuletzt bearbeitet: