Simanova

Vice Admiral

- Registriert

- Dez. 2012

- Beiträge

- 6.559

Eure AVM Geräte (z.b FritzBox, FritzRepeater) und Endgeräte verlieren alle 12h die Verbindung?

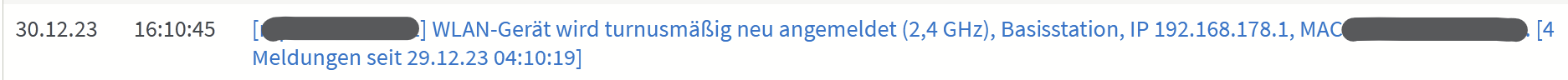

Und im Ereignisprotokoll der Fritzbox seht ihr:

Link zur AVM Hilfeseite.

Dann seit ihr vermutlich auf das gleiche Problem gestoßen, wie ich.

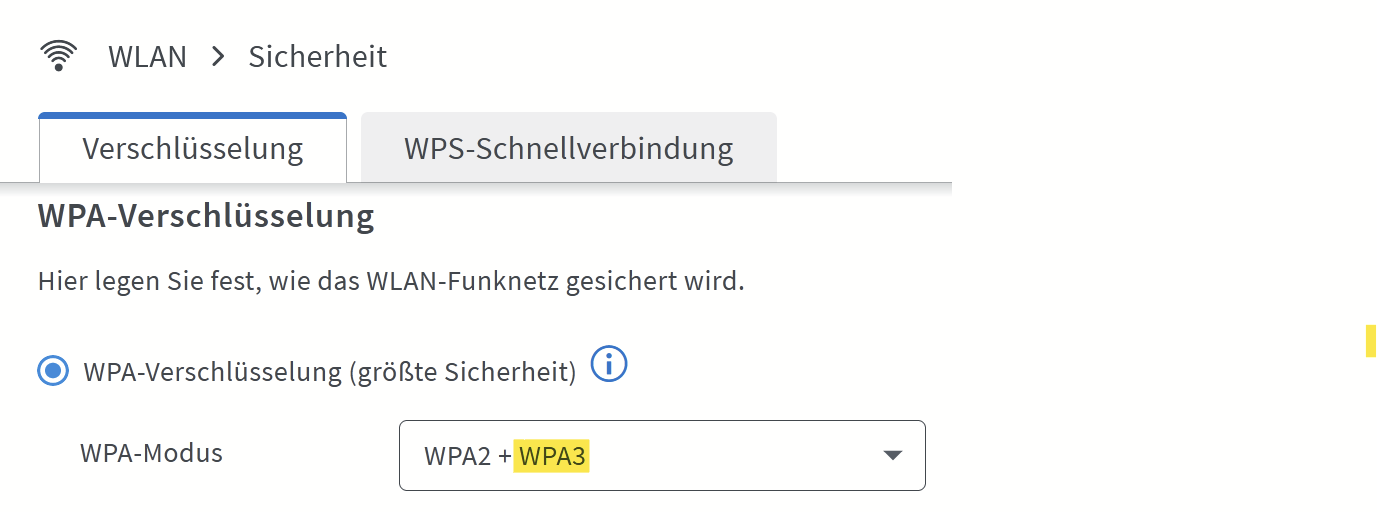

Die Lösung: WPA3 in der Fritzbox ausschalten.

Zur Erläuterung:

Ist es sicher WPA3 auszuschalten und nur WPA2 zu verwerden?

Ein WPA2 Angriff ist sehr aufwändig und nur bei ungepatchten Routern oder Systemen möglich.

(Quelle / Abschnitt Sicherheit)

Bei privaten Netzwerken gibt es außerdem keinen Grund für den Angreifer einzudringen.

Firmen und Betriebe sollten stets WPA3 verwenden, wenn möglich.

Muss ich WPA3 auch auf den Repeatern ausschalten?

Im Mesh Modus haben die Repeater die gleichen Einstellungen wie die FritzBox.

Daher reicht es aus, die Einstellung an der Fritzbox zu ändern.

Und im Ereignisprotokoll der Fritzbox seht ihr:

Link zur AVM Hilfeseite.

Dann seit ihr vermutlich auf das gleiche Problem gestoßen, wie ich.

Die Lösung: WPA3 in der Fritzbox ausschalten.

Zur Erläuterung:

Ist es sicher WPA3 auszuschalten und nur WPA2 zu verwerden?

Ein WPA2 Angriff ist sehr aufwändig und nur bei ungepatchten Routern oder Systemen möglich.

(Quelle / Abschnitt Sicherheit)

Bei privaten Netzwerken gibt es außerdem keinen Grund für den Angreifer einzudringen.

Firmen und Betriebe sollten stets WPA3 verwenden, wenn möglich.

Muss ich WPA3 auch auf den Repeatern ausschalten?

Im Mesh Modus haben die Repeater die gleichen Einstellungen wie die FritzBox.

Daher reicht es aus, die Einstellung an der Fritzbox zu ändern.

Zuletzt bearbeitet: