- Registriert

- Sep. 2006

- Beiträge

- 10.302

Nabend,

Puh, da weiß sogar ich nicht, ob ich es nicht hätte in den "Casual" Netzwerkbereich posten sollen, weil eigentlich Kindergarten. Aber weil's auch nicht läuft und mein Kopf raucht, dann eben mal hier... Disclaimer: es ist nicht unbedingt alles so sinnvoll im nun folgenden Szenario, aber es soll so laufen. Vorschläge kann ich gerne machen, aber entscheiden tut's ein anderer. Sei's drum...

Gegeben ist ein Internetanschluss mit einer Firewall "as-a-service". d.h. ich selber habe gar keinerlei administrativen Zugriff auf die Firewall. Normalerweise macht man Vorgaben und ansonsten Tickets beim Anbieter auf. Aber es gibt zwei Netze mit dedizierten Ports ohne VLAN Tags an dieser Fireall. Nennen wir sie mal:

192.168.110.0/24 für intern und Management

192.168.120.0/24 für Gäste

Beide Netze werden auf zwei physisch getrennten Ports der Firewall dediziert ausgegeben. Vormals hing am "Gäste-Port" ein dedizierter AP von Zyxel und lief einwandfrei und ist nun weggekommen. Im internen Netz befinden sich Rechner, ein kleiner Server mit DC, ein NAS, ein paar Rechner und alle Netzwerkkomponenten, u.a. ein älterer Netgear GSM7224v2.

Neu hinzu kam jetzt: Ein UniFi Cloud Key Gen 2, diverse UniFi 6 Pro und ein USW 8 Lite PoE Switch. Ironischerweise steht der USW ganz woanders und versorgt nur einen AP, die restlichen APs hängen mit Injektoren am Netgear. Ja, nicht logisch und sinnvoll, aber kann ich auch nix dafür.

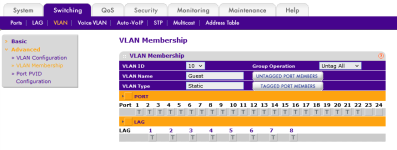

Jedenfalls habe ich das ganze in Betrieb genommen. Ohne USG, weil's eben diese fremde Firewall gibt, habe ich ein neues VLAN für die Gäste erstellt. Bisher ist man sich hier ohne VLANs ausgekommen. Dennoch habe ich ja diesen einen Netgear Switch. Also habe ich die Ports der APs alle mit dem VLAN Tag versehen, sagen wir Untagged VLAN 1, Tagged VLAN 10 (U1, T10). Das habe ich mit allen Ports getan, an denen die APs und der USW Switch hängen. Dann habe ich einen Port am Switch mit VLAN Untagged 10 (U10) konfiguriert und direkt zum "Gäste-Port" der Firewall geführt.

Ich habe in UniFi ein Netzwerk "VLAN Only" angelegt und die VLAN ID 10 angegeben und zwei SSIDs erstellt. SSID "intern" im gleichen Netz mit WPA2 Schlüssel und SSID "Gäste" mit Guest Access im VLAN 10. Alle Geräte sind up-to-date, provisioniert und schön. Der USW Switch hat auch die entsprechenden Netzwerke auf den jeweiligen Ports (Uplink zum Netgear und zum AP).

Leider funktioniert das interne WLAN, das Gäste-WLAN aber nicht. Es gibt keine IP-Adresse. Interessanterweise sagt der Support der Firewall, es kommen entsprechende DHCP Requests auf dem "Gäste-Port" an und werden auch mit einem OFFER beantwortet. Ich habe einen Auszug der Logs bekommen, in denen ich die MAC-Adressen der Endgeräte sehen kann, wie ihnen entsprechende IP-Adressen von der Firewall angeboten werden. Ironischerweise merken die Endgeräte davon nichts und UniFi meldet sie unter den Clientgeräten mit einer 169er APIPA. Es geht natürlich auch kein Portal auf, weil nie eine Netzwerkverbindung zustande kommt. Passiert mit allen APs, sowohl dem am USW Switch als auch dem Netgear. WPA3 habe ich ausgeschlossen, ebenfalls WiFi 6 - meine eigenen Endgeräte können das alles.

Ich habe übrigens das ganze Szenario bei mir privat zu Hause nachgestellt, mit ähnlichem Switch (Netgear GS728TPv2), statt Cloud Key habe ich meinen Controller im Docker Container laufen und statt der Firewall habe ich einfach mal eine Opensense entsprechend der Angaben konfiguriert - und bei mir läuft das alles. Was mich ja interessieren würde: Wenn das Gäste-Netzwerk als VLAN konfiguriert wäre, was es aber nicht ist, deshalb zwei Downlinks von der Firewall zum Switch, würde es dann beim Problemkind laufen? Liegt aber nicht in meiner Hand. Privat kann ich das so machen, funktioniert aber in beiden Fällen. Ich meine, wieso auch nicht? Beim Problemkind bekommen die Gäste aber keine IP-Adresse, obwohl die Firewall die DHCP Anfragen erhält und auch eine IP-Adresse anbietet. Ergibt für mich alles keinen Sinn.

Irgendwelche Ideen?

Puh, da weiß sogar ich nicht, ob ich es nicht hätte in den "Casual" Netzwerkbereich posten sollen, weil eigentlich Kindergarten. Aber weil's auch nicht läuft und mein Kopf raucht, dann eben mal hier... Disclaimer: es ist nicht unbedingt alles so sinnvoll im nun folgenden Szenario, aber es soll so laufen. Vorschläge kann ich gerne machen, aber entscheiden tut's ein anderer. Sei's drum...

Gegeben ist ein Internetanschluss mit einer Firewall "as-a-service". d.h. ich selber habe gar keinerlei administrativen Zugriff auf die Firewall. Normalerweise macht man Vorgaben und ansonsten Tickets beim Anbieter auf. Aber es gibt zwei Netze mit dedizierten Ports ohne VLAN Tags an dieser Fireall. Nennen wir sie mal:

192.168.110.0/24 für intern und Management

192.168.120.0/24 für Gäste

Beide Netze werden auf zwei physisch getrennten Ports der Firewall dediziert ausgegeben. Vormals hing am "Gäste-Port" ein dedizierter AP von Zyxel und lief einwandfrei und ist nun weggekommen. Im internen Netz befinden sich Rechner, ein kleiner Server mit DC, ein NAS, ein paar Rechner und alle Netzwerkkomponenten, u.a. ein älterer Netgear GSM7224v2.

Neu hinzu kam jetzt: Ein UniFi Cloud Key Gen 2, diverse UniFi 6 Pro und ein USW 8 Lite PoE Switch. Ironischerweise steht der USW ganz woanders und versorgt nur einen AP, die restlichen APs hängen mit Injektoren am Netgear. Ja, nicht logisch und sinnvoll, aber kann ich auch nix dafür.

Jedenfalls habe ich das ganze in Betrieb genommen. Ohne USG, weil's eben diese fremde Firewall gibt, habe ich ein neues VLAN für die Gäste erstellt. Bisher ist man sich hier ohne VLANs ausgekommen. Dennoch habe ich ja diesen einen Netgear Switch. Also habe ich die Ports der APs alle mit dem VLAN Tag versehen, sagen wir Untagged VLAN 1, Tagged VLAN 10 (U1, T10). Das habe ich mit allen Ports getan, an denen die APs und der USW Switch hängen. Dann habe ich einen Port am Switch mit VLAN Untagged 10 (U10) konfiguriert und direkt zum "Gäste-Port" der Firewall geführt.

Ich habe in UniFi ein Netzwerk "VLAN Only" angelegt und die VLAN ID 10 angegeben und zwei SSIDs erstellt. SSID "intern" im gleichen Netz mit WPA2 Schlüssel und SSID "Gäste" mit Guest Access im VLAN 10. Alle Geräte sind up-to-date, provisioniert und schön. Der USW Switch hat auch die entsprechenden Netzwerke auf den jeweiligen Ports (Uplink zum Netgear und zum AP).

Leider funktioniert das interne WLAN, das Gäste-WLAN aber nicht. Es gibt keine IP-Adresse. Interessanterweise sagt der Support der Firewall, es kommen entsprechende DHCP Requests auf dem "Gäste-Port" an und werden auch mit einem OFFER beantwortet. Ich habe einen Auszug der Logs bekommen, in denen ich die MAC-Adressen der Endgeräte sehen kann, wie ihnen entsprechende IP-Adressen von der Firewall angeboten werden. Ironischerweise merken die Endgeräte davon nichts und UniFi meldet sie unter den Clientgeräten mit einer 169er APIPA. Es geht natürlich auch kein Portal auf, weil nie eine Netzwerkverbindung zustande kommt. Passiert mit allen APs, sowohl dem am USW Switch als auch dem Netgear. WPA3 habe ich ausgeschlossen, ebenfalls WiFi 6 - meine eigenen Endgeräte können das alles.

Ich habe übrigens das ganze Szenario bei mir privat zu Hause nachgestellt, mit ähnlichem Switch (Netgear GS728TPv2), statt Cloud Key habe ich meinen Controller im Docker Container laufen und statt der Firewall habe ich einfach mal eine Opensense entsprechend der Angaben konfiguriert - und bei mir läuft das alles. Was mich ja interessieren würde: Wenn das Gäste-Netzwerk als VLAN konfiguriert wäre, was es aber nicht ist, deshalb zwei Downlinks von der Firewall zum Switch, würde es dann beim Problemkind laufen? Liegt aber nicht in meiner Hand. Privat kann ich das so machen, funktioniert aber in beiden Fällen. Ich meine, wieso auch nicht? Beim Problemkind bekommen die Gäste aber keine IP-Adresse, obwohl die Firewall die DHCP Anfragen erhält und auch eine IP-Adresse anbietet. Ergibt für mich alles keinen Sinn.

Irgendwelche Ideen?