alex's very own

Cadet 3rd Year

- Registriert

- Jan. 2021

- Beiträge

- 38

Hallo CB Mitglieder,

mein Hidden Volume lässt sich nicht mehr mit meiner Passphrase entschlüsseln. Das normale Volume dagegen schon. Weil meine Passphrase recht lang ist, vermute ich das ich an einer Stelle mich vertippe...

Aber auch an ein technisches Problem habe ich gedacht.

Ich nutze das neuste MacOS mit einem SoC von Apple.

Auf dem Volume war noch genug Platz, so das ich nicht davon ausgehe, dass das Passwort überschrieben werden konnte.

Meine Fragen sind:

Welche Fehler könnten das Entschlüsseln eines Volumen behindern?

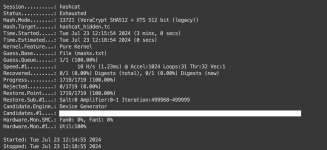

Kennt ihr ein seriöses Tool, z.B. auf Github, welches per Bruteforce verschiedene Versionen von meinem Passwort ausprobieren kann? Wenn nur ein Buchstabe vertippt wurde, könnte das was werden..

Viele Grüße

Alexander

mein Hidden Volume lässt sich nicht mehr mit meiner Passphrase entschlüsseln. Das normale Volume dagegen schon. Weil meine Passphrase recht lang ist, vermute ich das ich an einer Stelle mich vertippe...

Aber auch an ein technisches Problem habe ich gedacht.

Ich nutze das neuste MacOS mit einem SoC von Apple.

Auf dem Volume war noch genug Platz, so das ich nicht davon ausgehe, dass das Passwort überschrieben werden konnte.

Meine Fragen sind:

Welche Fehler könnten das Entschlüsseln eines Volumen behindern?

Kennt ihr ein seriöses Tool, z.B. auf Github, welches per Bruteforce verschiedene Versionen von meinem Passwort ausprobieren kann? Wenn nur ein Buchstabe vertippt wurde, könnte das was werden..

Viele Grüße

Alexander