Moin liebe Community!

Ich beschäftige mich gerade mit dem Thema Sicherheit. Und besonders bei einem Laptop ist es mir wichtig daß das ganze System ordentlich verschlüsselt ist. Aus diesem Grund habe ich mich für VeraCrypt (VC) entschieden und möchte damit auch das komplette System verschlüsseln.

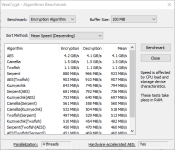

Als Verschlüsselungskette möchte ich gerne AES(Twofish(Serpent)) mit dem Hash-Algorithmus Whirlpool verwenden.

Wenn ich mit der VC-Installation beginne dann wähle ich "Gesamtes Laufwerk verschlüsseln" an.

Danach bei den "Verschlüsselungsmethoden" kann ich auch AES(Twofish(Serpent)) auswählen. Unten bei Hash-Algorithmus steht mit dann jedoch nur SHA-256 und RIPEMD-160 zur Auswahl.

Woran liegt das? Wie ist es mir möglich, mein gesamtes Laufwerk (System) mit AES(Twofish(Serpent) & Whirlpool zu verschlüsseln?

Würde mich über Hilfe von euch sehr freuen.

Vielen Dank und liebe Grüße

Ich beschäftige mich gerade mit dem Thema Sicherheit. Und besonders bei einem Laptop ist es mir wichtig daß das ganze System ordentlich verschlüsselt ist. Aus diesem Grund habe ich mich für VeraCrypt (VC) entschieden und möchte damit auch das komplette System verschlüsseln.

Als Verschlüsselungskette möchte ich gerne AES(Twofish(Serpent)) mit dem Hash-Algorithmus Whirlpool verwenden.

Wenn ich mit der VC-Installation beginne dann wähle ich "Gesamtes Laufwerk verschlüsseln" an.

Danach bei den "Verschlüsselungsmethoden" kann ich auch AES(Twofish(Serpent)) auswählen. Unten bei Hash-Algorithmus steht mit dann jedoch nur SHA-256 und RIPEMD-160 zur Auswahl.

Woran liegt das? Wie ist es mir möglich, mein gesamtes Laufwerk (System) mit AES(Twofish(Serpent) & Whirlpool zu verschlüsseln?

Würde mich über Hilfe von euch sehr freuen.

Vielen Dank und liebe Grüße