Moin!

Ich bin Kunde der Vodafone mit einer Fritzbox 6591.

Künftig würde ich gerne aus der Ferne auf zB einen im Heimnetzwerk befindlichen Raspberry Pi zugreifen wollen.

Meines Wissens nach gibt es hier das Problem bezüglich nicht öffentlicher IPv4 Adressen, die Vodafone an Privatanschlüsse auch nicht mehr rausgibt.

Ich meine dazu habe ich vor Ewigkeiten schon einmal mit damals noch Unitymedia gesprochen und seitdem dürfte ich eine öffentliche IPv4 haben.

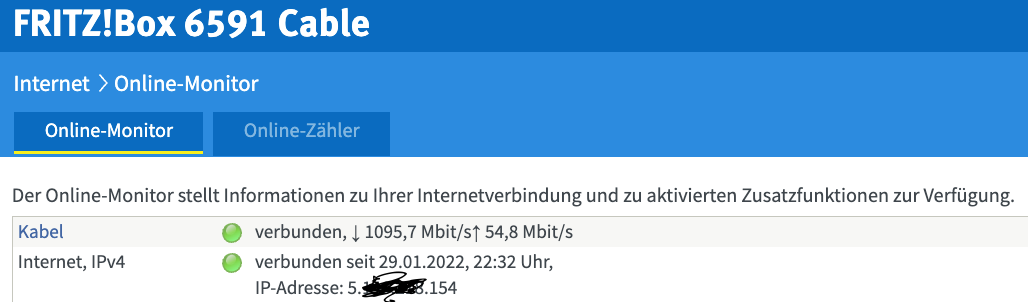

Laut Netz lässt sich das im Online-Monitor der Fritzbox prüfen. Bei einer nicht öffentlichen IPv4 müsste der Hinweis "FRITZ!Box verwendet einen DS-Lite-Tunnel" erscheinen, was bei mir nicht der Fall ist.

Dennoch bekomme ich es nicht hin zB einen VPN-Zugang zu schalten. Mein iPhone gibt mir immer beim Verbindungsaufbau die Meldung "Der VPN-Server antwortet nicht" zurück.

Kann hier wer weiterhelfen?

Ich bin Kunde der Vodafone mit einer Fritzbox 6591.

Künftig würde ich gerne aus der Ferne auf zB einen im Heimnetzwerk befindlichen Raspberry Pi zugreifen wollen.

Meines Wissens nach gibt es hier das Problem bezüglich nicht öffentlicher IPv4 Adressen, die Vodafone an Privatanschlüsse auch nicht mehr rausgibt.

Ich meine dazu habe ich vor Ewigkeiten schon einmal mit damals noch Unitymedia gesprochen und seitdem dürfte ich eine öffentliche IPv4 haben.

Laut Netz lässt sich das im Online-Monitor der Fritzbox prüfen. Bei einer nicht öffentlichen IPv4 müsste der Hinweis "FRITZ!Box verwendet einen DS-Lite-Tunnel" erscheinen, was bei mir nicht der Fall ist.

Dennoch bekomme ich es nicht hin zB einen VPN-Zugang zu schalten. Mein iPhone gibt mir immer beim Verbindungsaufbau die Meldung "Der VPN-Server antwortet nicht" zurück.

Kann hier wer weiterhelfen?