Hallo zusammen,

ich habe eine Frage zur Verschlüsselung einer SSD.

Ich habe ein neues Notebook, ein Asus Zenbook OLED mit

i5 1135G7

16GB RAM

TPM 2.0

und ursprünglich einer Intel 660p 512GB (original Win10 home).

Danach bin ich günstig an eine Crucial P5 500GB gekommen (Win10 home neu installiert und update auf W11).

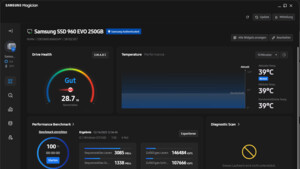

Jetzt aktuell ist aber eine 970 evo plus mit 1TB drin, auf der W11 frisch installiert ist.

Vorgeschichte: Ich wollte vor allem aus Performance- und Haltbarkeitsgründen auf eine TLC-SSD upgraden. Die P5 habe ich dann auch um 49,90 erstanden. Die 660p wollte ich mit einem Adapter in meinem E920 auf PCI-e als Daten-SSD verwenden. Ich habe in W10 gesehen, dass die SSD verschlüsselt ist und habe sie entschlüsselt, um sie in dem Desktop verwenden zu können. Ich kann auch vollumfänglich darauf zugreifen.

Nachdem ich die P5 eingebaut hatte und von W10 auf W11 upgedated habe (ohne MS-Konto!), kam mir als Angebot die 970 evo plus über den Weg und auf diese habe ich dann sofort W11 home installiert.

Die P5 habe ich dann ebenfalls in den Desktop eingebaut.

So, jetzt kommt meine Frage:

Die P5 wurde vom E920 als verschlüsselt erkannt, ich konnte aber auch voll darauf zugreifen (aber natürlich nicht davon booten).

Wie kann das sein, wenn das LW verschlüsselt ist?

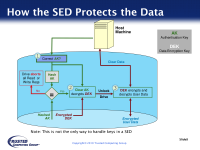

Win10 home unterstützt ja kein Bitlocker. Womit ist die dann verschlüsselt? Als Opal-Laufwerk mit HW-selbst-verschlüsselung? Das habe ich bei der Installation nicht angegeben, sondern das Gerät hat das bei der Installation selbst verschlüsselt.

Frohe Weihnachten

peljotha

ich habe eine Frage zur Verschlüsselung einer SSD.

Ich habe ein neues Notebook, ein Asus Zenbook OLED mit

i5 1135G7

16GB RAM

TPM 2.0

und ursprünglich einer Intel 660p 512GB (original Win10 home).

Danach bin ich günstig an eine Crucial P5 500GB gekommen (Win10 home neu installiert und update auf W11).

Jetzt aktuell ist aber eine 970 evo plus mit 1TB drin, auf der W11 frisch installiert ist.

Vorgeschichte: Ich wollte vor allem aus Performance- und Haltbarkeitsgründen auf eine TLC-SSD upgraden. Die P5 habe ich dann auch um 49,90 erstanden. Die 660p wollte ich mit einem Adapter in meinem E920 auf PCI-e als Daten-SSD verwenden. Ich habe in W10 gesehen, dass die SSD verschlüsselt ist und habe sie entschlüsselt, um sie in dem Desktop verwenden zu können. Ich kann auch vollumfänglich darauf zugreifen.

Nachdem ich die P5 eingebaut hatte und von W10 auf W11 upgedated habe (ohne MS-Konto!), kam mir als Angebot die 970 evo plus über den Weg und auf diese habe ich dann sofort W11 home installiert.

Die P5 habe ich dann ebenfalls in den Desktop eingebaut.

So, jetzt kommt meine Frage:

Die P5 wurde vom E920 als verschlüsselt erkannt, ich konnte aber auch voll darauf zugreifen (aber natürlich nicht davon booten).

Wie kann das sein, wenn das LW verschlüsselt ist?

Win10 home unterstützt ja kein Bitlocker. Womit ist die dann verschlüsselt? Als Opal-Laufwerk mit HW-selbst-verschlüsselung? Das habe ich bei der Installation nicht angegeben, sondern das Gerät hat das bei der Installation selbst verschlüsselt.

Frohe Weihnachten

peljotha