Don-DCH

Captain

- Registriert

- Aug. 2009

- Beiträge

- 3.307

Hallo zusammen,

ich habe eine Verständnisfrage bezüglich des Reverse Proxys auf meinem Synology NAS.

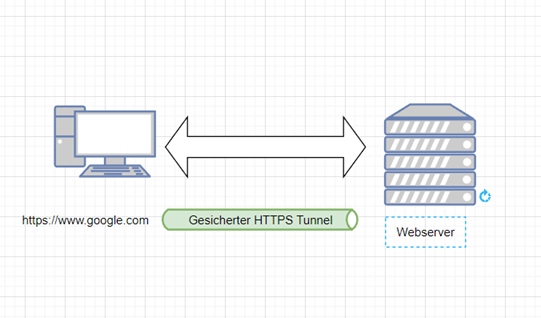

Mein Verständnis ist so, dass normalerweise ja Verbindungen bis zum Server hin komplett verschlüsselt sind, sofern der Aufruf über HTTPS erfolgt. Sprich wenn ich die Domain Google.com aufrufe sind alle daten verschlüsselt anbei ein Schaubild:

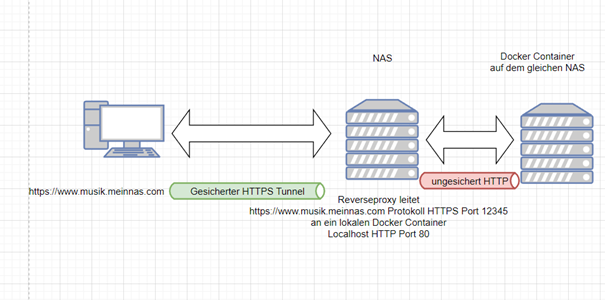

Ich habe bei mir ein Synology NAS, auf dem sich ganz leicht der Reverse Proxy einrichten lässt, nun verstehe ich aber nicht ganz die Funktionsweise, für mich sieht es so aus, als ob die Verbindung aufgebrochen werden würde.

Wenn ich jetzt von einem Client auf meine Subdomain navigiere, erstmal unabhängig ob extern oder Intern (DNS Umschreibung, das er immer auch intern auf das NAS Zeigt, da aktuell keine Portfreigabe) https://www.musik.meinnas.com dann findet, so mein Verständnis die Verbindung zum Reverse Proxy ja in jedem Fall verschlüsselt statt. Der Reverse Proxy muss aber die Pakete an den Server/Docker Container im selben Netzwerk weiterleiten. Nun passiert das ja über HTTP, wieso bekomme ich dann trotzdem eine vollkommen verschlüsselte Verbindung im Browser angezeigt?

Ich verstehe es so, das der Reverse Proxy die Verbindung aufbricht oder zumindest unverschlüsselt weiterleitet, was ja im eigenen Netzwerk nicht so schlimm ist, wenn es auf dem gleichen NAS ist sehe ich es noch unktritischer.

Anbei nochmal ein Schaubild, wenn ich meine Domainaufrufe bekomme ich eine gesicherte Verbindung, aber ich verstehe nicht weshalb, da ab dem Reverse Proxy ja http verwendet wird.

Sind die Anmeldedaten Beispielsweise trotzdem sicher?

Oder bricht der Reverse Proxy die Verbindung auf?

Ich hoffe, dass Ihr meinen Ansatz/Denkweise versteht und mir helfen könnt licht ins dunkle zu bringen 😊

Viele Grüße

ich habe eine Verständnisfrage bezüglich des Reverse Proxys auf meinem Synology NAS.

Mein Verständnis ist so, dass normalerweise ja Verbindungen bis zum Server hin komplett verschlüsselt sind, sofern der Aufruf über HTTPS erfolgt. Sprich wenn ich die Domain Google.com aufrufe sind alle daten verschlüsselt anbei ein Schaubild:

Ich habe bei mir ein Synology NAS, auf dem sich ganz leicht der Reverse Proxy einrichten lässt, nun verstehe ich aber nicht ganz die Funktionsweise, für mich sieht es so aus, als ob die Verbindung aufgebrochen werden würde.

Wenn ich jetzt von einem Client auf meine Subdomain navigiere, erstmal unabhängig ob extern oder Intern (DNS Umschreibung, das er immer auch intern auf das NAS Zeigt, da aktuell keine Portfreigabe) https://www.musik.meinnas.com dann findet, so mein Verständnis die Verbindung zum Reverse Proxy ja in jedem Fall verschlüsselt statt. Der Reverse Proxy muss aber die Pakete an den Server/Docker Container im selben Netzwerk weiterleiten. Nun passiert das ja über HTTP, wieso bekomme ich dann trotzdem eine vollkommen verschlüsselte Verbindung im Browser angezeigt?

Ich verstehe es so, das der Reverse Proxy die Verbindung aufbricht oder zumindest unverschlüsselt weiterleitet, was ja im eigenen Netzwerk nicht so schlimm ist, wenn es auf dem gleichen NAS ist sehe ich es noch unktritischer.

Anbei nochmal ein Schaubild, wenn ich meine Domainaufrufe bekomme ich eine gesicherte Verbindung, aber ich verstehe nicht weshalb, da ab dem Reverse Proxy ja http verwendet wird.

Sind die Anmeldedaten Beispielsweise trotzdem sicher?

Oder bricht der Reverse Proxy die Verbindung auf?

Ich hoffe, dass Ihr meinen Ansatz/Denkweise versteht und mir helfen könnt licht ins dunkle zu bringen 😊

Viele Grüße