Hallo,

wir (meine GöGa und ich) werden in die Einliegerwohnung des Hauses unseres Sohnes ziehen, das gerade im Entstehen ist.

Ich mache mir gerade Gedanken über die IT und dabei insbesondere über das Thema VLANs.

Es soll ein gemeinsamer Internetzugang genutzt werden.

Wir vertrauen einander zwar, so dass aus diesem Grund keine Trennung der Netzwerke nötig wäre. Es gibt aber Gründe, die die Einrichtung von VLANs nötig machen. Beispielhaft nur folgende:

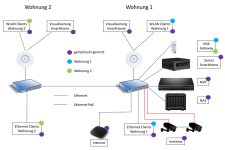

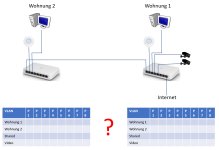

Ein Bild der Struktur hängt hier an.

Ich bin zwar recht IT affin und kenne mich mit den Basics gut aus, aber VLAN ist absolutes Neuland für mich.

Lässt sich das so realisieren? Habe ich die Struktur richtig dargestellt?

Dann die Infrastrukturhardware:

Welche Switche könnt ihr mir empfehlen? Müssen die Layer 3 können?

Können die Ubiqutity APs Clientbasierend VLANs? (Also z.B. AP hängt am Switch-Port, der VLAN1 und 2 hat, gibt aber Client a nur VLAN1, Client b VLAN2 und Client c beide).

...und wenn es dann an die Einrichtung geht, komme ich bestimmt wieder, verlasst euch drauf

wir (meine GöGa und ich) werden in die Einliegerwohnung des Hauses unseres Sohnes ziehen, das gerade im Entstehen ist.

Ich mache mir gerade Gedanken über die IT und dabei insbesondere über das Thema VLANs.

Es soll ein gemeinsamer Internetzugang genutzt werden.

Wir vertrauen einander zwar, so dass aus diesem Grund keine Trennung der Netzwerke nötig wäre. Es gibt aber Gründe, die die Einrichtung von VLANs nötig machen. Beispielhaft nur folgende:

- jeder Haushalt hat ein SONOS System. Zwei SONOS Systeme im gleichen Netzwerk geht nicht.

- Verhinderung, dass Geräte "nach Hause telefonieren" und Zugriff auf interne Geräte haben (z.B. Staubsaugerroboter).

Ein Bild der Struktur hängt hier an.

Ich bin zwar recht IT affin und kenne mich mit den Basics gut aus, aber VLAN ist absolutes Neuland für mich.

Lässt sich das so realisieren? Habe ich die Struktur richtig dargestellt?

Dann die Infrastrukturhardware:

- Zwei Ubiquity Accesspoints sind jetzt schion vorhanden und ziehen mit um.

- In Wohnung 1 soll ein 24 Port PoE-Switch (12 x PoE reicht) und min. 2 10GB Ports werkeln.

- In Wohnung 2 reicht wohl ein kleiner PoE-Switch mit 8 Ports, davon der Uplink 10GB.

Welche Switche könnt ihr mir empfehlen? Müssen die Layer 3 können?

Können die Ubiqutity APs Clientbasierend VLANs? (Also z.B. AP hängt am Switch-Port, der VLAN1 und 2 hat, gibt aber Client a nur VLAN1, Client b VLAN2 und Client c beide).

...und wenn es dann an die Einrichtung geht, komme ich bestimmt wieder, verlasst euch drauf