Andre6319

Newbie

- Registriert

- Aug. 2020

- Beiträge

- 3

Hallo.

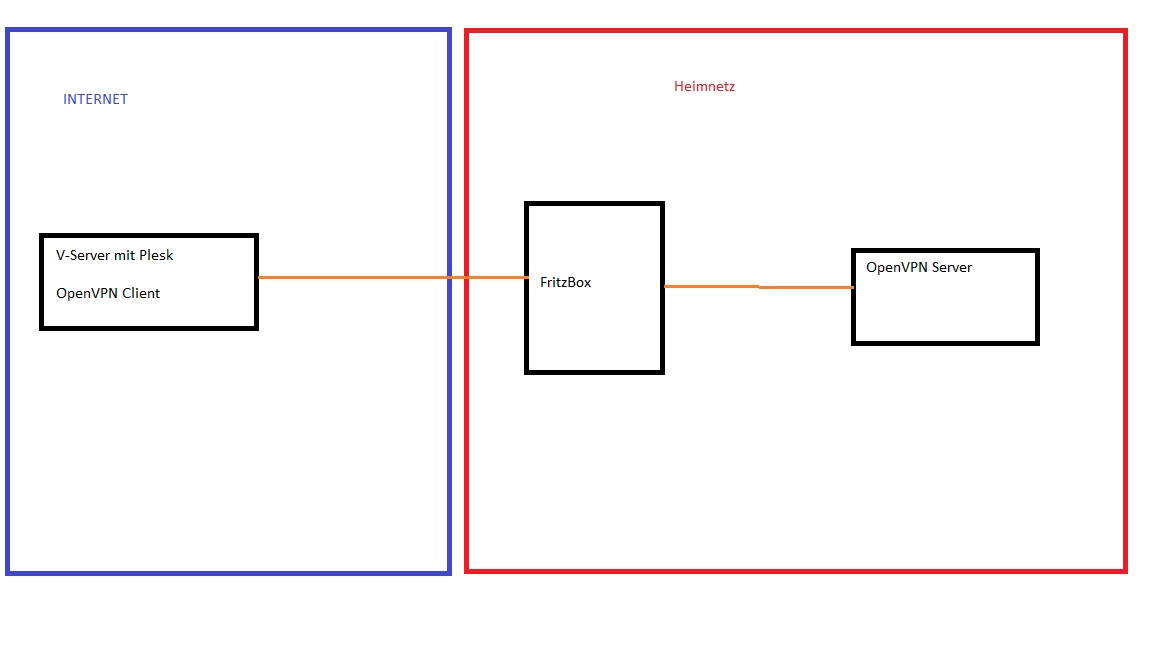

Mein Webserver ist wie in der Grafik bei einem Hoster als VServer konfiguriert.

Dieser wird mit Plesk Verwaltet und hat zudem von mir einen OpenVPN Client installiert bekommen um gesichert zu mir in mein Heimnetz Daten sichern zu können.

Der VPN Server steht in meinem Heimnetz und die Clients können auch darüber ins Internet kommen.

Nun ist es das wenn ich den VPNClient auf dem V-Server starte die dort gehosteten Webs schlecht oder gar nicht mehr zu erreichen sind. Ich vermute das, dass Routing dann auch da über den VPNClient und nicht mehr über die direkte Internet Verbindung vom V-Server geht. Kann man das irgendwie dahingehend ändern das der V-Server die ganz normalen Aktivitäten und Dienste wieder direkt übers Internet wie ohne VPN-Client tätigt. Von mir gewünschte Verbindungen kann ich ja direkt mit Vorgabe der vom VPN Server vorgegeben Netzwerkadresse fließen lassen.

Vorab vielen Dank für Eure Hilfe.

Client.ovpn:

Server.conf:

Mein Webserver ist wie in der Grafik bei einem Hoster als VServer konfiguriert.

Dieser wird mit Plesk Verwaltet und hat zudem von mir einen OpenVPN Client installiert bekommen um gesichert zu mir in mein Heimnetz Daten sichern zu können.

Der VPN Server steht in meinem Heimnetz und die Clients können auch darüber ins Internet kommen.

Nun ist es das wenn ich den VPNClient auf dem V-Server starte die dort gehosteten Webs schlecht oder gar nicht mehr zu erreichen sind. Ich vermute das, dass Routing dann auch da über den VPNClient und nicht mehr über die direkte Internet Verbindung vom V-Server geht. Kann man das irgendwie dahingehend ändern das der V-Server die ganz normalen Aktivitäten und Dienste wieder direkt übers Internet wie ohne VPN-Client tätigt. Von mir gewünschte Verbindungen kann ich ja direkt mit Vorgabe der vom VPN Server vorgegeben Netzwerkadresse fließen lassen.

Vorab vielen Dank für Eure Hilfe.

Client.ovpn:

client

dev tun

proto udp

remote xy.de 1194

resolv-retry infinite

nobind

remote-cert-tls server

tls-version-min 1.2

verify-x509-name backupserver_f0922301-428c-406e-b15f-87a367edfa1c name

cipher AES-256-CBC

auth SHA256

auth-nocache

verb 3

<ca>

-----BEGIN CERTIFICATE-----

??????????????????????????????????

-----END CERTIFICATE-----

</ca>

<cert>

-----BEGIN CERTIFICATE-----

???????????????????????????????????

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN PRIVATE KEY-----

????????????????????????????????????

-----END PRIVATE KEY-----

</key>

<tls-crypt>

#

# 2048 bit OpenVPN static key

#

-----BEGIN OpenVPN Static key V1-----

?????????????????????????????

-----END OpenVPN Static key V1-----

</tls-crypt>

Server.conf:

dev tun

proto udp

port 1194

ca /etc/openvpn/easy-rsa/pki/ca.crt

cert /etc/openvpn/easy-rsa/pki/issued/backupserver_f0922301-428c-406e-b15f-87a367edfa1c.crt

key /etc/openvpn/easy-rsa/pki/private/backupserver_f0922301-428c-406e-b15f-87a367edfa1c.key

dh none

ecdh-curve prime256v1

topology subnet

server 10.8.0.0 255.255.255.0

# Set your primary domain name server address for clients

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

# Prevent DNS leaks on Windows

push "block-outside-dns"

# Override the Client default gateway by using 0.0.0.0/1 and

# 128.0.0.0/1 rather than 0.0.0.0/0. This has the benefit of

# overriding but not wiping out the original default gateway.

push "redirect-gateway def1"

client-to-client

client-config-dir /etc/openvpn/ccd

keepalive 15 120

remote-cert-tls client

tls-version-min 1.2

tls-crypt /etc/openvpn/easy-rsa/pki/ta.key

cipher AES-256-CBC

auth SHA256

user openvpn

group openvpn

persist-key

persist-tun

crl-verify /etc/openvpn/crl.pem

status /var/log/openvpn-status.log 20

status-version 3

syslog

verb 3

#DuplicateCNs allow access control on a less-granular, per user basis.

#Remove # if you will manage access by user instead of device.

#duplicate-cn

# Generated for use by PiVPN.io

Zuletzt bearbeitet: