Moin,

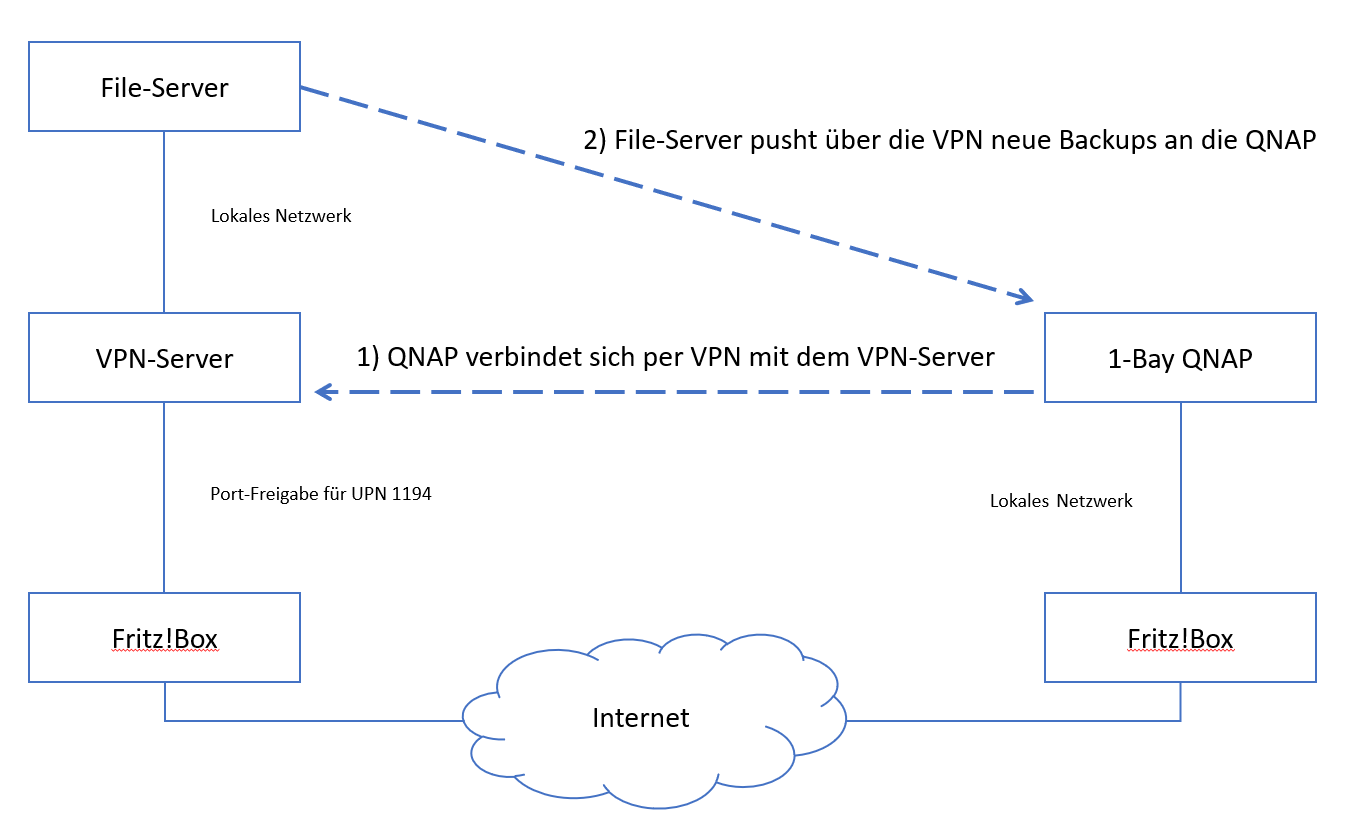

meine Wunsch-Konstellation ist so:

Geschafft habe ich, dass sich die QNAP mit dem VPN-Server verbindet.

(Auch relativ sicher mit zertifikatsbasiert Auth - die ganzen Anleitungen erwähnen nicht, dass man die Zertifikate und den Key einfach in der ovpn Datei mit hinterlegen kann - wenn man das macht, kommt der QVPN Service sofort damit klar.)

Zum größten Teil bin ich dieser Anleitung gefolgt: https://wiki.teltonika-networks.com/view/OpenVPN_server_on_Windows

File-Server und VPN-Server sind btw beides Windows Server - ich hatte initial mit OpenVPN auf Ubuntu angefangen, aber in der Vorbereitung hatte Ubuntu selber einen merkwürdigen Fehler geschmissen und da wollte ich schon nicht mehr. Da OpenVPN auch eine Windows Variante hat und ich eh schon eine passendes sysprepped Template habe ging das für mich schneller.

Irgendwann wird das sicherlich doch noch mit Linux abgelöst... nachdem QNAP endlich Wireguard Unterstützung für NAS mit ARM CPU rausbringt.

Was ich jedoch nicht geschafft habe, dass ich vom File-Server an die QNAP komme. Am File-Server eine lokale Route anlegen sagt dem zwar, den VPN-Server als Gateway zu nutzen, aber ein Ping geht trotzdem nicht durch - auch, wenn ich beim VPN-Server testweise die Firewall ausgeschaltet habe.

Vom VPN-Server selber geht ein Ping auf die QNAP problemlos durch.

Der Workaround, den ich vorerst implementiert habe war, dass ich den OpenVPN Server auf dem File-Server installiert habe... nachdem ich schon die config-Dateien vorbereitet hatte war das in 15 Minuten durch... jetzt konnte ich erfolgreich vom File-Server ein Backup auf die QNAP pushen.

Was müsste ich machen, um das sauber zu implementieren? Mit etwas rumgoogeln bin ich auf zwei mögliche Routen gekommen:

Danke

Rickmer

meine Wunsch-Konstellation ist so:

Geschafft habe ich, dass sich die QNAP mit dem VPN-Server verbindet.

(Auch relativ sicher mit zertifikatsbasiert Auth - die ganzen Anleitungen erwähnen nicht, dass man die Zertifikate und den Key einfach in der ovpn Datei mit hinterlegen kann - wenn man das macht, kommt der QVPN Service sofort damit klar.)

Zum größten Teil bin ich dieser Anleitung gefolgt: https://wiki.teltonika-networks.com/view/OpenVPN_server_on_Windows

File-Server und VPN-Server sind btw beides Windows Server - ich hatte initial mit OpenVPN auf Ubuntu angefangen, aber in der Vorbereitung hatte Ubuntu selber einen merkwürdigen Fehler geschmissen und da wollte ich schon nicht mehr. Da OpenVPN auch eine Windows Variante hat und ich eh schon eine passendes sysprepped Template habe ging das für mich schneller.

Irgendwann wird das sicherlich doch noch mit Linux abgelöst... nachdem QNAP endlich Wireguard Unterstützung für NAS mit ARM CPU rausbringt.

Was ich jedoch nicht geschafft habe, dass ich vom File-Server an die QNAP komme. Am File-Server eine lokale Route anlegen sagt dem zwar, den VPN-Server als Gateway zu nutzen, aber ein Ping geht trotzdem nicht durch - auch, wenn ich beim VPN-Server testweise die Firewall ausgeschaltet habe.

Vom VPN-Server selber geht ein Ping auf die QNAP problemlos durch.

Der Workaround, den ich vorerst implementiert habe war, dass ich den OpenVPN Server auf dem File-Server installiert habe... nachdem ich schon die config-Dateien vorbereitet hatte war das in 15 Minuten durch... jetzt konnte ich erfolgreich vom File-Server ein Backup auf die QNAP pushen.

Was müsste ich machen, um das sauber zu implementieren? Mit etwas rumgoogeln bin ich auf zwei mögliche Routen gekommen:

- von dev tun auf dev tap gehen? Ich habe den Unterschied noch nicht ganz kapiert und da scheint auch noch mehr Konfiguration hinter zu stecken. Entweder ich habe falsch gelesen, oder die OpenVPN Doku ist hier ziemlich unübersichtlich.

- Den VPN-Server dazu bringen, zwischen dem primären Netzwerk und dem zweiten OpenVPN Tap Netzwerkadapter zu routen - falls das nicht genau das ist, was die dev-tap Einstellung macht?

Danke

Rickmer

Zuletzt bearbeitet: