darkiop

Lt. Junior Grade

- Registriert

- Juli 2001

- Beiträge

- 386

Hallo zusammen,

ich habe im Zuge der nun Verfügbaren Version 7.50 für die FritzBox 7590 der DG eines meiner angebundenen Netze auf die Wireguard Funktion der FritzBox umgestellt. Grundsätzlich könnte ich auch das alte Setup weiter betreiben, allerdings hat der eingesetzte RPI als Gateway im LAN B nur ein 100MBit LAN Interface - der vorhandene Internetanschluss über die DG 200Mbit im Upload.

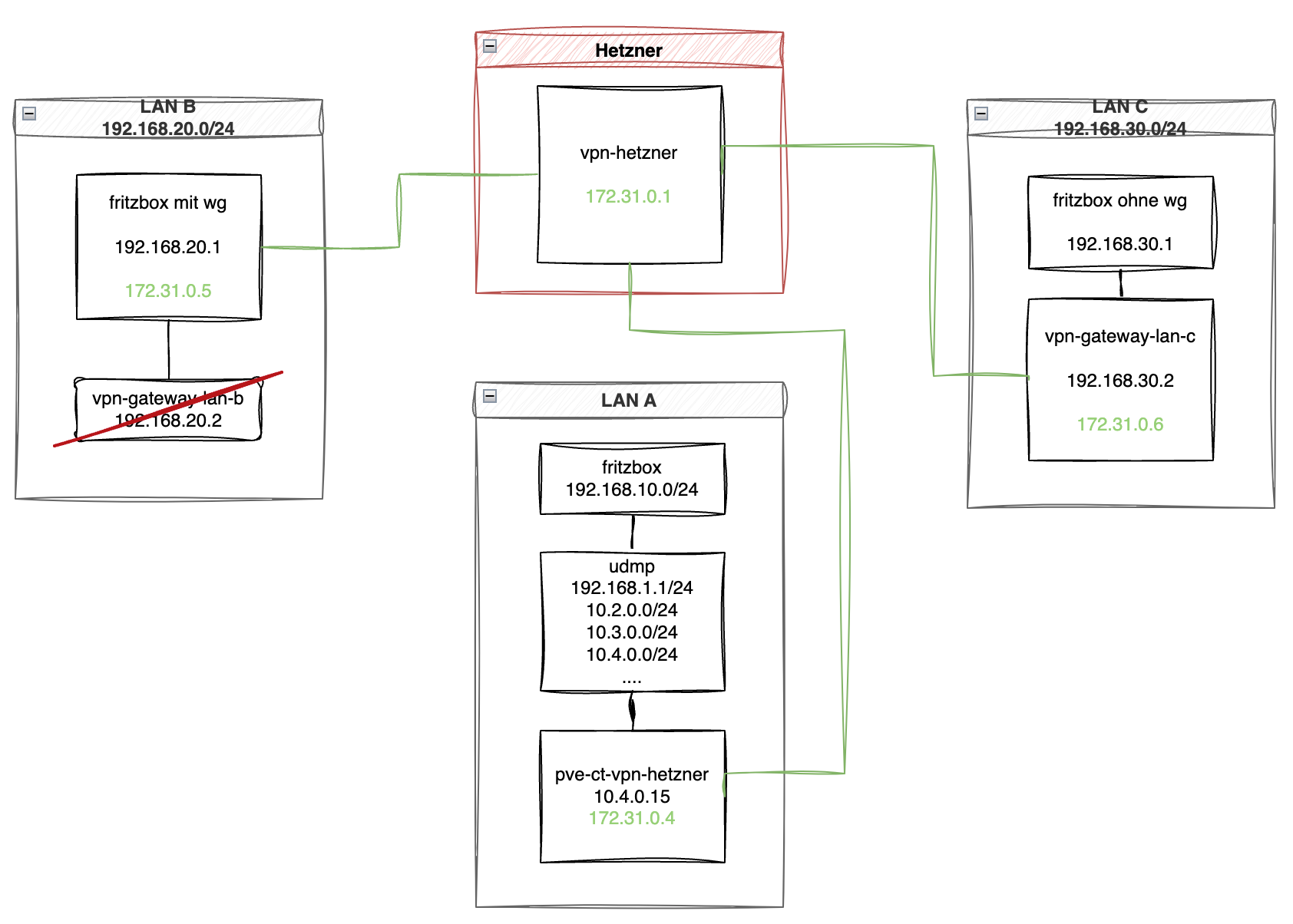

Da Bilder mehr sagen als Worte, zuerst mal ein Überblick:

Ich kann das Netz 192.168.20.0/24 nicht von "außen", also aus dem LAN A oder auch direkt über den WG-Server vpn-hetzner erreichen. Deaktivere ich das aktuelle Setup auf der FritzBox LAN B und gehe zurück auf das alte mit dem vpn-gateway-lan-b als WG-Gateway (dann aber auch mit aktivieren Masquerading in der wg0.conf), passt das Routing.

Auf der FritzBox im LAN B sind keine Zusätzlichen Routen angelegt (hier gibt es also nur die Routen aus der wg0.conf).

Hat jemand eine Idee was mir in meinem Setup noch fehlt? Aktuell stehe ich etwas auf dem Schlauch sehe wohl den Wald vor lauter Bäumen nicht

Hier noch die wg0.conf's der beteiligten Akteure:

ich habe im Zuge der nun Verfügbaren Version 7.50 für die FritzBox 7590 der DG eines meiner angebundenen Netze auf die Wireguard Funktion der FritzBox umgestellt. Grundsätzlich könnte ich auch das alte Setup weiter betreiben, allerdings hat der eingesetzte RPI als Gateway im LAN B nur ein 100MBit LAN Interface - der vorhandene Internetanschluss über die DG 200Mbit im Upload.

Da Bilder mehr sagen als Worte, zuerst mal ein Überblick:

- Grün markiert im Schaubild sind die VPN Tunnel des Netzes 172.31.0.0/24

- Im LAN B wurde die wg0.conf des vpn-gateway-lan-b in der Fritzbox importiert (zuvor aber das Masquerading deaktiviert, siehe wg0.conf's am Ende des Beitrags. Der WG Dienst auf vpn-gateway-lan-b wurde deaktiviert

- vpn-server ist per IPv4/v6 aus dem Internet auf dem WG-Port erreichbar, in den Beispiel configs als example.com aufgeführt

- Die Verbindungen funktionieren innerhalb des Netzes 172.31.0.0/24 - die VPN Tunnel werden zuverlässig aufgebaut

- Aus dem LAN B ist die 192.168.1.30 im LAN A erreichbar

- Im LAN C gibt es keine Routing Probleme, durch das aktivierte Masquerading sind auch alle Geräte im LAN C aus den Netzen LAN A und über vpn-hetzner erreichbar

Ich kann das Netz 192.168.20.0/24 nicht von "außen", also aus dem LAN A oder auch direkt über den WG-Server vpn-hetzner erreichen. Deaktivere ich das aktuelle Setup auf der FritzBox LAN B und gehe zurück auf das alte mit dem vpn-gateway-lan-b als WG-Gateway (dann aber auch mit aktivieren Masquerading in der wg0.conf), passt das Routing.

Auf der FritzBox im LAN B sind keine Zusätzlichen Routen angelegt (hier gibt es also nur die Routen aus der wg0.conf).

Hat jemand eine Idee was mir in meinem Setup noch fehlt? Aktuell stehe ich etwas auf dem Schlauch sehe wohl den Wald vor lauter Bäumen nicht

Hier noch die wg0.conf's der beteiligten Akteure:

Code:

[Interface]

Address = 172.31.0.1/24

ListenPort = 51820

PrivateKey =

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

# pve-ct-vpn-hetzner

[Peer]

PublicKey =

PresharedKey =

AllowedIPs = 172.31.0.4/32, 192.168.1.0/24, 10.4.0.0/24, 10.3.1.11/32, 10.3.1.13/24

# vpn-gateway-lan-b

[Peer]

PublicKey =

PresharedKey =

AllowedIPs = 172.31.0.5/32, 192.168.20.0/24

# vpn-gateway-lan-c

[Peer]

PublicKey =

PresharedKey =

AllowedIPs = 172.31.0.6/32, 192.168.30.0/24

Code:

net.ipv4.ip_forward = 1

net.ipv6.conf.all.forwarding = 1

net.ipv4.conf.all.proxy_arp= 1

Code:

[Interface]

Address = 172.31.0.4/24

ListenPort = 51820

PrivateKey =

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o wg0 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o wg0 -j MASQUERADE

[Peer]

PublicKey =

PresharedKey =

AllowedIPs = 172.31.0.0/24, 192.168.2.0/24, 192.168.20.0/24, 192.168.30.0/24

Endpoint = example.com:51820

PersistentKeepalive = 25

Code:

[Interface]

Address = 172.31.0.5/24

ListenPort = 51820

PrivateKey =

#PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[Peer]

PublicKey =

PresharedKey =

AllowedIPs = 172.31.0.0/24, 192.168.1.30/32

Endpoint = example.com:51820

PersistentKeepalive = 25

Code:

[Interface]

Address = 172.31.0.6/24

ListenPort = 51820

PrivateKey =

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[Peer]

PublicKey =

PresharedKey =

AllowedIPs = 172.31.0.0/24, 192.168.1.30/32

Endpoint = example.com:51820

PersistentKeepalive = 25

Code:

net.ipv4.ip_forward = 1