@cricru : Das eine hat mit dem anderen nichts zu tun. Das was du verlinkt hast, bezieht sich einzig und allein darauf, dass Windows ein verbundenes Netzlaufwerk implizit neu verbindet, wenn der Benutzer beispielsweise durch einen Timeout ausgeloggt wurde. Im Explorer taucht dann kurz das x auf und nach wenigen Sekunden stellt Windows das Laufwerk mit den zuvor eingegebenen Credentials, die Windows sich für die Dauer der Sitzung gemerkt hat, wieder her. Einen CryptoTrojaner kannst du so nicht wirklich austricksen.

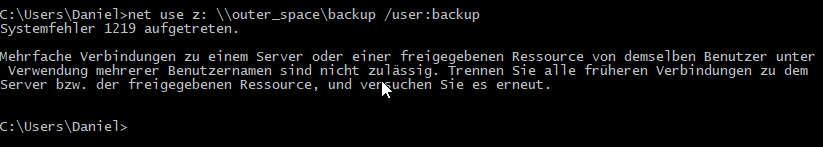

Wenn, dann musst du das Laufwerk explizit mit "net use x: /delete" entfernen, die Verbindung wird aktiv beendet und Windows vergisst die temporär gespeicherten Credentials wieder.

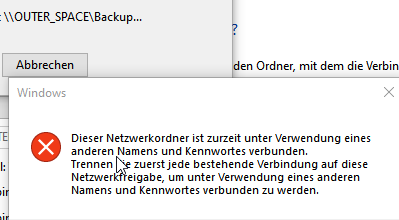

Grundsätzlich ist ein Usermanagement natürlich so ausgelegt, dass es auch einen Benutzer identifiziert und ihm die benötigten Rechte gibt. Es ist nicht wirklich zielführend, wenn man sich diese Rechte in mehrere Benutzer aufteilt, weil man dadurch eben genau vor das Problem gestellt wird, das du hier beschreibst. Windows definiert es nämlich so, dass eine Datenverbindung mit einem Benutzer assoziiert wird. Microsoft sieht es eben nicht vor, mehrere parallele Verbindungen mit verschiedenen Benutzernamen herzustellen. Der Trick mit zwei Netzlaufwerken, die mit dem Hostnamen bzw. der IP-Adresse angebunden werden oder ggfs über einen alias in der hosts-Datei oder dem lokalen DNS wie von

@leetxyz angesprochen , umschifft das Problem zwar augenscheinlich, ändert aber nichts daran, dass ein schlauer CryptoTrojaner das trotzdem aktiv ausnutzen kann. Man muss bedenken, dass solche Malware nicht von Idioten im Sinne von "dumm wie Brot" programmiert wird, sondern von Menschen, die sich teilweise schon auf Augenhöhe mit den Entwicklern in Redmond bewegen. Idioten sind es trotzdem, aber nur weil sie Arschgeigen sind, die Schadsoftware programmieren. Da ist es keine große Leistung, die aktiven Netzlaufwerke abzurufen und in irgendwelchen Logs, o.ä. zuvor genutzte Laufwerke auszulesen, um dann 1 und 1 zusammenzuzählen.

CryptoTrojaner bekämpft man durch regelmäßige Malware-Scans und vor allem durch umfassende Backups. Wenn besonders sensible Daten gesichert werden sollen und man fürchtet, das Backup könnte kompromittiert werden, muss man die Backupstrategie entsprechend anpassen. Das heißt häufigere Backups, Generationenprinzip, doppelte Backuphaltung und dergleichen.