so mein verständnis warum und wieso welche härtungsgrade.

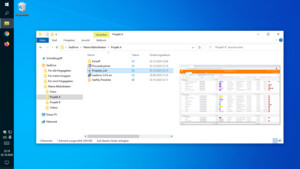

ich nutze meinen rechner ausschließlich privat, experimentiere damit gerne rum und habe sogar ein tripple boot streng genommen ein quadroboot system.

1. Windows gaming barmetal und virtuell mit gpu passthrough

2. pop_os! linux spielen und linux

3. proxmox experminetiere damit

4. Unraid baremetal und virtualisiert

veschlüsseln der Platten weil: Sicherheit zu haben, dass wenn jemand direkt an meinen rechner kommt nicht einfach daten abziehen kann, folge backup wird komplexer

UEFI und secure boot: weil eben das mittlerweile da ist und eben feststellen soll, das sich am system nichts geändert hat und man sich irgendetwas gefährliches einfängt, um sich aber etwas einzufangen wurde wie schon erwähnt das BIOS abgelöst durch diese neue funktionalität des UEFI und der menge an daten die jetzt gespeichert werden können, können noch mehr (schad)-software vor dem betriebssystem geladen werden.

TPM: vor UEFI das sicherheitsschloss um zu verschlüsseln und zu härten.

selbst ich habe nur persönliche daten auf dem rechner und gehe nicht davon aus, dass jemand interresse an meinen daten hat, außer vielleicht meine infrastruktur für ein botnetz zu nutzen oder mich zu ärgern und alles verschlüsseln um irgendeinen betrag x gegen bitocoins von mir zu erpresssen.

ich vrestehe wenn es sensible daten sind von konzernen, firmen usw. das man härten sollte, aber mir erschließt sich der sinn nicht überhaupt erst zu verschlüsseln, denn wenn jemand bei mir einbricht wird es gestohlen und evtl. irgendow verhökert.

denn wenn dein rechner in betrieb ist, bist auch unverschlüsselt und der dreck an (schad)software den dir dann einfängst ist und nicht abgefangen wird, trifft dich genauso hart. es ist toll es mal zu versuchen und diese anleitng hier lauffähig zu bekommen aus hobby und interresse. erhöht die komplexität und alles andere.

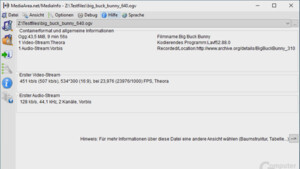

beispiel bakup: aktuell sichere ich meine dinge komplett über nacht ~ 10-14 Stunden auf eine exsterne platte und habe ein mirror der verbauten festplatten zum stand x mit installierter software, das mit clonezilla und unvershlüsselt. es ist theoretisch auch mögliich verschlüsselt die paltten zu spiegeln und wieder herzustellen, aber wenn dann noch secure boot ins spiel kommt etc und bei einem firmware patch man noch die ganzem keys im UEFI erst sichern muss und danach wieder einspielen muss um ein lauffähiges system zu haben deutlich merh aufwand für einen user un dmehr potentielle fehlerquellen.

ich habe mir gedanken auch gemacht um meine rechner daheim in irgedneiner weise automatisch zu verwalten und zu sichern inkl. betriebssystem auf NAS und zusätzlich noch auf ext. festplatte, aber nehme immer mehr abstand davon, da es unmengen an zeit firsst bis es eingerichtet ist und meist noch weitere kostenpflichtige softwarei ins spiel kommt.

danke

@SE. für das nachreichen der quellen wegen dem UEFI hack

irgendwo kiss (keep it simmple stupid) prinzip vs unendliche komplexität und fehlerquellen die waage zu finden ist mittlerweile echt schwierig.

das nur für den fall, das ein böser mensch einbricht, meinen rechner anzapft oder mitnimmt und meine persönlichen daten im netz postet.

im gengensatz dazu es die böse software aber auch im betriebsmodus schafft auf meinen rechner zu kommen und das gleiche erreichen kann, da im betrieb die platte ja aufgeschlossen ist.

so denke ich mal darüber, leider ist die sicherheit immer mehr durchlöchert durch die gesteigerte komplexität,

sorry für die textwall.