Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

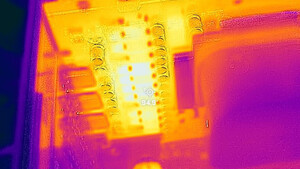

News Intel-Produkte: Dutzende Sicherheitslücken von CPUs über Grafik bis NUC

- Ersteller Volker

- Erstellt am

- Zur News: Intel-Produkte: Dutzende Sicherheitslücken von CPUs über Grafik bis NUC

Pocketderp

Lieutenant

- Registriert

- Dez. 2016

- Beiträge

- 713

PPPP schrieb:Muss man mehr dazu sagenMeine Frage hast du nicht beantworten können? Damit hat deine Behauptung wenig zu tun.

Das du den Forschern unterstellst das sie die Lücken dann eher auf den Schwarzmarkt verhökern würden ist schon harter Tobak. Aber ich kann dir sagen warum Intel so ein Programm hat, damit man die Gruppen dann via NDA ruhig stellt damit sie die Lücke nicht zu früh veröffentlichen. Kommt einen bekannt vor, gell?

Ned Flanders schrieb:@Slainer

Das werden sie schon, aber halt nicht vom Userspace aus in den Kernelspace. Das Problem bei Meltdown ist ja, das man aus dem Userspace heraus die Sprungvorhersage dazu bringen kann Kernelspace Code in den Cache zu laden ´welchen man dann über einen Seitenkanal abschöpfen kann. AMDs Architektur benutzt berechtigungsflags um zu prüfen ob diese überhaupt geladen werden dürfen und verhindert das.

Deswegen ist die Marktanteil Argumentation auch ein schlechtes Argument, denn auch wenn 100% der CPUs von AMD währen, würde spekulative Ausführung über Rechtegrenzen hinweg auf AMD einfach nicht funktionieren.

Das prüfen kostet aber eben etwas Zeit = Performance

Das interessiert die Leute nicht, benoetigt ja minimales technisches Verstaendnis. Deswegen gibt es hier ja auch so viele, die es immer noch relativieren obwohl man das schon mehrmals erklaert hat.

PPPP schrieb:Viel Text, keine Argumente, typischDie Zeugen Jehovas erzählen auch immer etwas von "akzeptiere endlich" ohne vernünftige Argumente zu bringen

Kurze, einfache Frage:

Hersteller A zahlt für das Auffinden von Sicherheitslücken bis zu 250.000$, Hersteller B zahlt 0$ und hatte bis vor 2 Jahren nahezu eine Marktrelevanz. Wo würdest du als Sicherheitsforscher suchen?

PS. Sicherheitsforschern wird genauso schnell "langweilig", wie es dir auf der Arbeit "langweilig" wird: wenn es kein Geld mehr gibt

Wir hatten die Diskussion schon in einem anderen Thread, du hast dich einfach irgendwann feige verzogen. Jetzt kommst du mit der gleichen loechrigen "Argumentation". Die ersten Luecken wurden komplett ohne Bug Bounty entdeckt, Intel hat riesige Designfehler begangen, und das derzeitige Bug Bounty ist reine Schadensbegrenzung. Du willst das nicht akzeptieren sondern verziehst dich lieber um in einem neuen Thread wieder aufzutauchen. Kannst du gerne machen, aber dann solltest du dich nicht wundern wenn dir vorgeworfen wird Stuss zu schreiben. Denn das was du schreibst ist schlichtweg Stuss.

bad_sign schrieb:Hersteller A hat ein (Zugriffs-)Rechtemanagementsystem Hersteller B nicht (Meltddown und Derivate, vereinfacht), wer hat mehr Sicherheitsprobleme?

Er will es nicht verstehen, das war schon im letzten Thread klar.

Edit:

@Aliosy Klar, der Mensch ist immer ein riesen Problem. Allerdings wird Sicherheit auch von den Mitarbeitern nicht ernst genommen, wenn das Management es nicht ernst nimmt. Und das Management nimmt es nicht ernst weil es Geld kostet. Da muss es erst einen riesen Leak geben der hunderte Millionen kostet.

N

nagus

Gast

PPPP schrieb:Das hast du wohl verpasst?

https://www.computerbase.de/2020-03/amd-ryzen-epyc-sicherheitsluecke-cpu/

die lücken, die amd betreffen sind ja geradezu lächerlich im vergleich dazu, was bei intel abgeht! willst ja nicht ernsthaft behaupten, dass das vergleichbar ist. dann kannst auch einen trabant mit einem tesla roadstar vergleichen...

D

DerHalbmann

Gast

Juhu mein 3770k ist in einer aktuellen News vermerkt..

...

.. Moment ...

...

.. Moment ...

- Registriert

- Jan. 2018

- Beiträge

- 18.316

BxBender schrieb:...

Wer einen Prozi ohne gekauft hat, als nur normale Kerne ohne zusätzliche "virtuelle" Kerne, den betrifft vieles schon mal nicht.

Ansonsten bei Sicherheitsbedarf im Bios deaktivieren und auf die etwas Zusatzleistung in Spielen, aber vor allem Anwendungen verzichten.

Aber jetzt die Sache mit den Grafiklücken? Na ja, im Bios deaktivieren und dedizierte Grafik verbauen.

...

Wird beides bei Notebooks schwer

Kacha schrieb:Wir hatten die Diskussion schon in einem anderen Thread, du hast dich einfach irgendwann feige verzogen. Jetzt kommst du mit der gleichen loechrigen "Argumentation". Die ersten Luecken wurden komplett ohne Bug Bounty entdeckt, Intel hat riesige Designfehler begangen, und das derzeitige Bug Bounty ist reine Schadensbegrenzung. Du willst das nicht akzeptieren sondern verziehst dich lieber um in einem neuen Thread wieder aufzutauchen. Kannst du gerne machen, aber dann solltest du dich nicht wundern wenn dir vorgeworfen wird Stuss zu schreiben. Denn das was du schreibst ist schlichtweg Stuss.

Gerne darfst du verlinken wo das gewesen sein soll, ansonsten darfst du mich gerne zitieren, wie du es jetzt getan hast, dann bekommst du auch eine Anwort

Die ersten Spectre und Meltdown Veröffentlichungen sind von Januar 2018, das Bug Bounty Program gab es schon vorher, lediglich die Prämien für Seitenkanalattacken wurden erhöht.

Ich wundere mich über deinen "Stuss" genauso wenig wie darüber dass du mir "Stuss" vorwirfst

- Registriert

- Jan. 2018

- Beiträge

- 18.316

Kacha schrieb:...

Zusammengefasst: Unternehmen realisieren den Wert von IT Sicherheit erst, wenn es sie ordentlich gekostet hat....

Siehe Maersk, Amtsgericht Berlin, etc.

Auch wenn hier keine Lücke von intel genutzt wurde.

kryzs

Lt. Commander

- Registriert

- Apr. 2012

- Beiträge

- 1.619

Ja, ich nehme sie ... 😏zonediver schrieb:Und jetzt? Alle Intel CPUs ausmustern/entsorgen?

Slainer

Lieutenant

- Registriert

- Nov. 2011

- Beiträge

- 593

Kinder...Ich war eigentlich der Hoffnung, bei diesem Thema wenigstens einmal im sachlichen Kontext zu bleiben.

Anstatt sich ständig über andere zu empören, lasst uns doch mal versuchen die Fakten zu finden und gemeinsam zu analysieren um es dann in verdaulichen Happen den normalen Usern nahe zu bringen.

Lasst es uns doch bitte einfach mal besser machen... es ist so ermüdend

Danke @DJ2000

So in etwa vermutete ich nämlich auch

Anstatt sich ständig über andere zu empören, lasst uns doch mal versuchen die Fakten zu finden und gemeinsam zu analysieren um es dann in verdaulichen Happen den normalen Usern nahe zu bringen.

Lasst es uns doch bitte einfach mal besser machen... es ist so ermüdend

Danke @DJ2000

So in etwa vermutete ich nämlich auch

Cronos83

Rear Admiral

- Registriert

- Feb. 2017

- Beiträge

- 5.394

PS828 schrieb:Der Berg bekannter Lücken wächst immer weiter. Bald sinds wohl 100

Ich glaube die 100 wurden insgesamt gesehen längst geknackt....

https://www.computerbase.de/2019-11/taa-mds-ridl-ng-intel-cpu-sicherheitsluecken/

iGameKudan

Captain

- Registriert

- Aug. 2013

- Beiträge

- 3.273

Bravo, auf meinem Surface Pro 4 fresse ich sogar dank der SmartSoundTechnology die schwerste aller Lücken... Und es ist nur die 6. Generation, also steht auch noch im Raum, obs überhaupt einen Fix geben wird.

Da sind die Treiberlücken ja noch halb so schlimm...

Irgendwie wird mir jeglicher Gedanke an ein neues Gerät mit Intel-Hardware vermiest. Hoffentlich brauchen die mobilen 4000er-Ryzens nicht wieder Ewigkeiten, um in vernünftigen Notebooks zu landen.

Da sind die Treiberlücken ja noch halb so schlimm...

Irgendwie wird mir jeglicher Gedanke an ein neues Gerät mit Intel-Hardware vermiest. Hoffentlich brauchen die mobilen 4000er-Ryzens nicht wieder Ewigkeiten, um in vernünftigen Notebooks zu landen.

- Registriert

- Juni 2019

- Beiträge

- 8.151

Bezog sich auch eher auf offene Lücken, da gabs ja mal ein Vergleichsbild und vor der news war Intel da bei 90 ^^Cronos83 schrieb:Ich glaube die 100 wurden insgesamt gesehen längst geknackt....

https://www.computerbase.de/2019-11/taa-mds-ridl-ng-intel-cpu-sicherheitsluecken/

Für viele derartige Angriffe ist AMD ja nicht Anfällig, aber wenn sie andere Formen von Lücken haben sollten wäre es gut wenn diese bekannt werden und schnell gepatcht sind. Zumindest beim ausbessern konnte man AMD bisher keinen Vorwurf machen. Im Gegensatz zu Intel die bekannte Lücken wieder einbauen, aber sagen, dass die sicher sind

Baal Netbeck

Fleet Admiral

- Registriert

- Apr. 2008

- Beiträge

- 11.998

Hmm...da verliere ich so langsam komplett den Überblick.......aber Intel sieht mal wieder nicht sonderlich gut aus...da finden sie(oder von ihnen bezahlt) mal eine Lücke bei AMD, die aber blöderweise nur Metadaten liefert....und Tage später müssen sie einen Schwall eigener Lücken eingestehen.

Das größte Problem sehe ich darin, dass auch die neuesten CPUs betroffen sind, von denen Intel doch noch behauptet hatte, diese seien jetzt sicher.....da müste ich mal nachgucken, wann sie das behauptet haben, und ob sie da schon über diese neuen Lücken informiert waren.....die dürften sie ja seit 6 Monaten kennen.

Das größte Problem sehe ich darin, dass auch die neuesten CPUs betroffen sind, von denen Intel doch noch behauptet hatte, diese seien jetzt sicher.....da müste ich mal nachgucken, wann sie das behauptet haben, und ob sie da schon über diese neuen Lücken informiert waren.....die dürften sie ja seit 6 Monaten kennen.

nagus schrieb:die lücken, die amd betreffen sind ja geradezu lächerlich im vergleich dazu, was bei intel abgeht! willst ja nicht ernsthaft behaupten, dass das vergleichbar ist. dann kannst auch einen trabant mit einem tesla roadstar vergleichen...

Schöne Übersicht gibt es hier: https://transient.fail/

Intel-Lücken nach TYP sortiert:

Prinzipiell auf AMD anwendbare Lücken nach Typ sortiert:

Wobei man noch beachten müsste, das bei den meisten der AMD-Lücken zwar PoCs existieren, aber die Anwendbarkeit der Lücke doch in der Realität nochmal eingeschränkter ist usw. Vor allem bei den vielen Spectre-Typen gibt es doch auch nochmal sehr qualitative Unterschiede zu Intel.

Und AMD ist de facto von gerade mal einem Meltdown-Subtyp betroffen und von 2 weiteren Subvarianten evtl. auch noch.

Denke das Bild ist hier recht eindeutig was die Architekturiellen Unterschiede betrifft.

Intel => Scheunentor für ICE Züge

AMD => 1-Mann-Tür.

EDIT: Und die neue "Variante" LVI funktioniert mit praktisch jeder Meltdown-Variante und jede CPU die gegenüber Meltdown anfällig war/ist ist es auch für LVI noch mal extra... d.H. für LVI kommt nochmal der komplette Meltdown-Baum dazu auf Intel (und AMD) Seite.

Zuletzt bearbeitet:

I

IIIIIIIIIIIIIII

Gast

Gerade habe ich mit das NUC 10 Hexacore gekauft. Kann AMD nicht so etwas kleines rausbringen?

Ned Flanders

Fleet Admiral

- Registriert

- Aug. 2004

- Beiträge

- 11.410

Iscaran schrieb:aber die Anwendbarkeit der Lücke doch in der Realität nochmal eingeschränkter ist

Afaik besteht bis heute keine meltdownartige Attacke, die auf AMD Systemen aus dem Userspace zugriff auf Daten des Kernelpaces erlaubt. Die heissen afaik zwar Meltdown, sind aber nicht in der Lage Rechtegrenzen auszuhebeln, was natürlich für Cloudanbieter wichtig ist.

Hier hat AMD die infos zusammengestellt was für Mechanismen die eigene Architektur gegenüber solchen Angriffen hat.

https://my.hidrive.com/lnk/tRgAC4pC

Zuletzt bearbeitet:

Deskmini A300 ?IIIIIIIIIIIIIII schrieb:Gerade habe ich mit das NUC 10 Hexacore gekauft. Kann AMD nicht so etwas kleines rausbringen?

Ned Flanders schrieb:Afaik besteht bis heute keine meltdownartige Attacke, die auf AMD Systemen aus dem Userspace zugriff auf Daten des Kernelpaces erlaubt. Die heissen afaik zwar Meltdown, sind aber nicht in der Lage Rechtegrenzen auszuhebeln, was natürlich für Cloudanbieter wichtig ist.

Ja, grundsätzlich konnten die Gruss-Leute ein paar wenige Meltdown PoCs soweit auf AMD anwenden, aber es stimmt schon und soweit errinnere ich mich auch wie du, gibt es hier noch Unterschiede in der Qualität wie die Lücken genutzt werden können. Oben sehr vereinfachend für die Spectre-Lücken schon geschrieben.

Da bin ich aber zu wenig vom Fach um das endgültig bewerten zu können.

Aber ich denke du hast recht, dass unabhängig ob Meltdown oder Spectre vor allem die "Privilege Escalation" bei AMD CPUs eigentlich immer gewährleistet blieb und nicht durchbrochen wird.

PPPP schrieb:Gerne darfst du verlinken wo das gewesen sein soll, ansonsten darfst du mich gerne zitieren, wie du es jetzt getan hast, dann bekommst du auch eine Anwort

Das war der Thread zur Luecke bei AMD. Dein erster Beitrag hier war sogar fast 1:1 daraus kopiert. Du hast halt nur irgendwann nicht mehr geantwortet.

PPPP schrieb:Die ersten Spectre und Meltdown Veröffentlichungen sind von Januar 2018, das Bug Bounty Program gab es schon vorher, lediglich die Prämien für Seitenkanalattacken wurden erhöht.

Ich wundere mich über deinen "Stuss" genauso wenig wie darüber dass du mir "Stuss" vorwirfst

Deswegen hat ein Projekt von Google das auch ohne finanzielle Interessen veroeffentlicht... Du reitest so sehr auf dem Bug Bounty Programm rum, dass es fast schon komisch ist. Das erste was du akzeptieren musst: Intels Architekturdesign hat massive Sicherheitsprobleme die nur ueber eine Aenderung des Desgins komplett zu beheben sind. Meltdown zeigt, dass Intel entweder nicht faehig oder nicht willens ist Sicherheit mit einzubeziehen. Dein glorreiches Bug Bounty Programm ist einfach nur Schadensbegrenzung bis Intel endlich das ganze in Hardware gefixt hat. Es ist bekannt, dass Intel wenig bis keine Sicherheit im Design hat, deswegen lieber ein paar Peanuts bezahlen bevor wirklich jemand das massiv ausnutzt und einen riesen finanziellen Schaden verursacht. Intel hat schlicht und ergreifend Scheisse gebaut und traegt jetzt die Konsequenzen.

andi_sco schrieb:Siehe Maersk, Amtsgericht Berlin, etc.

Auch wenn hier keine Lücke von intel genutzt wurde.

Gibt genug andere Faelle. Irgendeine Seite, weiss nicht welche, trackt Datenleaks. Jede Firma die dort vorhanden ist nimmt Sicherheit nur minimal als etwas wichtiges wahr und da sind einige grosse dabei.

Ned Flanders schrieb:Afaik besteht bis heute keine meltdownartige Attacke, die auf AMD Systemen aus dem Userspace zugriff auf Daten des Kernelpaces erlaubt. Die heissen afaik zwar Meltdown, sind aber nicht in der Lage Rechtegrenzen auszuhebeln, was natürlich für Cloudanbieter wichtig ist.

Ich denke die meisten hier verstehen nicht wie gravierend Meltdown ist und wieviel das ueber die zu Grunde legende Architektur aussagt. Ich hoffe immer noch, dass es einfach nur Unfaehigkeit war und nicht vorsaetzlich. Ich befuerchte aber, dass man es explizit in Kauf genommen hat um etwas mehr Performance zu haben. Ist es letzteres, dann sagt das viel ueber die Sicherheitskultur in Intel und was man von Intel in zukuenftigen Produkten erwarten kann: Gar nichts.

Edit:

@Iscaran So weit ich weiss sind die "Meltdown" Attacken auf AMD eigentlich Spectre artig, die umbenannt wurden. Allerdings hat AMD ein um Welten besseres Sicherheitsdesign verglichen mit Intel. Gut, mehr als null ist jetzt auch nicht schwer.

Ähnliche Themen

- Antworten

- 110

- Aufrufe

- 17.105