Hallo,

wenn ich 7z in einer Linux Shell ein Archiv mit Passwort erstellen lasse:

Ist bei einem solchen Archiv AES schon standardmässig benutzt worden?

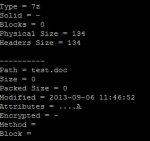

Wenn ich mir das Archiv näher anschaue, dann bekomme ich nur die Info

encrypted: +

Da ich eine Datenbank komprimiert per Mail verschicken möchte, macht hier eine Verschlüsselung sicher mehr Sinn als nur ein Passwort.

Danke

wenn ich 7z in einer Linux Shell ein Archiv mit Passwort erstellen lasse:

Code:

7za a -pMEINPASSWORT datei ziel.7zIst bei einem solchen Archiv AES schon standardmässig benutzt worden?

Wenn ich mir das Archiv näher anschaue, dann bekomme ich nur die Info

encrypted: +

Code:

7za -l slt mein-7zDa ich eine Datenbank komprimiert per Mail verschicken möchte, macht hier eine Verschlüsselung sicher mehr Sinn als nur ein Passwort.

Danke