Avenger84

Lt. Commander

- Registriert

- Feb. 2008

- Beiträge

- 1.733

Hallo, ich habe folgendes Szenario bei mir:

a) eine VM mit einem Webserver (Nginx) wo ich meine Webseite inkl. Certbot laufen habe auf Port 80/443.

b) einen Docker mit NPM als Reverse Proxy, der auf einem 40xxx Port läuft

Nun liesen sich die Let´s Encrypt Zertifikate nicht mehr automisch erneuern beim NPM Proxy, auch nicht manuell, da das wohl nicht funktioniert wenn man die Ports ändert.

Also Portfreigaben wieder umkonfiguriert, alle Zertifikate gelöscht im NPM Proxy, wieder neu angefragt und alles zurück.

Sehr nervig.

Daher die Frage: kann ich dem irgendwie anders Herr werden?

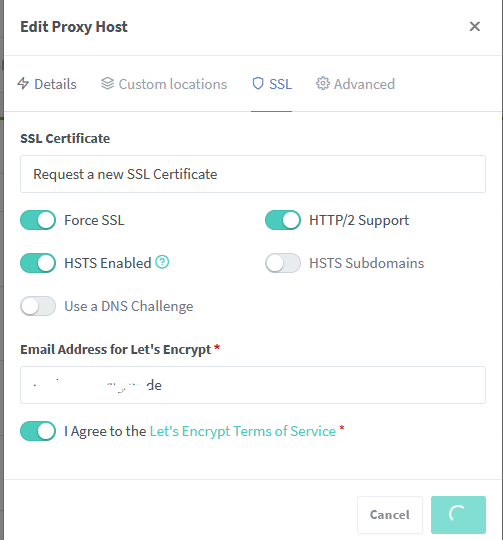

Ich verstehe z.B. die folgenden Felder nicht:

HSTS Subdomains und Use a DNS Challenge. Können mir die helfen?

Kann ich die Zerfitikate meiner VM einfach benutzen, also dort rein kopieren oder gibt es wegen der Portänderung bei der Kontrolle immer einen "internal Error".

VM ist domain.de und www.domain.de

NPM: sub1.domain.de; sub2.domain.de usw.

So wie ich das verstanden habe, sollte das Zertifikat von der VM für alle *.domain.de gelten.

P.S. Funktionieren tut der https Zugriff später einwandfrei mit Port 40xxx.

a) eine VM mit einem Webserver (Nginx) wo ich meine Webseite inkl. Certbot laufen habe auf Port 80/443.

b) einen Docker mit NPM als Reverse Proxy, der auf einem 40xxx Port läuft

Nun liesen sich die Let´s Encrypt Zertifikate nicht mehr automisch erneuern beim NPM Proxy, auch nicht manuell, da das wohl nicht funktioniert wenn man die Ports ändert.

Also Portfreigaben wieder umkonfiguriert, alle Zertifikate gelöscht im NPM Proxy, wieder neu angefragt und alles zurück.

Sehr nervig.

Daher die Frage: kann ich dem irgendwie anders Herr werden?

Ich verstehe z.B. die folgenden Felder nicht:

HSTS Subdomains und Use a DNS Challenge. Können mir die helfen?

Kann ich die Zerfitikate meiner VM einfach benutzen, also dort rein kopieren oder gibt es wegen der Portänderung bei der Kontrolle immer einen "internal Error".

VM ist domain.de und www.domain.de

NPM: sub1.domain.de; sub2.domain.de usw.

So wie ich das verstanden habe, sollte das Zertifikat von der VM für alle *.domain.de gelten.

P.S. Funktionieren tut der https Zugriff später einwandfrei mit Port 40xxx.