Snoopy00 schrieb:

fritzbox(modem Modus)--opnsense(DHCP aus)--Switch(DHCP an)

Soll das heißen, dass du dem Switch die Rolle des DHCP-Servers geben willst oder wie darf man das sonst interpretieren?

Snoopy00 schrieb:

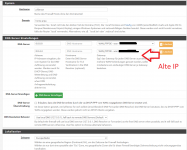

opnsense = 2 Gateways konfiguriert wie von dir beschrieben. Einmal mit openVPN, einmal ohne openVPN

Jein, ich bin mir nicht sicher ob ich dich hier richtig verstehe oder ob du meinen Vorschlag richtig verstanden hast.

Bei einem 2-Gateway-Setup verfährt man wie folgt:

Internetrouter für Zugriff ohne VPN = x.y.z.1

---> Alle Geräte, die ohne VPN ins Internet gehen sollen, werden mit Standardgateway=x.y.z.1 konfiguriert

VPN-Gateway (zB ein Raspberry PI) für Zugriff mit VPN = x.y.z.

---> Alle Geräte, die mit VPN ins Internet gehen sollen, werden mit Standardgateway=x.y.z.2 konfiguriert

Der DHCP-Server wird so eingestellt, dass er den bevorzugten Standardweg (zB Gateway via DHCP = x.y.z.1 für Standard-ohne-VPN) als Gateway ausliefert. Bei den Geräten, die den anderen Weg nehmen sollen, wird das Standardgateway manuell auf das jeweils andere Gateway konfiguriert (zB x.y.z.2 für Explizit-mit-VPN).

Folglich besteht das 2-Gateway-Setup aus zwei separaten Geräten.

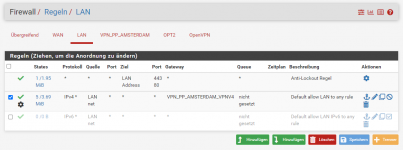

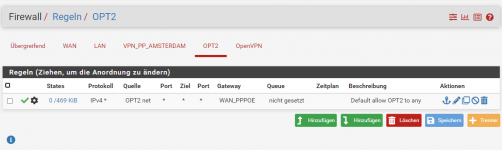

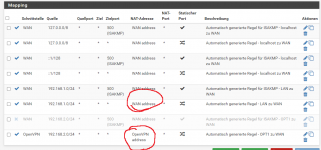

Innerhalb von OPNsense kann man das so nicht machen, bzw. es ist nur bedingt sinnvoll und würde zwei lokale IP an der OPNsense bedingen, die unterschiedlich geroutet werden würden. Wenn OPNsense selbst sowohl das Internetgateway ohne VPN als auch das Internetgateway mit VPN ist, würde man sich stattdessen jedoch des Policy Based Routings, kurz: PBR, bedienen. Damit gibt man dem Router ein Regelwerk mit, das nicht nur wie sonst üblich ausschließlich anhand der Ziel-IP routet, sondern auch anhand anderer Kriterien wie zB Ports oder eben auch nach der Quell-IP. Mit PBR ist es möglich, komplett individuelle Routing-Tabellen zu erstellen, die beispielsweise verschiedene Endgeräte gezielt anders routen oder auch geräteübergreifend bestimmte Dienste bzw. Ports mal über das VPN und mal zum ISP schicken.

Snoopy00 schrieb:

Könnte ich in dem Switch bestimmen, welche Ports (angeschlossene Geräte), welches Gateway bekommen soll?

Schon, irgendwie. In einer erweiterten DHCP-Konfiguration kann man Clients nicht nur explizit immer dieselbe IP-Adresse zuweisen wie man es bereits kennt, die klassische IP-Reservierung, sondern auch andere DHCP-Einstellungen gerätespezifisch zuweisen. Das hängt aber maßgeblich vom verwendeten DHCP-Server ab.

Snoopy00 schrieb:

Dann müsste ich nicht direkt an jedem Gerät das Gateway ändern, sondern müsste nur alles zusammen stöpseln, vlans einrichten und Gateways zuordnen.

VLANs nehmen abermals eine Sonderstellung ein. Da jedes VLAN stets ein eigenes Subnetz, einen eigenen DHCP-Server und ein eigenes Standardgateway hat, kann man die VLANs auch individuell auf mit/ohne VPN zuschneiden. Die Auswahl welches Gerät welchen Weg nimmt, geschieht durch die Zuordnung des jeweiligen Anschlussports zum gewünschten VLAN, das entweder ohne oder mit VPN ins Internet geht. Ein wenig PBR wird bei dieser Lösung aber auch benötigt, um die VLANs im Router jeweils dem ISP oder der VPN-Anbindung zuzuweisen.

Alles in allem reißt du also gerade drei grundverschiedene Szenarien an, ohne es zu wissen. Die rein client-basierte Konfiguration durch den Einsatz von zwei physischen Gateways im Netzwerk, die komplett router-basierte Konfiguration mittels PBR und zu guter Letzt die virtuelle Aufteilung des Netzwerks in VLANs und somit gewissermaßen eine switch-basierte Konfiguration.

.

.