Jesterfox schrieb:Ok, die Info war mir bisher noch nicht über den Weg gelaufen... aber irgendwie gibt's leider auch keine Stelle die mal sauber alle Fakten zusammenträgt. Wenn sich die verschiedenen Stellen dann noch widersprechen weil sie auf unterschiedlichem Stand was die Fakten angeht sind ist die Verwirrung halt komplett.

Doch gibt es und zwar in dem Artikel, zu dem du deinen Kommentar ablässt.

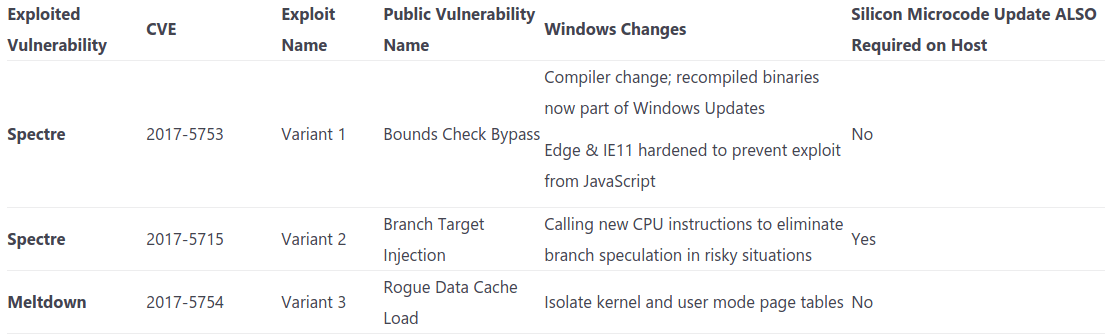

Was Google erzählt und/oder verschiedene Seiten nachplappern, sind die Ideen wie man das Spectre Problem unter Linux zu lösen vermag. Microsoft nutzt die von Intel durch Microcodeupdates bereitgestellte neue Befehle.

Aus genau diesem Grund arbeitet AMD nun auch an Microcodeupdates und wird die gleichen Befehle unterstützen.

Zuletzt bearbeitet: