Porfavorio

Cadet 2nd Year

- Registriert

- Mai 2022

- Beiträge

- 20

Hallo,

ich habe nun das nächste Thema, bei welchem ich Hilfe benötige.

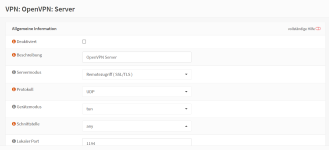

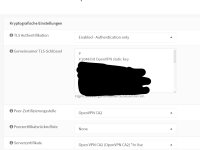

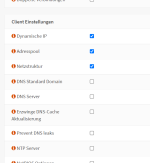

Auf einer Opnsense habe ich OpenVPN nach Anleitung(en) eingerichtet und möchte mich vom Client mit dem Server verbinden.

Ich habe zwar schon ein funktionierendes VPN-Setup (Access Server) im Heimnetz. Da dieses aber eine eigene VM belegt, würde ich das gerne auf der Opnsense realisieren.

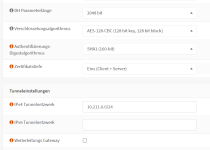

Zum grundsätzlichen Setup in meinem Netz: Die Opnsense hängt hinter einer Fritz!Box. Port 1194 UDP dort ist an die Opnsense geforwarded.

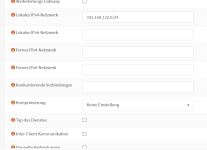

Ich habe auf der Opnsense-Firewall auf dem WAN-Interface Port 1194 freigegeben. Auf dem OpenVPN Interface habe ich alles für das entsprechende Subnetz freigegeben. Letzteres spielt aber ja keine Rolle, da schon keine Verbindung zustande kommt.

Was ich festgestellt habe, ist dass die Verbindung nur bei ausgeschalteter Opnsense Firewall funktioniert, ansonsten jedoch nicht. Damit kann nach meinem Verständnis eine Fehlkonfiguration des OpenVPN-Servers an sich oder des Client-Zertifikats als auch des NAT-Routers ausgeschlossen werden. Das Problem muss wohl in der Firewall liegen, ich weiß jedoch nicht, wo.

Folgende Fehlermeldungen erhalte ich:

[TIME] UDP link local (bound): [AF_INET][undef]:0

[TIME] UDP link remote: [AF_INET]PUBLICIP_DYNDNS:1194

[TIME] TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

[TIME] TLS Error: TLS handshake failed

[TIME] SIGUSR1[soft,tls-error] received, process restarting

Hat jemand eine Idee, wie ich den Fehler hier eingrenzen könnte?

Falls weitere Informationen benötigt werden, bitte melden.

ich habe nun das nächste Thema, bei welchem ich Hilfe benötige.

Auf einer Opnsense habe ich OpenVPN nach Anleitung(en) eingerichtet und möchte mich vom Client mit dem Server verbinden.

Ich habe zwar schon ein funktionierendes VPN-Setup (Access Server) im Heimnetz. Da dieses aber eine eigene VM belegt, würde ich das gerne auf der Opnsense realisieren.

Zum grundsätzlichen Setup in meinem Netz: Die Opnsense hängt hinter einer Fritz!Box. Port 1194 UDP dort ist an die Opnsense geforwarded.

Ich habe auf der Opnsense-Firewall auf dem WAN-Interface Port 1194 freigegeben. Auf dem OpenVPN Interface habe ich alles für das entsprechende Subnetz freigegeben. Letzteres spielt aber ja keine Rolle, da schon keine Verbindung zustande kommt.

Was ich festgestellt habe, ist dass die Verbindung nur bei ausgeschalteter Opnsense Firewall funktioniert, ansonsten jedoch nicht. Damit kann nach meinem Verständnis eine Fehlkonfiguration des OpenVPN-Servers an sich oder des Client-Zertifikats als auch des NAT-Routers ausgeschlossen werden. Das Problem muss wohl in der Firewall liegen, ich weiß jedoch nicht, wo.

Folgende Fehlermeldungen erhalte ich:

[TIME] UDP link local (bound): [AF_INET][undef]:0

[TIME] UDP link remote: [AF_INET]PUBLICIP_DYNDNS:1194

[TIME] TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

[TIME] TLS Error: TLS handshake failed

[TIME] SIGUSR1[soft,tls-error] received, process restarting

Hat jemand eine Idee, wie ich den Fehler hier eingrenzen könnte?

Falls weitere Informationen benötigt werden, bitte melden.