- Registriert

- Dez. 2015

- Beiträge

- 4.327

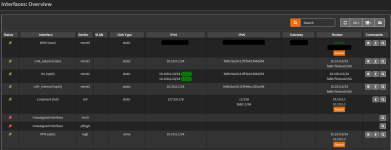

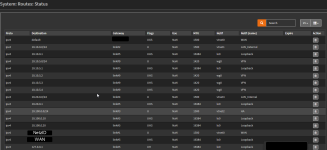

Habe ich das nicht gemacht? Auf der OPNSense:

Die Adresse kann ich ebenfalls von zuhause erreichen.

Nochmal: Das hat alles bereits so funktioniert, wie es sollte. Das Problem ist nur, dass die Bridge vmbr1 bei jedem Reboot ihre Adressen würfelt.

Code:

vtnet1: flags=8863<UP,BROADCAST,RUNNING,SIMPLEX,MULTICAST> metric 0 mtu 1500

description: VMNET (opt1)

options=800a8<VLAN_MTU,JUMBO_MTU,VLAN_HWCSUM,LINKSTATE>

ether bc:24:11:3d:fa:7a

inet 192.168.0.1 netmask 0xffffff00 broadcast 192.168.0.255

inet6 2a01:XX:XX:e800:1::1 prefixlen 64Die Adresse kann ich ebenfalls von zuhause erreichen.

Nochmal: Das hat alles bereits so funktioniert, wie es sollte. Das Problem ist nur, dass die Bridge vmbr1 bei jedem Reboot ihre Adressen würfelt.