Guten morgen zusammen,

bzgl. der Sinkclose-Sicherheitslücke habe ich heute auf dem PC meiner Frau das aktuelle Biosupdate für ihr Gigabyte B450M S2H eingespielt.

In der Beschreibung steht, dass das Update die AMD AGESA 1.2.0.Cc-Sinkclose-Sicherheitslücke bei AMD-Prozessoren (SMM Lock Bypass) behebt.

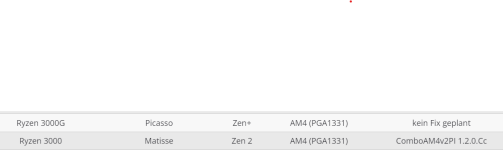

Auf der Seite von Hardwareluxx steht jedoch, dass für die Reihe um den 3000G kein Fix geplant ist. (Siehe Screenshot unten).

Frage: Ist der PC meiner Frau nun gefixt oder besteht die Sicherheitslücke, aufgrund des Picasso-Prozessors, noch immer?

Vielen Dank im Voraus und viele Grüße

bzgl. der Sinkclose-Sicherheitslücke habe ich heute auf dem PC meiner Frau das aktuelle Biosupdate für ihr Gigabyte B450M S2H eingespielt.

In der Beschreibung steht, dass das Update die AMD AGESA 1.2.0.Cc-Sinkclose-Sicherheitslücke bei AMD-Prozessoren (SMM Lock Bypass) behebt.

Auf der Seite von Hardwareluxx steht jedoch, dass für die Reihe um den 3000G kein Fix geplant ist. (Siehe Screenshot unten).

Frage: Ist der PC meiner Frau nun gefixt oder besteht die Sicherheitslücke, aufgrund des Picasso-Prozessors, noch immer?

Vielen Dank im Voraus und viele Grüße