Moin!

Kurze Erkläuterung zu meiner Idee und dem daraus entstandenem Problem:

Ich habe mir ein ziemlich altes Thinkpad gekauft um auch unterwegs arbeiten zu können. Meine Idee war, dass ich auf meiner Workstation zuhause OpenSSH als Server laufen lasse, und mich von unterwegs via SSH nach Hause verbinden kann.

Ich bin bei Vodafone mit einem Gigabit-Vertrag (9er WG ) und habe hier ne gemietete Fritzbox 6660 Cable.

) und habe hier ne gemietete Fritzbox 6660 Cable.

Die Fritzbox verwendet einen DS-Lite Tunnel. Irgendwo habe ich gelesen dass das dann über IPv4 sowieso nicht mehr geht, darum habe ich direkt beschlossen das über IPv6 zu machen. Warum auch nicht.

Also habe ich mir erstmal openssh-server installiert, in /etc/ssh/sshd_config den Port und PubkeyAuthentication eingestellt und bei der PC-Firewall den Port freigegeben.

Dann kam der tricky Teil, weil ich eigentlich nicht so viel Ahnung von Netzwerken habe - die Routereinstellungen ändern.

Ich habe folgendes getan:

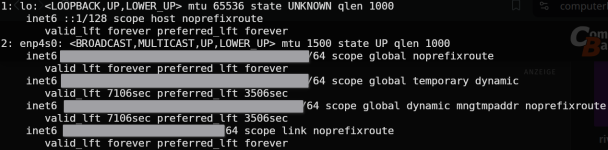

Über mein lokales Netzwerk ist es mir jetzt möglich mich mit SSH von meinem Laptop und meinem Handy aus mit meinem PC zu verbinden:

Klappt ohne Probleme. Versuche ich es aber über das Internet kommt immer der Fehler

Auf keycdn.com hab ich dann den IP locator Test, den Ping Test und den Traceroute Test gemacht, um zu schauen woran es liegt.

Der Ping locator Test funktioniert einwandfrei.

Beim Ping Test habe ich 100% Packet loss bei allen Servern.

Beim Traceroute Test auch, allerdings habe ich etwas was vielleicht hilft gefunden:

Mach ich irgendwas falsch? Lässt mich meine Fritzbox oder Vodafone nicht durch?

Danke schonmal für Hilfe!

PS: Über IPv4 funktioniert natürlich auch nichts obwohl ich es probiert habe - der Port sollte ja sowohl für IPv6 als auch IPv4 geöffnet sein.

Kurze Erkläuterung zu meiner Idee und dem daraus entstandenem Problem:

Ich habe mir ein ziemlich altes Thinkpad gekauft um auch unterwegs arbeiten zu können. Meine Idee war, dass ich auf meiner Workstation zuhause OpenSSH als Server laufen lasse, und mich von unterwegs via SSH nach Hause verbinden kann.

Ich bin bei Vodafone mit einem Gigabit-Vertrag (9er WG

Die Fritzbox verwendet einen DS-Lite Tunnel. Irgendwo habe ich gelesen dass das dann über IPv4 sowieso nicht mehr geht, darum habe ich direkt beschlossen das über IPv6 zu machen. Warum auch nicht.

Also habe ich mir erstmal openssh-server installiert, in /etc/ssh/sshd_config den Port und PubkeyAuthentication eingestellt und bei der PC-Firewall den Port freigegeben.

Dann kam der tricky Teil, weil ich eigentlich nicht so viel Ahnung von Netzwerken habe - die Routereinstellungen ändern.

Ich habe folgendes getan:

- Auf fritz.box eingeloggt.

- Unter Internet - Freigaben auf Gerät für Freigaben hinzufügen geclickt

- Meine Workstation ausgewählt

- IPv6 Interface ID eingestellt auf etwas was ich mir merken kann

- IPv6 Einstellungen:

- PING6 freigeben

- Firewall für delegierte IPv6 Präfixe dieses Gerätes öffnen

- NICHT die exposed host Option angehakt

- Auf Neue Freigabe geclickt

- Anwendung: andere Anwendung

- Bezeichnung: ssh

- Protokoll: TCP

- Port an Gerät: ABCDE bis ABCDE (das ist auch der Port den ich in /etc/ssh/sshd_config benutzt hab)

- Port extern gewünscht: ABCDE

- Freigabe aktivieren angekreuzt

- Internetzugriff über IPv4 und IPv6

- Übernehmen

Über mein lokales Netzwerk ist es mir jetzt möglich mich mit SSH von meinem Laptop und meinem Handy aus mit meinem PC zu verbinden:

ssh username@IPv6:Präf:ix00:0000:IPv6:Inte:rfac:eID0 -p ABCDEKlappt ohne Probleme. Versuche ich es aber über das Internet kommt immer der Fehler

Connection timed outAuf keycdn.com hab ich dann den IP locator Test, den Ping Test und den Traceroute Test gemacht, um zu schauen woran es liegt.

Der Ping locator Test funktioniert einwandfrei.

Beim Ping Test habe ich 100% Packet loss bei allen Servern.

Beim Traceroute Test auch, allerdings habe ich etwas was vielleicht hilft gefunden:

- xxxx:xxxx::1a:1

- xxxx:xxxx:0:336::2

- xxxx:xxxx:42:1

- xxxx:xxxx:0:359::2

Mach ich irgendwas falsch? Lässt mich meine Fritzbox oder Vodafone nicht durch?

Danke schonmal für Hilfe!

PS: Über IPv4 funktioniert natürlich auch nichts obwohl ich es probiert habe - der Port sollte ja sowohl für IPv6 als auch IPv4 geöffnet sein.