Hot Dog

Lieutenant

- Registriert

- Mai 2007

- Beiträge

- 940

Hi,

Ich habe da eine kleine Frage bezüglich meiner Synology Diskstation1821+.

Hab bei meinem Web-Provider Strato DynDNS aktiviert, damit ich mit meiner gemieteten Domain auf mein NAS zuhause zugreifen kann. D.h. Strato leitet DOMAIN-NAME.de an die öffentliche IP meiner Fritzbox weiter. So weit so gut.

Nun habe ich in der Fritzbox eine Weiterleitung auf das NAS eingerichtet. D.h. DOMAIN-NAME.de leitet über Port 443 an die interne IP des NAS weiter. So weit so gut.

Wenn ich nun im Browser DOMAIN-NAME.de eingebe, lande ich bei DOMAIN-NAME.de:5001 (https) und damit im Synology-NAS Anmeldungsportal, also womit man sich einloggen kann und Zugriff auf das NAS erhält. Dies möchte ich allerdings nicht!

DOMAIN-NAME.de soll an die eigens gehostete Website weiter leiten und NUR DOMAIN-NAME.de/nas (5001) soll im NAS-Anmeldeportal landen. Wie stelle ich das an?

Da der Text etwas verwirrend ist, hier nochmal eine Übersicht:

Danke euch schonmal!

HD

Ich habe da eine kleine Frage bezüglich meiner Synology Diskstation1821+.

Hab bei meinem Web-Provider Strato DynDNS aktiviert, damit ich mit meiner gemieteten Domain auf mein NAS zuhause zugreifen kann. D.h. Strato leitet DOMAIN-NAME.de an die öffentliche IP meiner Fritzbox weiter. So weit so gut.

Nun habe ich in der Fritzbox eine Weiterleitung auf das NAS eingerichtet. D.h. DOMAIN-NAME.de leitet über Port 443 an die interne IP des NAS weiter. So weit so gut.

Wenn ich nun im Browser DOMAIN-NAME.de eingebe, lande ich bei DOMAIN-NAME.de:5001 (https) und damit im Synology-NAS Anmeldungsportal, also womit man sich einloggen kann und Zugriff auf das NAS erhält. Dies möchte ich allerdings nicht!

DOMAIN-NAME.de soll an die eigens gehostete Website weiter leiten und NUR DOMAIN-NAME.de/nas (5001) soll im NAS-Anmeldeportal landen. Wie stelle ich das an?

Da der Text etwas verwirrend ist, hier nochmal eine Übersicht:

- STRATO -> DOMAIN-NAME.de -> Fritzbox (öffentliche IP) -> Weiterleitung an interne NAS-IP (443)

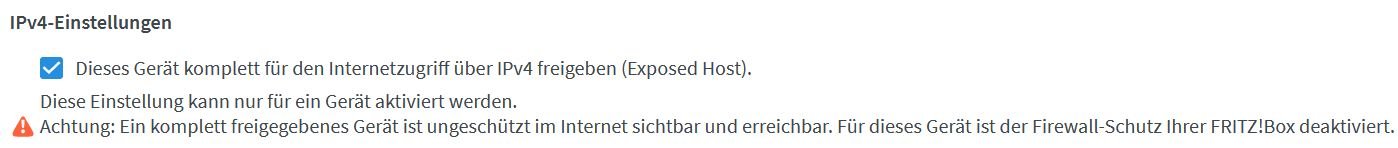

- Ergebnis: Ich lande bei NAS-IP (5001) <- eben der Port, der für die Anmeldung gesetzt wurde. Warum? Ist das so ein Standard-Ding, da 443 ein Standard-Port ist? Laut der Synology-Dienst-Übersicht wird Port 443 für absolut nichts verwendet und die Anfrage sollte eigentlich ins Leere gehen. Tut sie aber nicht.

- DOMAIN-NAME.de (Port weiß ich noch nicht) -> Website in der Zukunft irgendwann (momentan soll es einfach ins Leere laufen)

- DOMAIN-NAME.de/nas (5001) -> NAS-Anmeldung

- DOMAIN-NAME.de/cloud (5002) -> NAS-Cloud-Anmeldung

- usw.

Danke euch schonmal!

HD

Zuletzt bearbeitet: