DreamGamer

Lieutenant

- Registriert

- Feb. 2017

- Beiträge

- 543

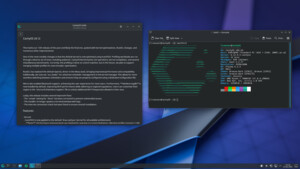

Hallo, ich nutze seit mittlerweile 5 Jahren einen Linux[Debian 9] Server. Dort läuft ein Webserver, eine Datenbank und ein Teamspeak Server. Seit mittlerweile 20 Tagen lädt aber nichts mehr auf diesem Server ich habe mit dem command "top" gesehen das ein Prozess namens "tsm" konstant 99,8% CPU Leistung zieht auf dem User "teamspeak". Ich habe meinen Server schon mehrmals neugestartet und auch wenn alle "Server" aus sind, zieht der Prozess alles. Weiß einer was dies ist? bzw. wodurch dieser kommt?

MFG DreamGamer

MFG DreamGamer