Ich bin prinzpipiell absolut bei dir,

@Raijin. Dennoch ist es in meinen Augen schon ein Unterschied, ob der Server privat nur im LAN, oder eben public im WWW betrieben wird.

Es ist richtig, und wichtig!, dass man auf die Gefahren hinweist, dennoch herrschen im LAN, gesichert hinter dem eigenen Router, ganz andere Anforderungen als bei einem Server der völlig ungeschützt und ohne sonstige Schutzmaßnahmen im Internet hängt.

Aber ich gebe dir Recht, dass man sich dessen auch wirklich bewusst sein muss und sein LAN Setup nicht später einfach blind eins zu eins ins Internet übertragen darf. Aber jeder der Server im Internet betreibt, sollte(!) sich diesen Gefahren ohnehin bewusst sein - leider ist dies nicht immer der Fall.

Daher gibt es hier in meinen Augen zwei Möglichkeiten:

1) die saubere Methode: die Berechtigungen vernünftig vergeben, sodass der User eben die gewünschten Daten bearbeiten kann ohne root.

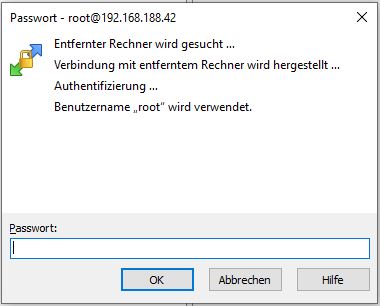

2) die quick and dirty Methode (und ausschließlich für lokal betriebene Server!): root freigeben und sich möglicher Gefahren bewusst sein, die jedoch im LAN durchaus überschaubar sind. Dazu gehört natürlich auch, dass man den SSH Port nicht im Router freigibt - sollte aber selbstverständlich sein.

Um's nochmal zu betonen: prinzipiell ist Methode 1 vorzuziehen.