Avenger84

Lt. Commander

- Registriert

- Feb. 2008

- Beiträge

- 1.746

Hallo,

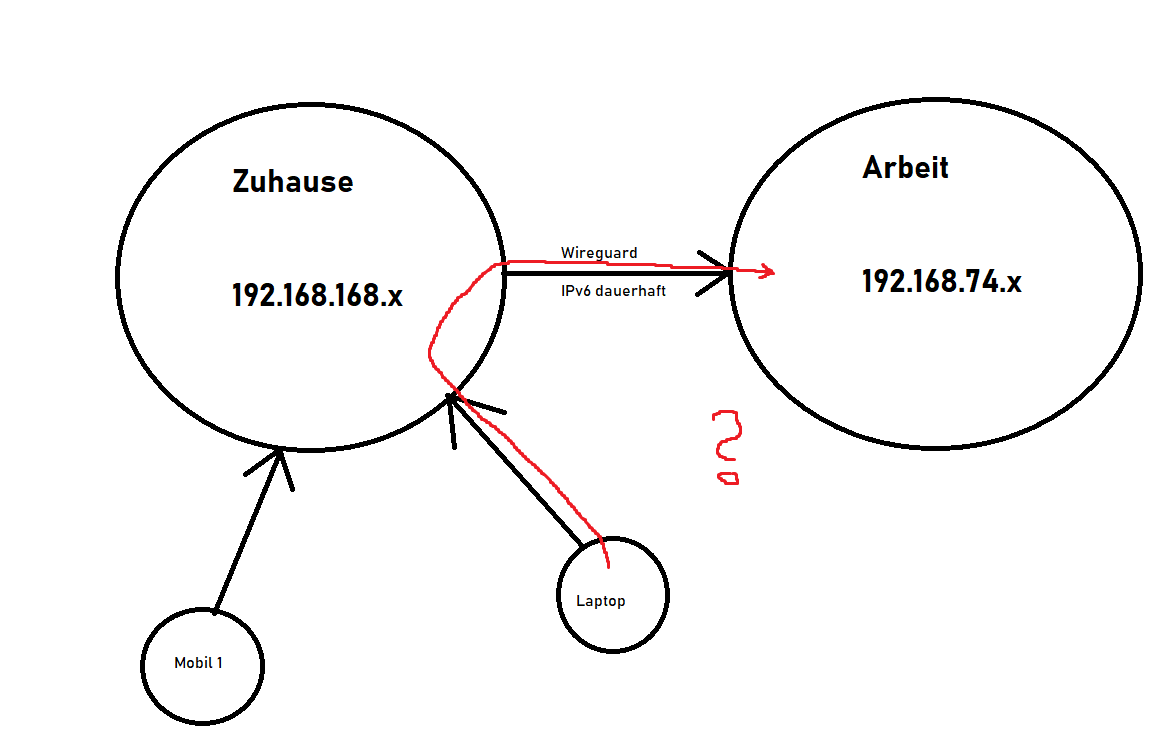

folgendes Szenario: ich habe zwei Netzwerke permanent miteinander verbunden (Zuhause, Arbeit) per Wireguard IPv6 Tunnel (durch den Tunnel geht IPv4 & 6). Läuft seit Jahren wunderbar.

Wireguard läuft jeweils auf einem RPi / Linux VM.

Daneben habe ich natürlich noch diverse Clienten "Roadwarriors" eingerichtet, mit denen ich mich von außerhalb jederzeit auf beide Netzwerke einwählen kann. Klappt ebenfalls wunderbar.

Da ein Netzwerk von außen nur per IPv6 erreichbar ist und es in Hotels grundsätzlich kein v6 gibt, ist mir folgender Gedanke gekommen: ich wähle mich Zuhause ein und erreiche über den RPi das permanent verbundene andere Netzwerk ebenfalls.

Habe schon einiges probiert, aber die "Route" will nicht.

einfache Skizze:

Nun meine Konfigs.

Zuhause (Telekom DS)

Arbeit (CNG / nur IPv6)

Mobil / Laptop:

ich habe schon ein paar Anpassungen probiert, möchte aber nicht unnötig damit verwirren, da alles nicht geholfen hat.

MfG

folgendes Szenario: ich habe zwei Netzwerke permanent miteinander verbunden (Zuhause, Arbeit) per Wireguard IPv6 Tunnel (durch den Tunnel geht IPv4 & 6). Läuft seit Jahren wunderbar.

Wireguard läuft jeweils auf einem RPi / Linux VM.

Daneben habe ich natürlich noch diverse Clienten "Roadwarriors" eingerichtet, mit denen ich mich von außerhalb jederzeit auf beide Netzwerke einwählen kann. Klappt ebenfalls wunderbar.

Da ein Netzwerk von außen nur per IPv6 erreichbar ist und es in Hotels grundsätzlich kein v6 gibt, ist mir folgender Gedanke gekommen: ich wähle mich Zuhause ein und erreiche über den RPi das permanent verbundene andere Netzwerk ebenfalls.

Habe schon einiges probiert, aber die "Route" will nicht.

einfache Skizze:

Nun meine Konfigs.

Zuhause (Telekom DS)

Code:

[Interface]

Address = 192.168.99.1/24, fd08::1/64

ListenPort = 51820

PrivateKey = xxx

MTU = 1412

PostUp = iptables -A FORWARD -i %i -j ACCEPT

PostUp = iptables -A FORWARD -o %i -j ACCEPT

PostUp = iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostUp = ip6tables -A FORWARD -i %i -j ACCEPT

PostUp = ip6tables -A FORWARD -o %i -j ACCEPT

PostUp = ip6tables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT

PostDown = iptables -D FORWARD -o %i -j ACCEPT

PostDown = iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PostDown = ip6tables -D FORWARD -i %i -j ACCEPT

PostDown = ip6tables -D FORWARD -o %i -j ACCEPT

PostDown = ip6tables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[Peer]

PublicKey = xxx=

AllowedIPs = 192.168.99.2/32, fd08::2/128

[Peer]

PublicKey = xxx=

AllowedIPs = 192.168.99.3/32, fd08::3/128

[Peer]

PublicKey = xxx=

AllowedIPs = 192.168.99.4/32, fd08::4/128

[Peer]

PublicKey = xxx=

AllowedIPs = 192.168.99.5/32, fd08::5/128

[Peer]

PublicKey = xxx=

AllowedIPs = 192.168.99.6/32, 192.168.74.0/24, fd08::6/128, fd00:bbbb::/32

Endpoint = IPv6:51821

PersistentKeepalive = 25Arbeit (CNG / nur IPv6)

Code:

[Interface]

Address = 192.168.99.10/24, fd08::10/64

ListenPort = 51821

PrivateKey = yyy=

MTU = 1412

PostUp = iptables -A FORWARD -i %i -j ACCEPT

PostUp = iptables -A FORWARD -o %i -j ACCEPT

PostUp = iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

PostUp = ip6tables -A FORWARD -i %i -j ACCEPT

PostUp = ip6tables -A FORWARD -o %i -j ACCEPT

PostUp = ip6tables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT

PostDown = iptables -D FORWARD -o %i -j ACCEPT

PostDown = iptables -t nat -D POSTROUTING -o ens3 -j MASQUERADE

PostDown = ip6tables -D FORWARD -i %i -j ACCEPT

PostDown = ip6tables -D FORWARD -o %i -j ACCEPT

PostDown = ip6tables -t nat -D POSTROUTING -o ens3 -j MASQUERADE

[Peer]

PublicKey = yyy=

AllowedIPs = 192.168.99.6/32, 192.168.168.0/24, fd08::6/128, fd00:aaaa::/32

[Peer]

PublicKey = yyy=

AllowedIPs = 192.168.99.11/32, fd08::11/128

[Peer]

PublicKey = yyy=

AllowedIPs = 192.168.99.12/32, fd08::12/128

[Peer]

PublicKey = yyy=

AllowedIPs = 192.168.99.13/32, fd08::13/128

[Peer]

PublicKey = yyy=

AllowedIPs = 192.168.99.14/32, fd08::14/128

[Peer]

PublicKey = yyy=

AllowedIPs = 192.168.99.15/32, fd08::15/128Mobil / Laptop:

Code:

[Interface]

Address = 192.168.99.2/24, fd08::2/64

PrivateKey = xxx=

DNS = 192.168.168.5, fd00:aaaa::dea:xxx:yyy:zzz

[Peer]

PublicKey = xxx

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = IPv4:51820ich habe schon ein paar Anpassungen probiert, möchte aber nicht unnötig damit verwirren, da alles nicht geholfen hat.

MfG