Ich habe vielleicht einen etwas besonderes Aufbau meines Netzwerkes. Leider bekomme ich das nicht so hin, wie ich mir das wünschen würde.

Folgendes Problem beschäftigt mich schon ein bisschen:

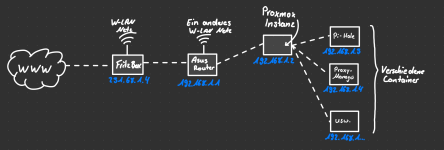

Ich habe eine Fritzbox die ganz normal als Router fungiert. Diese ist auch an dem Internet angeschlossen und ist für meine WG-Mitbewohner da. An dieser Fritzbox ist ein Router (Asus Router) von mir angeschlossen. Dieser hat ein eigenes Netzwerk über das meine Geräte verbunden ist. Somit kann ich bei mir im Netzwerk Sachen ausprobieren, ohne das ich das Netzwerk für die anderen beeinträchtige.

Ich habe nun an meinem Router einen kleinen Server dran hängen worauf Proxmox läuft. Da laufen zum Beispiel Dienste wie Pi-hole oder ein Nginx Proxy Manager drauf.

Nun möchte ich das ich den Proxy Manager aus dem Internet erreichen kann um auf meine Container zu verweisen. Dafür hab ich mir eine DynDNS erstellt und wollte diese mit dem Proxy Manager verbinden. Mein Hintergedanke war dabei das ich sagen kann, dass wenn ich zum Beispiel 'example.dyndns.net' aufrufe, dann werde ich auf den Container xy weitergeleitet der zum Beispiel eine Webseite hostet. Wenn ich jedoch 'vpn.example.dyndns.net' aufrufe, dann komm ich auf den Container um eine Wireguard Verbindung aufzubauen in das Netzwerk. So zum Sagen das ich über meine Subdomains regeln kann welchen Dienst ich ansprechen möchte.

In der Zukunft hab ich geplant einmal eine Bitwarden Instanz und eventuell eine VPN Verbindung einzurichten um auch extern das komplette Netzwerk nutzen zu können. Die anderen Dienste reichen mir eigentlich wenn diese nur local erreichbar bleiben.

Testweise hab ich mal einen Container erstellt und nur einen Apache Webserver drauf laufen lassen. Hab dann im Asus Router im "Port Forwarding" Punkt die IP des Apache Containers eingetragen. Auch diesen kann ich von außen nicht erreichen. Intern im Netzwerk funktioniert dies jedoch.

Bei mir scheitert es aber bereits mit der DynDNS Verbindung. Ich kann zwar eine einrichten, die zum Beispiel auf dem Proxy Manager läuft, dann wird jedoch nur die IP von der Fritzbox übermittelt und danach bekomme ich kein routing zu mir auf den Server. Das selbe ist es wenn ich einen DynDNS Dienst direkt auf der Fritzbox verbinde. Da bekomme ich die selbe IP.

Aktuell hab ich meinen Router als "Exposed Host" in der Fritzbox markiert in der Hoffnung das dies was verändert. Ich habe auch in der Fritzbox für den Router "Selbstständige Portfreigaben" aktiviert, dass falls ich einen Port übersehen hätte, der Router noch ne Chance hat trotzdem den Port zu öffnen. Außerdem sind in der Fritzbox die Ports 80 und 443 für den Router geöffnet und im Router (Asus Router) hab ich ebenfalls die Ports 80 und 443 für den Proxy Manager geöffnet.

In Proxmox war im Bereich "Datacenter" die Firewall deaktiviert, die einzelne Instanz aktiviert und in den einzelnen Containern deaktiviert. Es hat aber nichts verändert wenn ich die Firewall für die komplette Instanz auch deaktiviert habe.

Hätte jemand eine Idee wie ich dies verwirklichen könnte.

Folgendes Problem beschäftigt mich schon ein bisschen:

Ich habe eine Fritzbox die ganz normal als Router fungiert. Diese ist auch an dem Internet angeschlossen und ist für meine WG-Mitbewohner da. An dieser Fritzbox ist ein Router (Asus Router) von mir angeschlossen. Dieser hat ein eigenes Netzwerk über das meine Geräte verbunden ist. Somit kann ich bei mir im Netzwerk Sachen ausprobieren, ohne das ich das Netzwerk für die anderen beeinträchtige.

Ich habe nun an meinem Router einen kleinen Server dran hängen worauf Proxmox läuft. Da laufen zum Beispiel Dienste wie Pi-hole oder ein Nginx Proxy Manager drauf.

Nun möchte ich das ich den Proxy Manager aus dem Internet erreichen kann um auf meine Container zu verweisen. Dafür hab ich mir eine DynDNS erstellt und wollte diese mit dem Proxy Manager verbinden. Mein Hintergedanke war dabei das ich sagen kann, dass wenn ich zum Beispiel 'example.dyndns.net' aufrufe, dann werde ich auf den Container xy weitergeleitet der zum Beispiel eine Webseite hostet. Wenn ich jedoch 'vpn.example.dyndns.net' aufrufe, dann komm ich auf den Container um eine Wireguard Verbindung aufzubauen in das Netzwerk. So zum Sagen das ich über meine Subdomains regeln kann welchen Dienst ich ansprechen möchte.

In der Zukunft hab ich geplant einmal eine Bitwarden Instanz und eventuell eine VPN Verbindung einzurichten um auch extern das komplette Netzwerk nutzen zu können. Die anderen Dienste reichen mir eigentlich wenn diese nur local erreichbar bleiben.

Testweise hab ich mal einen Container erstellt und nur einen Apache Webserver drauf laufen lassen. Hab dann im Asus Router im "Port Forwarding" Punkt die IP des Apache Containers eingetragen. Auch diesen kann ich von außen nicht erreichen. Intern im Netzwerk funktioniert dies jedoch.

Bei mir scheitert es aber bereits mit der DynDNS Verbindung. Ich kann zwar eine einrichten, die zum Beispiel auf dem Proxy Manager läuft, dann wird jedoch nur die IP von der Fritzbox übermittelt und danach bekomme ich kein routing zu mir auf den Server. Das selbe ist es wenn ich einen DynDNS Dienst direkt auf der Fritzbox verbinde. Da bekomme ich die selbe IP.

Aktuell hab ich meinen Router als "Exposed Host" in der Fritzbox markiert in der Hoffnung das dies was verändert. Ich habe auch in der Fritzbox für den Router "Selbstständige Portfreigaben" aktiviert, dass falls ich einen Port übersehen hätte, der Router noch ne Chance hat trotzdem den Port zu öffnen. Außerdem sind in der Fritzbox die Ports 80 und 443 für den Router geöffnet und im Router (Asus Router) hab ich ebenfalls die Ports 80 und 443 für den Proxy Manager geöffnet.

In Proxmox war im Bereich "Datacenter" die Firewall deaktiviert, die einzelne Instanz aktiviert und in den einzelnen Containern deaktiviert. Es hat aber nichts verändert wenn ich die Firewall für die komplette Instanz auch deaktiviert habe.

Hätte jemand eine Idee wie ich dies verwirklichen könnte.