Intel ZombieLoad: Hyper-Threading sorgt erneut für große Sicherheitslücken

Intels Hyper-Threading sorgt erneut für große bis riesige Sicherheitslücken. Neue CPUs sind zwar schon geschützt, denn das Problem ist schon ein Jahr bekannt. Doch ZombieLoad, wie das neueste Problem getauft wurde, geht auf alle Intel-CPUs seit Nehalem aus dem Jahr 2008 zurück.

Es ist eine Mischung aus Meltdown und Spectre, die auch im Jahr 2019 Intels Sicherheitsabteilung fordert. Das Microarchitectural Data Sampling (MDS) ist eine Untergruppe der vorherigen Probleme, die erneut mit Intels Hyper-Threading und SGX zu tun hat. Von den Forschern und Entwicklern wurde sie ZombieLoad getauft, denn es ist nach ForeShadow/L1TF die nächste Familie an Lücken, die unter Umständen dafür sorgen können, dass eigentlich geschützte Daten abgegriffen werden können. Dabei ist es erneut kein Problem in der Software, sondern nur des Prozessors, eines Intel-Prozessors.

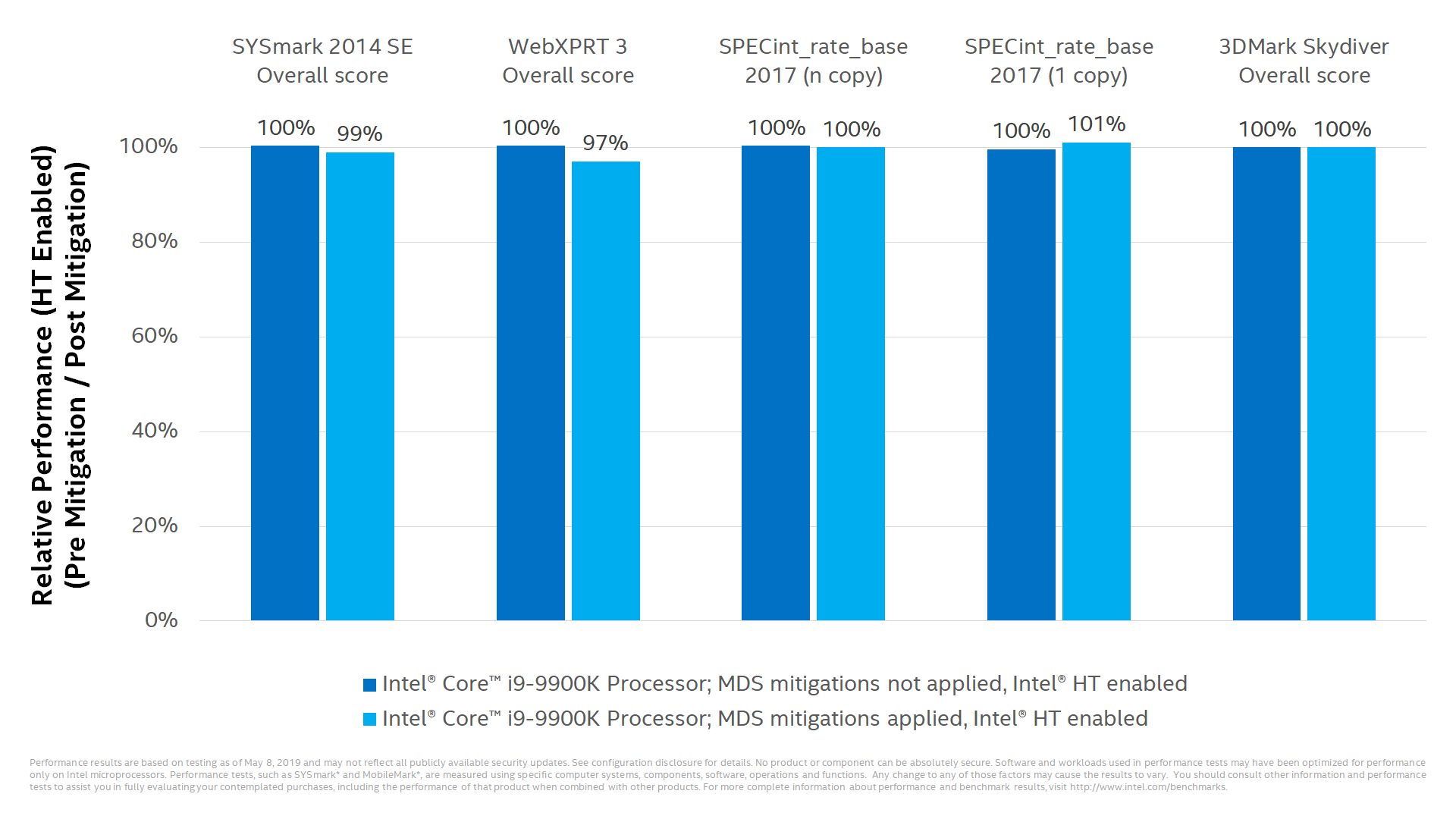

Wenngleich Intel den Einfluss der Patches klein redet und dies mit eigenen Benchmarks darlegt, sorgen sich andere Hersteller mehr. Denn Hyper-Threading und SGX sind seit dem vergangenen Jahr immer das Einfallstor für neue Probleme. Verschiedene Hersteller, beispielsweise von Linux-Distributionen, empfehlen deshalb bereits seit geraumer Zeit, dieses zu deaktivieren, weil niemand weiß, was da noch kommen mag. So lautet die Empfehlung, insbesondere beim Einsatz von Virtuellen Maschinen (VM), dort auch heute: If you have any untrusted code running in VMs, and need to prevent the risk of data leakage, the only available option at the moment is to disable hyper-threading. Im Zweifel sollte Hyper-Threading also deaktiviert und damit auf die Hälfte der Threads verzichtet werden.

Neue CPUs der Serien Core (8. und 9. Generation) wie der Coffee Lake Refresh oder auch Whiskey Lake-U sowie die neuen Xeon (Cascade Lake-SP) sind wie zuletzt bereits zum Teil über Hardware dagegen geschützt, aber auch nicht komplett, weshalb mitunter ein zusätzliches Handeln erforderlich ist. Ältere Modelle benötigen definitiv ein BIOS-Update, wobei aus dem Revisions Update mit dem Stand vom 14. Mai hervorgeht (PDF), dass auch in dem Fall bereits in vergangenen Versionen gegen die neuen Lücken vorgegangen wurde.

Noch mehr Probleme bei Intel

Intels Security Center zeigt am heutigen Tage aber noch viele weitere Problemstellen auf. Insgesamt zwölf Advisories sind dort gelistet, einige betreffen DoS-Attacken über Intels Management-Optionen und werden sogar als kritisch eingestuft.

Microsoft hat die ersten Windows-10-Updates mit neuem Microcode für CPUs von Intel seit der Ivy-Bridge-Architektur bereitgestellt. Sie adressieren neben ZombieLoad (CVE-2018-12130) auch die Sicherheitslücken CVE-2019-11091, CVE-2018-12126 und CVE-2018-12127.

Bisher gibt es die Updates für Windows 10 Version 1507 (KB4494454), 1607 (KB4494175), 1703 (KB4494453), 1709 (KB4494452) und 1903 (KB4497165, im Windows Insider Program). Updates für Version 1803 und 1809 gibt es auch schon, allem Anschein nach stecken die aber in den kumulativen Updates KB4499167 respektive KB4494441.

Inhaber anderer Betriebssysteme von Microsoft müssen derweil wie bei Spectre darauf warten, bis Mainboardhersteller den neuen Microcode in neuen BIOS-Versionen eingepflegt haben.

Ab sofort gibt es den neuen Microcode auch für Windows 10 Version 1803 und 1809 als separate Patches. KB4494174 adressiert Windows 10 Version 1809, KB4494451 Windows 10 Version 1803.