Sinnvoll wäre eigentlich:

Ich denke, du verrennst Dich zu sehr in irgendwelchen Details, die du jetzt noch nicht brauchst. Du musst da keine Wissenschaft daraus machen.

- Nutzer "admin" löschen, weil überflüssig.

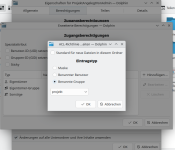

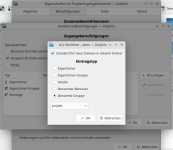

- Nutzer "x-worf": Entweder trägst du den in die Gruppe sudo ein, was du bei admin schon gemacht hast.

- Alternativ Nutzer "x-worf": trägst du in die Gruppe wheel und wechselst bei Bedarf in der Konsole mit

su -zu Root. - Mit weiteren Nutzern kannst du gern rumspielen. Würde ich an Deiner Stelle aber erst mal weglassen.

Das ist die Defaulteinstellung (Dateien: 0644, Verzeichnisse: 0755). Siehe dazu auch umask, ist ebenfalls definiert inX-Worf schrieb:Grundsätzlich ist auch möglich, dass auch andere Personen den Desktop mit eigenen Nutzern benutzen werden. Und dann wäre es schon gut, die eigenen Dateien schützen zu können (zumindest maximal Leserechte).

/etc/login.defs.Ich denke, du verrennst Dich zu sehr in irgendwelchen Details, die du jetzt noch nicht brauchst. Du musst da keine Wissenschaft daraus machen.