Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Leserartikel BitLocker Hardware Encryption eDrive

- Ersteller Bob.Dig

- Erstellt am

- Registriert

- Dez. 2006

- Beiträge

- 4.236

@Hummerman Produktivsysteme sollten gar nicht mit 2004 laufen. 😉

- Registriert

- Dez. 2006

- Beiträge

- 4.236

Da ich ohnehin ein System plätten wollte, habe ich mal den Test gemacht.Hummerman schrieb:Hat zwischenzeitlich schon wer das Update von 1909 auf 2004 mit aktivierter Hardwareverschlüsselung getestet?

Es gab überhaupt keine Probleme. Ich hatte mich für die Variante - ich behalte meine Dateien und Anwendungen - entschieden.

Insgesamt bleibt es höchst ärgerlich, was MS da veranstaltet hat. Werde das System jetzt aber platt machen und ein ganz anderes Windows drauf installieren...

Zuletzt bearbeitet:

Bob.Dig schrieb:@Hummerman Produktivsysteme sollten gar nicht mit 2004 laufen. 😉

Danke fürs Ausprobieren!

Aber ich stimme dir zu und bleibe bis zum Zwangsupdate bei 1909.

Hallo,

mir war mit dem kumulativen Februarupdate die Verschlüsselung weggeflogen. Möglicherweise, weil ich mich nach dem Update nicht angemeldet habe.

Nach dem Versuch sie wieder zu aktivieren, hatte ich wieder diesen Effekt, dass “manage-bde“ Laufwerk „C:\“ einfach nicht anzeigt und die Bitlocker GUI gar nicht erst startet.

Darauf hin habe ich mittels Bootstick Bitlocker deaktiviert gehabt.

Mit inzwischen auf Windows 10 2004 und Juliupdate aktualisiertem System habe ich es gestern mal wieder gewagt.

Dabei habe ich

Aktuell habe ich wieder Hardwareverschlüsselung, wie sie sein soll.

mir war mit dem kumulativen Februarupdate die Verschlüsselung weggeflogen. Möglicherweise, weil ich mich nach dem Update nicht angemeldet habe.

Nach dem Versuch sie wieder zu aktivieren, hatte ich wieder diesen Effekt, dass “manage-bde“ Laufwerk „C:\“ einfach nicht anzeigt und die Bitlocker GUI gar nicht erst startet.

Darauf hin habe ich mittels Bootstick Bitlocker deaktiviert gehabt.

Mit inzwischen auf Windows 10 2004 und Juliupdate aktualisiertem System habe ich es gestern mal wieder gewagt.

Dabei habe ich

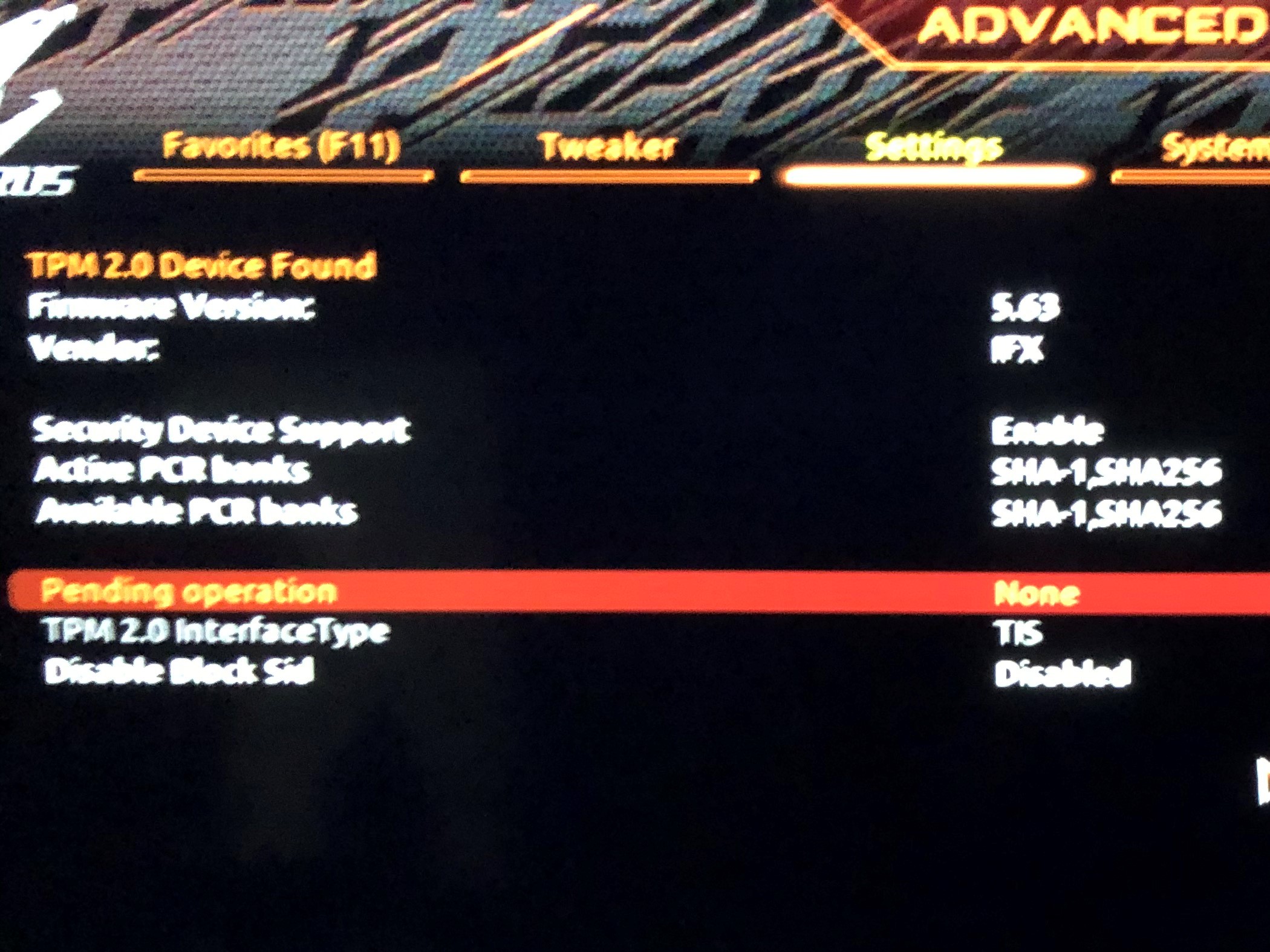

- im BIOS TPM zurückgesetzt

- Mit „disbale Block Sid: enable“ gebootet

- in Windows TPM zurück gesetzt

- Neustart wieder mit „disbale Block Sid: enable“

- Bitlocker für „C:\“ aktiviert

Aktuell habe ich wieder Hardwareverschlüsselung, wie sie sein soll.

- Registriert

- Dez. 2006

- Beiträge

- 4.236

@palace Also Du konntest mit 2004 BitLocker eDrive aktivieren, aber bei dir war es ein Upgrade. Das bedeutet also, dass es mit Upgrade immer geht und mit Freshinstall 2004 nie. So zumindest der Stand aktuell. "Disable Block Sid" scheint mir bei dir überflüssig gewesen zu sein, es sei denn, Du kannst etwas anderes berichten.

Zuletzt bearbeitet:

Hi, ja, bei mir war es ein Upgrade, bei dem die Driveencryption mal an war.

Allerdings war vor dem Upgrade Bitlocker aus - seit Monaten.

Im Bios ist TPM bei mir unter "Miscellaneous":

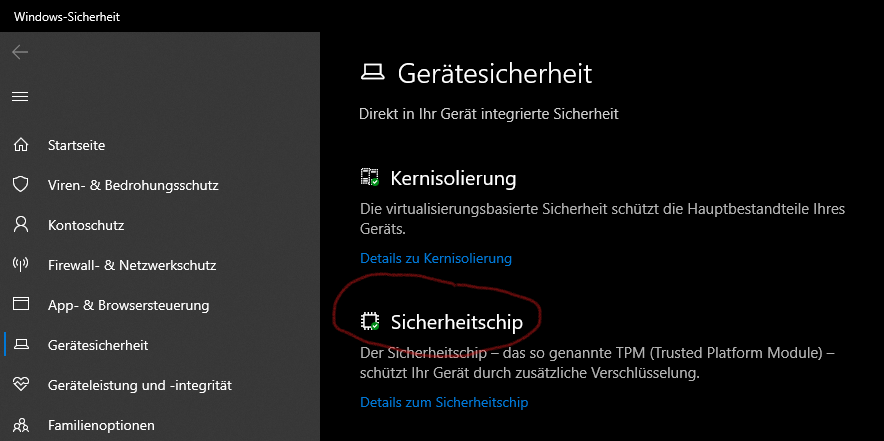

TPM in Windows gibt es z.B. hier:

Gruß,

PS: Ich habe den Eindruck, BlockSID sollte disabled sein, wenn man Bitlocker einschaltet.

Allerdings war vor dem Upgrade Bitlocker aus - seit Monaten.

Im Bios ist TPM bei mir unter "Miscellaneous":

TPM in Windows gibt es z.B. hier:

Gruß,

PS: Ich habe den Eindruck, BlockSID sollte disabled sein, wenn man Bitlocker einschaltet.

Bob.Dig schrieb:Es gibt da noch eine Sache zu klären. Deine SSDs waren ja bereits alle eDrive enabled. Insbesondere für die Samsung 970 Evo müsste aber für ein "fabrikneues" Modell auch die disbale Block Sid Option im UEFI vorhanden sein. Ist diese bei deinem MSI-Brett vorhanden?

Bob.Dig schrieb:Da ich ohnehin ein System plätten wollte, habe ich mal den Test gemacht.

Es gab überhaupt keine Probleme. Ich hatte mich für die Variante - ich behalte meine Dateien und Anwendungen - entschieden.

Bin jetzt zwiegespalten, einerseits ist es mit dem heutigen Microsoft extrem riskant, etwas zu fahren, was nicht mehr unterstützt wird, siehe deren Probleme allein mit unterstützten Konfigurationen. Andererseits läuft es anscheinend problemlos einfach weiter und letztlich ist das inplace Upgrade ja kein Hack, sondern so vorgesehen...

Insgesamt bleibt es höchst ärgerlich, was MS da veranstaltet hat. Werde das System jetzt aber platt machen und ein ganz anderes Windows drauf installieren...

Hast du z.B. erst Bitlocker pausiert, und dann vom Win2004 USB Stick gebootet und dann Windows Updaten gewählt? Oder einfach nur den Win 2004 USB stick gebootet und dann geupdatet? Musstest du dann irgendwo das Bitlocker Passwort eingeben ?

- Registriert

- Dez. 2006

- Beiträge

- 4.236

@Aranea Ich habe vermutlich BitLocker pausiert, vielleicht aber auch nicht, erinnere mich nicht mehr. Ich meine, ich habe auch nicht von einem Stick gebootet, sondern eine ISO in Windows geladen und damit upgegraded. Ausgehend von dem, was @palace geschrieben hat, scheint aber selbst eine Verschlüsselung nicht notwendige Voraussetzung zum Erhalt zu sein.

Zuletzt bearbeitet:

- Registriert

- Dez. 2006

- Beiträge

- 4.236

Musste feststellen, dass mit einer 970 evo (none plus) der PSID revert mittels Magician oder dem älteren Samsung-Tool nicht funktionierte. Nachdem ich BitLocker abgeschaltet und das Drive mittels diskpart gelöscht hatte, konnte ich anschließend die hardwarebasierte Verschlüsselung nicht mehr aktivieren, obwohl edrive enabled war lt. Magician. 😡

Hallo,

ich nutze eigentlich eine Seagate Enterprise SED mit Bitlocker. Dummerweise habe ich heute Bitlocker entfernt, weil ich nach dem Booten immer wieder Probleme mit dem automatischen Entsperren hatte. Nun kann ich mit Bitlocker die Hardwareverschlüsselung nicht mehr aktivieren, sondern es geht nur noch Software.

Hatte leider vergessen, dass Microsoft mir inzwischen vorschreiben will, wie ich Bitlocker zu nutzen habe.

Gibt es irgendeine Möglichkeit die Hardwareverschlüsselung wieder zu nutzen? Per Gruppenrichtlinie vielleicht?

ich nutze eigentlich eine Seagate Enterprise SED mit Bitlocker. Dummerweise habe ich heute Bitlocker entfernt, weil ich nach dem Booten immer wieder Probleme mit dem automatischen Entsperren hatte. Nun kann ich mit Bitlocker die Hardwareverschlüsselung nicht mehr aktivieren, sondern es geht nur noch Software.

Hatte leider vergessen, dass Microsoft mir inzwischen vorschreiben will, wie ich Bitlocker zu nutzen habe.

Gibt es irgendeine Möglichkeit die Hardwareverschlüsselung wieder zu nutzen? Per Gruppenrichtlinie vielleicht?

- Registriert

- Dez. 2006

- Beiträge

- 4.236

@Bob.Dig

Das ist eine HDD, ich konnte es allerdings über die Gruppenrichtlinien wieder so konfigurieren, dass Bitlocker bevorzugt die Hardwareverschlüsselung nutzt. Funktioniert also wieder problemlos.

Die Frage ist, ob das bei meiner SED-SSD mit Betriebssystem auch funktionieren würde. Ich traue mich ehrlich gesagt gerade nicht das auszuprobieren und Bitlocker zu deaktivieren und wieder zu aktivieren.

Das ist eine HDD, ich konnte es allerdings über die Gruppenrichtlinien wieder so konfigurieren, dass Bitlocker bevorzugt die Hardwareverschlüsselung nutzt. Funktioniert also wieder problemlos.

Die Frage ist, ob das bei meiner SED-SSD mit Betriebssystem auch funktionieren würde. Ich traue mich ehrlich gesagt gerade nicht das auszuprobieren und Bitlocker zu deaktivieren und wieder zu aktivieren.

- Registriert

- Dez. 2006

- Beiträge

- 4.236

@Bob.Dig Windows 10 und das dürfte die aktuellste Version sein. Kann nachher nochmal nachschauen.

Die Festplatte ist eine SEAGATE Desktop 7200 3TB HDD 7200rpm SATA serial ATA 6Gb/s NCQ 64MB cache 8,9cm 3,5Zoll SED BLK.

Modellnummer ST3000DM008.

Merkmale:Native Command Queuing (NCQ), Halogen Free, TCG Opal Encryption, Advanced Format-Technologie, Seagate AcuTrac-Technologie, Seagate Instant Secure Erase (ISE)

Ah um Missverständnisse vorzubeugen, auf der Festplatte ist kein Windows installiert. Aber meine SSD läuft als eDrive mit Windows.

Die Festplatte ist eine SEAGATE Desktop 7200 3TB HDD 7200rpm SATA serial ATA 6Gb/s NCQ 64MB cache 8,9cm 3,5Zoll SED BLK.

Modellnummer ST3000DM008.

Merkmale:Native Command Queuing (NCQ), Halogen Free, TCG Opal Encryption, Advanced Format-Technologie, Seagate AcuTrac-Technologie, Seagate Instant Secure Erase (ISE)

Ah um Missverständnisse vorzubeugen, auf der Festplatte ist kein Windows installiert. Aber meine SSD läuft als eDrive mit Windows.

Also, eDrive scheint auch mit aktuellem Windows noch zu funktionieren:

https://eu.community.samsung.com/t5...ryption-is-it-working-for-anyone/td-p/2234643

Man muss aber wohl „disable BlockSID“ ab der 970 bei jeder invasiven Aktion setzen.

Wäre nice, zu wissen, wie man sein System auf eine neue M2 SSD bekommt, oder ob da wirklich nur Backup/Restore über DISM bleibt.

https://eu.community.samsung.com/t5...ryption-is-it-working-for-anyone/td-p/2234643

Man muss aber wohl „disable BlockSID“ ab der 970 bei jeder invasiven Aktion setzen.

Wäre nice, zu wissen, wie man sein System auf eine neue M2 SSD bekommt, oder ob da wirklich nur Backup/Restore über DISM bleibt.

LordNazgul

Cadet 2nd Year

- Registriert

- Apr. 2012

- Beiträge

- 21

Hallo zusammen,

leider gehöre auch ich zu den Leidtragenden, die die Hardware Encryption in Bitlocker auf der Systemplatte nicht zum laufen bekommen, obwohl ich beinahe alles probiert habe. Es handelt sich bei mir um ein Notebook Alienware 17 R4 mit einer Samsung 960 Pro und einer 970 Pro. Allgemein klappt Hardware Encryption auf beiden SSDs, nur eben nicht sobald auf einer Windows installiert wird. In diesem Zusammenhang habe ich 2 Fragen...

1. Im Eingangspost steht, dass der USB-Stick von dem aus installiert wird im FAT formatiert sein muss. Warum muss das so sein bzw. woher kommt diese Erkenntnis?

Der Hintergrund meine Frage ist, dass inzwischen ja bekannt ist, dass Win10 Pro 1909 für ein erfolgreiches aktivieren von eDrive benötigt wird, genauer gesagt das Build 18363.418 (zu sehen auf Screenshots von z.B. Aranea und Hummerman)

Leider ist es inzwischen nicht mehr so leicht an dieses Build zu kommen bzw. aus diesem Build ein USB-Stick zu erstellen. Das MediaCreationTool von Microsoft bietet Win10 1909 gar nicht mehr zum Download an. Eine leicht angepasste Version des MCT (bat) mit der man die früheren Win10 Releases vom MS Servern herunterladen kann, kann man bei deskmodder.de finden.

https://www.deskmodder.de/blog/2019...ws-10-1909-18363-iso-offiziell-herunterladen/

Leider ist auch hier das Build nicht mehr das gleiche. Nach der Installation wird mir Build 18363.1139 mit Datum vom 08.10.2020 angezeigt. Offensichtlich eine von Microsoft veränderte und aktualisierte Win10 1909 Version. Die Frage ist natürlich was da aktualisiert wurde, vielleicht das Gleiche weswegen Win10 2004 (und neuer) gar nicht mehr funktionieren...

Tatsächlich habe ich selber auf der Platte noch ein Win10 Pro 1909 ISO mit dem richtigen Build 18363.418 rumliegen. Wenn ich Rufus zur Hilfe nehme um einen bootfähigen USB-Stick draus zu basteln, so wird zwar einer erstellt aber eben nicht mit FAT* als Dateisystem sondern mit NTFS (Änderung leider nicht möglich)... daher meine Frage.

2. Sowohl im Eingangspost wie auch in anderen Posts wird immer wieder die Funktion Disable Block SID erwähnt. Im UEFI meines Laptops fehlt diese Einstellung komplett. Muss ich davon ausgehen, dass das UEFI die eDrive Funktion auf der Systemplatte nicht unterstützt?

Bedanke mich im Voraus für jegliche Hilfe...

leider gehöre auch ich zu den Leidtragenden, die die Hardware Encryption in Bitlocker auf der Systemplatte nicht zum laufen bekommen, obwohl ich beinahe alles probiert habe. Es handelt sich bei mir um ein Notebook Alienware 17 R4 mit einer Samsung 960 Pro und einer 970 Pro. Allgemein klappt Hardware Encryption auf beiden SSDs, nur eben nicht sobald auf einer Windows installiert wird. In diesem Zusammenhang habe ich 2 Fragen...

1. Im Eingangspost steht, dass der USB-Stick von dem aus installiert wird im FAT formatiert sein muss. Warum muss das so sein bzw. woher kommt diese Erkenntnis?

Der Hintergrund meine Frage ist, dass inzwischen ja bekannt ist, dass Win10 Pro 1909 für ein erfolgreiches aktivieren von eDrive benötigt wird, genauer gesagt das Build 18363.418 (zu sehen auf Screenshots von z.B. Aranea und Hummerman)

Leider ist es inzwischen nicht mehr so leicht an dieses Build zu kommen bzw. aus diesem Build ein USB-Stick zu erstellen. Das MediaCreationTool von Microsoft bietet Win10 1909 gar nicht mehr zum Download an. Eine leicht angepasste Version des MCT (bat) mit der man die früheren Win10 Releases vom MS Servern herunterladen kann, kann man bei deskmodder.de finden.

https://www.deskmodder.de/blog/2019...ws-10-1909-18363-iso-offiziell-herunterladen/

Leider ist auch hier das Build nicht mehr das gleiche. Nach der Installation wird mir Build 18363.1139 mit Datum vom 08.10.2020 angezeigt. Offensichtlich eine von Microsoft veränderte und aktualisierte Win10 1909 Version. Die Frage ist natürlich was da aktualisiert wurde, vielleicht das Gleiche weswegen Win10 2004 (und neuer) gar nicht mehr funktionieren...

Tatsächlich habe ich selber auf der Platte noch ein Win10 Pro 1909 ISO mit dem richtigen Build 18363.418 rumliegen. Wenn ich Rufus zur Hilfe nehme um einen bootfähigen USB-Stick draus zu basteln, so wird zwar einer erstellt aber eben nicht mit FAT* als Dateisystem sondern mit NTFS (Änderung leider nicht möglich)... daher meine Frage.

2. Sowohl im Eingangspost wie auch in anderen Posts wird immer wieder die Funktion Disable Block SID erwähnt. Im UEFI meines Laptops fehlt diese Einstellung komplett. Muss ich davon ausgehen, dass das UEFI die eDrive Funktion auf der Systemplatte nicht unterstützt?

Bedanke mich im Voraus für jegliche Hilfe...

Ähnliche Themen

- Antworten

- 6

- Aufrufe

- 7.157