ynfinity

Lt. Commander

- Registriert

- Jan. 2006

- Beiträge

- 1.775

Hallo zusammen,

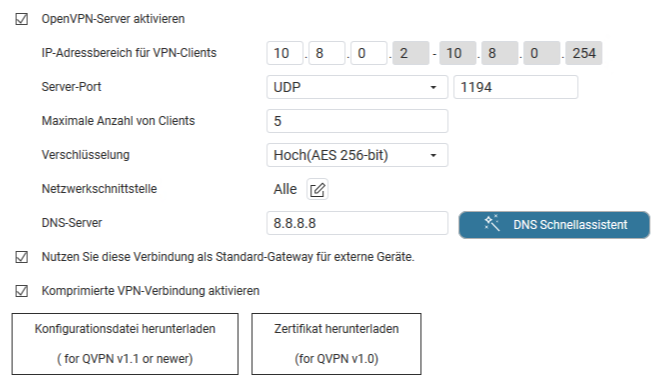

ich habe mir auf meiner QNAP 431kx openvpn eingerichtet.Funktioniert auch tadellos. Ich hätte jetzt allerdings gerne ein Profil wo der gesamte Traffic durch den Tunnel geroutet wird und ein Profil wo nur der Traffic zum remote Netz durch den Tunnel geht. Ersteres, also den gesamten Traffic durch den Tunnel routen funktioniert, zweiteres leider nicht.

Wenn "Nutzen Sie diese Verbindung als Standard..." aktiviert ist wird der gesamte Traffix durch den Tunnel geroutet.

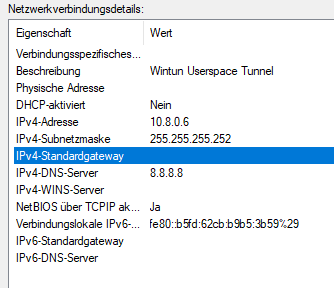

Wenn "Nutzen Sie.." deaktiviert ist kann ich weder ein Gerät remote erreichen noch funktioniert lokal mein Internet. Der LanAdapter hat bei beiden Einstellungen folgende Settings:

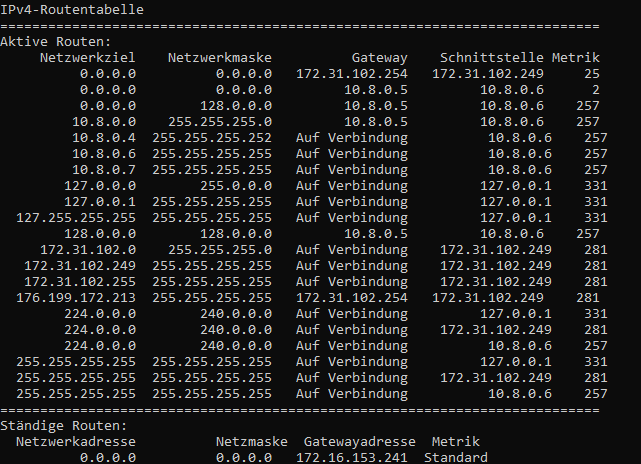

Bei aktiviertem "Nutzen Sie diese..." ist meine Routingtabelle wie folgt:

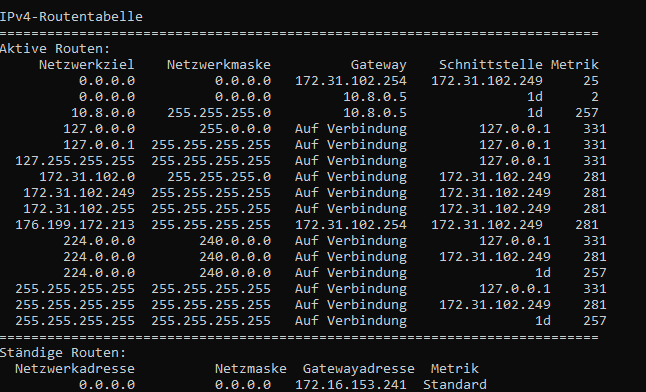

Bei deaktiviertem "Nutzen Sie diese..." ist meine Routingtabelle wie folgt:

Die Clientconfig die ich aus der QNAP exportiere sieht in beiden Fällen gleich aus und zwar folgendermaßen:

client

dev tun

script-security 3

remote xy.org 1194

resolv-retry infinite

nobind

auth-nocache

auth-user-pass

remote-cert-tls server

reneg-sec 0

cipher AES-256-CBC

tls-cipher TLS-ECDH...

comp-lzo

proto udp

explicit-exit-notify 1

<ca>

-----BEGIN CERTIFICATE-----

MXXXXXXXM

-----END CERTIFICATE-----

</ca>

Da die Konfig in beiden Fällen gleich ist müssen die Parameter ja Serverseitig mitgegeben werden. Die Frage wäre jetzt wie ich diese Clientseitig übergehen kann.

Kann mir da jemand weiterhelfen? Ich habe schon diverse Parameter, die ich im Netzt gefunden habe manuel in die CLientconfig eingefügt, aber ohne jeden Erfolg.

Danke für die Hilfe

ich habe mir auf meiner QNAP 431kx openvpn eingerichtet.Funktioniert auch tadellos. Ich hätte jetzt allerdings gerne ein Profil wo der gesamte Traffic durch den Tunnel geroutet wird und ein Profil wo nur der Traffic zum remote Netz durch den Tunnel geht. Ersteres, also den gesamten Traffic durch den Tunnel routen funktioniert, zweiteres leider nicht.

Wenn "Nutzen Sie diese Verbindung als Standard..." aktiviert ist wird der gesamte Traffix durch den Tunnel geroutet.

Wenn "Nutzen Sie.." deaktiviert ist kann ich weder ein Gerät remote erreichen noch funktioniert lokal mein Internet. Der LanAdapter hat bei beiden Einstellungen folgende Settings:

Bei aktiviertem "Nutzen Sie diese..." ist meine Routingtabelle wie folgt:

Bei deaktiviertem "Nutzen Sie diese..." ist meine Routingtabelle wie folgt:

Die Clientconfig die ich aus der QNAP exportiere sieht in beiden Fällen gleich aus und zwar folgendermaßen:

client

dev tun

script-security 3

remote xy.org 1194

resolv-retry infinite

nobind

auth-nocache

auth-user-pass

remote-cert-tls server

reneg-sec 0

cipher AES-256-CBC

tls-cipher TLS-ECDH...

comp-lzo

proto udp

explicit-exit-notify 1

<ca>

-----BEGIN CERTIFICATE-----

MXXXXXXXM

-----END CERTIFICATE-----

</ca>

Da die Konfig in beiden Fällen gleich ist müssen die Parameter ja Serverseitig mitgegeben werden. Die Frage wäre jetzt wie ich diese Clientseitig übergehen kann.

Kann mir da jemand weiterhelfen? Ich habe schon diverse Parameter, die ich im Netzt gefunden habe manuel in die CLientconfig eingefügt, aber ohne jeden Erfolg.

Danke für die Hilfe