Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Openvpn mit Raspberry vs. Fritz Vpn

- Ersteller Avenger84

- Erstellt am

K

Also ich habe heute den Stream probiert. Lief über LTE mit VPN Verbindung genauso gut, wie übers WLAN mit VPN, als auch komplett übers WLAN. Hab Mal zwei Speedtests gemacht.

Über WLAN (links ohne VPN)

Über LTE (links ohne VPN)

Hab ne 100 Mbit VDSL Leitung. Finde die Ergebnisse in Ordnung. Die Werte sind nicht ganz die 100 Mbit, weil parallel noch ein Stream am Rechner läuft.

Also ich habe heute den Stream probiert. Lief über LTE mit VPN Verbindung genauso gut, wie übers WLAN mit VPN, als auch komplett übers WLAN. Hab Mal zwei Speedtests gemacht.

Über WLAN (links ohne VPN)

Über LTE (links ohne VPN)

Hab ne 100 Mbit VDSL Leitung. Finde die Ergebnisse in Ordnung. Die Werte sind nicht ganz die 100 Mbit, weil parallel noch ein Stream am Rechner läuft.

Zuletzt bearbeitet:

- Registriert

- Feb. 2008

- Beiträge

- 1.651

QR Code geht nun.andre85 schrieb:Grundsätzlich sollte auch die lokale IP gehen, da du dein lokales Netz ja erreichen kannst. Dann brauchst du mutmaßlich auch nicht wg0 im dnsmasq frei machen.

Aber wie gesagt, das habe ich noch nicht probiert.

nur die lokale Pi-Hole DNS (192.168.178.53) einzutragen funktioniert nicht (so wie bei dir).

wieso schreibst du eigentlich "habe ich noch nicht probiert" obwohl es so in deiner Client Config steht ?

..aber ich kann über VPN (ohne DNS Eintrag) das Pi-Hole Admin Webinterface erreichen

merkwürdig

-------------

Wie testest du den Stream überhaupt ? Und wie kommst du über VPN auf so hohe Geschwindigkeiten ??

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Dann muss am pihole die Firewall angepasst werden. Wenn du via VPN auf pihole zugreifst, kommt die Verbindung aus einem anderen Subnetz als dem, in dem sich der pihole selbst befindet. Das heißt, dass die Firewall die Verbindung vermutlich ablehnt.

Es wird also eine Regel in der INPUT Chain benötigt, die eingehenden Traffic auf Port TCP/UDP 53 auch aus dem VPN heraus erlaubt. Solange du im Router nicht besagte Ports weiterleitest (und somit den pihole öffentlich ins Netz hängst), kannst du ganz banal einfach nur auf den Port matchen, ungefähr so:

iptables -A INPUT --dport 53 -j ACCEPT

Bevor du das jetzt aber mit copy&paste einfach ausführst, musst du dir zuvor erstmal die INPUT chain angucken. -A hängt die Regel nämlich stur hinten an und wenn davor bereits eine REJECT-Regel getriggert wird, funktioniert das so nicht

Es wird also eine Regel in der INPUT Chain benötigt, die eingehenden Traffic auf Port TCP/UDP 53 auch aus dem VPN heraus erlaubt. Solange du im Router nicht besagte Ports weiterleitest (und somit den pihole öffentlich ins Netz hängst), kannst du ganz banal einfach nur auf den Port matchen, ungefähr so:

iptables -A INPUT --dport 53 -j ACCEPT

Bevor du das jetzt aber mit copy&paste einfach ausführst, musst du dir zuvor erstmal die INPUT chain angucken. -A hängt die Regel nämlich stur hinten an und wenn davor bereits eine REJECT-Regel getriggert wird, funktioniert das so nicht

Mein setup ist ein anderes als bei dir, wie ich schon geschrieben hatte.Avenger84 schrieb:QR Code geht nun.

nur die lokale Pi-Hole DNS (192.168.178.53) einzutragen funktioniert nicht (so wie bei dir).

wieso schreibst du eigentlich "habe ich noch nicht probiert" obwohl es so in deiner Client Config steht ?

..aber ich kann über VPN (ohne DNS Eintrag) das Pi-Hole Admin Webinterface erreichen

merkwürdig

-------------

Wie testest du den Stream überhaupt ? Und wie kommst du über VPN auf so hohe Geschwindigkeiten ??

Pihole läuft bei mir auf einem zweiten raspi.

Ich würde als DNS Mal die VPN IP des piholes probieren, sprich 192.168.99.1 (wenn du nicht die Range geändert hast)

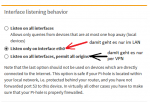

Du kannst auch Mal probieren im pihole das "listening on all interfaces, permit all origins" zu aktivieren.

Settings -> DNS

Bzgl Geschwindigkeit, weiß ich ehrlich gesagt nicht was ich dir sagen soll, finde es aber recht normal. Mein raspi hängt per Kabel am Switch. Der Verlust durch den VPN sollte nicht allzu groß sein. Das WLAN Modul des raspi ist allerdings Mist - ich gehe aber ja Mal davon aus, dass du es auch per LAN verbunden hast.

Für den Stream habe ich mir Kodi installiert und das Enigma Streaming Plugin genutzt und die Receiver IP, bzw Daten, eingetragen

foofoobar

Commodore

- Registriert

- Dez. 2011

- Beiträge

- 4.458

Schorsch92 schrieb:Privat kann man WireGuard schon Recht gut nutzen für Anwender im Firmenumfeld fehlt mir noch ein Client welcher für den Anwender ohne Amin Rechte eine Verbindung aufbauen und trennen kann und den Privaten Key nicht mehr exportieren lässt.

sudo + Filesystem Rechte.

- Registriert

- Feb. 2008

- Beiträge

- 1.651

Vielen Dank für eure Mühen @Andre & Raijin

ich hatte gerade schnell die 192.168.99.1 als DNS probiert - keinen Erfolg,

dann "listen on all interfaces,.." + 192.168.178.53 -> Erfolg

So wie ich das verstehe kann mir deshalb nichts passieren, da der Raspi ja nicht direkt am Internet hängt und in der FritzBox nur der VPN Port freigeschaltet ist.

Ich wollte trotzdem den Raspi noch mal neu aufsetzten und in dem Zuge auch meine Netzwerk IPs ändern, damit ich in Zukunft auch von einem anderen (Standard) FritzBox Netz Zugriff habe.

Was haltet ihr von 192.168.168.xxx ? kann man sich gut merken oder spricht was dagegen ?

Dem Raspi + den VU Boxen wollte ich feste IPs vergeben außerhalb des DHCP z.B. 192.168.168.2

ich hatte gerade schnell die 192.168.99.1 als DNS probiert - keinen Erfolg,

dann "listen on all interfaces,.." + 192.168.178.53 -> Erfolg

So wie ich das verstehe kann mir deshalb nichts passieren, da der Raspi ja nicht direkt am Internet hängt und in der FritzBox nur der VPN Port freigeschaltet ist.

Ich wollte trotzdem den Raspi noch mal neu aufsetzten und in dem Zuge auch meine Netzwerk IPs ändern, damit ich in Zukunft auch von einem anderen (Standard) FritzBox Netz Zugriff habe.

Was haltet ihr von 192.168.168.xxx ? kann man sich gut merken oder spricht was dagegen ?

Dem Raspi + den VU Boxen wollte ich feste IPs vergeben außerhalb des DHCP z.B. 192.168.168.2

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Für private Netzwerke sind drei Bereiche reserviert:

10.0.0.0 - 10.255.255.255

172.16.0.0 - 172.31.255.255

192.168.0.0 - 192.168.255.255

Wie unschwer zu erkennen ist stellt der 192er Bereich den Kleinsten dar. Dennoch tummeln sich dort gefühlt 99% aller privaten Subnetze. Ein Großteil davon wiederum sitzt gleich in den ersten 3 Subnetzen (192.168.0.0/24 + 192.168.1.0/24 + 192.168.2.0/24) oder auf einschlägig bekannten Hersteller-Subnetzen wie zB AVM (192.168.178.0/24). Es ist nicht wirklich sinnvoll, sich selbst gezwungenermaßen auf den 192er Bereich zu beschränken, warum auch? Es ist viiiiiiiiel Platz in den anderen. 172er Subnetze haben beispielsweise vorwiegend Nutzer, die 2x darüber nachdenken...

Ich persönlich baue meine Subnetze sofern möglich auf Basis von Geburtstagen. So stünde das Subnetz 172.23.4.0/24 beispielsweise für den 23.04. Das klappt in dem Fall natürlich nicht mehr, wenn der Geburtstag am 12.04. ist, weil man dann aus dem 172er Bereich herausfällt - dann nimmt man eben einen anderen Geburtstag oder zieht in den 10er Bereich um.

Sei kreativ. Auf die Idee, einen Zahlendreher einzubauen oder auch wie in deinem Falle Wiederholungen, kommen andere auch. Hauptsache man bewegt sich nicht in den oben beschriebenen Standard-Subnetzen, aber darüber hinaus sollte man einfach kreativ sein und auch den 172er bzw. 10er Bereich in Betracht ziehen.

10.0.0.0 - 10.255.255.255

172.16.0.0 - 172.31.255.255

192.168.0.0 - 192.168.255.255

Wie unschwer zu erkennen ist stellt der 192er Bereich den Kleinsten dar. Dennoch tummeln sich dort gefühlt 99% aller privaten Subnetze. Ein Großteil davon wiederum sitzt gleich in den ersten 3 Subnetzen (192.168.0.0/24 + 192.168.1.0/24 + 192.168.2.0/24) oder auf einschlägig bekannten Hersteller-Subnetzen wie zB AVM (192.168.178.0/24). Es ist nicht wirklich sinnvoll, sich selbst gezwungenermaßen auf den 192er Bereich zu beschränken, warum auch? Es ist viiiiiiiiel Platz in den anderen. 172er Subnetze haben beispielsweise vorwiegend Nutzer, die 2x darüber nachdenken...

Ich persönlich baue meine Subnetze sofern möglich auf Basis von Geburtstagen. So stünde das Subnetz 172.23.4.0/24 beispielsweise für den 23.04. Das klappt in dem Fall natürlich nicht mehr, wenn der Geburtstag am 12.04. ist, weil man dann aus dem 172er Bereich herausfällt - dann nimmt man eben einen anderen Geburtstag oder zieht in den 10er Bereich um.

Sei kreativ. Auf die Idee, einen Zahlendreher einzubauen oder auch wie in deinem Falle Wiederholungen, kommen andere auch. Hauptsache man bewegt sich nicht in den oben beschriebenen Standard-Subnetzen, aber darüber hinaus sollte man einfach kreativ sein und auch den 172er bzw. 10er Bereich in Betracht ziehen.

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Schau mal am pihole in der Konsole wie der Output von

aussieht.

Ersteres zeigt dir auf welchem Port und welcher IP der pihole überhaupt läuft. 0.0.0.0:53 würde bedeuten, dass er auf allen IPs des PIs läuft.

Letzteres wiederum zeigt die Firewall und hier ist insbesondere die INPUT Chain interessant. Dort müsste dann Port 53 (TCP/UDP) auf allen Ziel-IPs sowie von allen Quell-IPs erlaubt werden.

Code:

netstat -tulpen

iptables -Laussieht.

Ersteres zeigt dir auf welchem Port und welcher IP der pihole überhaupt läuft. 0.0.0.0:53 würde bedeuten, dass er auf allen IPs des PIs läuft.

Letzteres wiederum zeigt die Firewall und hier ist insbesondere die INPUT Chain interessant. Dort müsste dann Port 53 (TCP/UDP) auf allen Ziel-IPs sowie von allen Quell-IPs erlaubt werden.

Weiß ich ehrlich gesagt nicht sicher, müsste ich mir Mal die iptables angucken. Ich vermute aber dass es über das port-binding läuft.Raijin schrieb:@andre85 : Passt die Option nur das Port-Binding von pihole an oder auch iptables? Letzteres mache ich nämlich immer von Hand, wäre aber interessant zu wissen ob pihole das mit der Einstellung auch automatisch tun kann.

Bzgl pihole nicht im LAN: was hast du denn nun für ein Setup?

- Registriert

- Feb. 2008

- Beiträge

- 1.651

Code:

pi@raspberrypi:~ $ sudo netstat -tulpen

Aktive Internetverbindungen (Nur Server)

Proto Recv-Q Send-Q Local Address Foreign Address State Benutzer Inode PID/Program name

tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 0 10198 600/lighttpd

tcp 0 0 0.0.0.0:53 0.0.0.0:* LISTEN 999 19710 2019/pihole-FTL

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 0 14013 565/sshd

tcp 0 0 127.0.0.1:4711 0.0.0.0:* LISTEN 999 17167 2019/pihole-FTL

tcp6 0 0 :::8080 :::* LISTEN 0 15989 572/java

tcp6 0 0 :::80 :::* LISTEN 0 10199 600/lighttpd

tcp6 0 0 :::53 :::* LISTEN 999 19712 2019/pihole-FTL

tcp6 0 0 :::22 :::* LISTEN 0 14015 565/sshd

tcp6 0 0 ::1:3350 :::* LISTEN 0 12861 550/xrdp-sesman

tcp6 0 0 :::3389 :::* LISTEN 111 11703 576/xrdp

tcp6 0 0 ::1:4711 :::* LISTEN 999 17169 2019/pihole-FTL

tcp6 0 0 192.168.178.53:37449 :::* LISTEN 0 18864 572/java

udp 0 0 0.0.0.0:59951 0.0.0.0:* 108 11395 348/avahi-daemon: r

udp 0 0 0.0.0.0:53 0.0.0.0:* 999 19709 2019/pihole-FTL

udp 0 0 0.0.0.0:68 0.0.0.0:* 0 12897 374/dhcpcd

udp 0 0 0.0.0.0:51820 0.0.0.0:* 0 18996 -

udp 0 0 0.0.0.0:5353 0.0.0.0:* 108 11393 348/avahi-daemon: r

udp6 0 0 :::1900 :::* 0 18863 572/java

udp6 0 0 :::53 :::* 999 19711 2019/pihole-FTL

udp6 0 0 :::51820 :::* 0 18997 -

udp6 0 0 :::48346 :::* 108 11396 348/avahi-daemon: r

udp6 0 0 :::5353 :::* 108 11394 348/avahi-daemon: r

udp6 0 0 192.168.178.53:56633 :::* 0 18865 572/java

pi@raspberrypi:~ $ sudo iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

ACCEPT all -- anywhere anywhere

ACCEPT all -- anywhere anywhere

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

Code:

pi@raspberrypi:~ $ sudo netstat -tulpen

Aktive Internetverbindungen (Nur Server)

Proto Recv-Q Send-Q Local Address Foreign Address State Benutzer Inode PID/Program name

tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 0 10198 600/lighttpd

tcp 0 0 0.0.0.0:53 0.0.0.0:* LISTEN 999 20287 2561/pihole-FTL

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 0 14013 565/sshd

tcp 0 0 127.0.0.1:4711 0.0.0.0:* LISTEN 999 23302 2561/pihole-FTL

tcp6 0 0 :::8080 :::* LISTEN 0 15989 572/java

tcp6 0 0 :::80 :::* LISTEN 0 10199 600/lighttpd

tcp6 0 0 :::53 :::* LISTEN 999 20289 2561/pihole-FTL

tcp6 0 0 :::22 :::* LISTEN 0 14015 565/sshd

tcp6 0 0 ::1:3350 :::* LISTEN 0 12861 550/xrdp-sesman

tcp6 0 0 :::3389 :::* LISTEN 111 11703 576/xrdp

tcp6 0 0 ::1:4711 :::* LISTEN 999 23304 2561/pihole-FTL

tcp6 0 0 192.168.178.53:37449 :::* LISTEN 0 18864 572/java

udp 0 0 0.0.0.0:59951 0.0.0.0:* 108 11395 348/avahi-daemon: r

udp 0 0 0.0.0.0:53 0.0.0.0:* 999 20286 2561/pihole-FTL

udp 0 0 0.0.0.0:68 0.0.0.0:* 0 12897 374/dhcpcd

udp 0 0 0.0.0.0:51820 0.0.0.0:* 0 18996 -

udp 0 0 0.0.0.0:5353 0.0.0.0:* 108 11393 348/avahi-daemon: r

udp6 0 0 :::1900 :::* 0 18863 572/java

udp6 0 0 :::53 :::* 999 20288 2561/pihole-FTL

udp6 0 0 :::51820 :::* 0 18997 -

udp6 0 0 :::48346 :::* 108 11396 348/avahi-daemon: r

udp6 0 0 :::5353 :::* 108 11394 348/avahi-daemon: r

udp6 0 0 192.168.178.53:56633 :::* 0 18865 572/java

pi@raspberrypi:~ $ sudo iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

ACCEPT all -- anywhere anywhere

ACCEPT all -- anywhere anywhere

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

Ergänzung ()

@Andre siehe:

Anhänge

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Hm.. Das ist aber merkwürdig. Entweder bin ich zu doof oder das ist alles korrekt. Die TCP- bzw. UDP-Ports 53 sind auf allen IPs geöffnet und es ist auch jede Quell-IP erlaubt. iptables steht auf default accept. Das gilt für beide Szenarien.

- Registriert

- Feb. 2008

- Beiträge

- 1.651

Fehler gefunden:

Seite 2 Tipp :

Das ist mir ne Nr. zu hoch um zu verstehen ;-)

Wenn ich das PI-Hole direkt in die FritzBox als DNS Server eingetragen hätte (also immer für alle Geräte) - dann würde es auch so klappen oder ?

Seite 2 Tipp :

das hatte ich gestern abend eingefügt, gerade wieder gelöscht, nun klappts sowohl per LAN als auch per VPN.Du musst dann beim pihole noch das wg0 Interface freigeben:

nano /etc/dnsmasq.d/wg0.conf

interface=wg0

Speichern (Strg+x)

Das ist mir ne Nr. zu hoch um zu verstehen ;-)

Ergänzung ()

Wenn ich das PI-Hole direkt in die FritzBox als DNS Server eingetragen hätte (also immer für alle Geräte) - dann würde es auch so klappen oder ?

Ähnliche Themen

- Antworten

- 7

- Aufrufe

- 1.007

- Antworten

- 5

- Aufrufe

- 649

- Antworten

- 9

- Aufrufe

- 3.123

- Antworten

- 4

- Aufrufe

- 1.185

- Antworten

- 17

- Aufrufe

- 8.987