hab ich mir schon gedacht .. , du hast genau

e i n e Chance es richtig hin zu bekommen ( jedenfalls so wie ich es verstehe ) um die Hardware Encryption beim Boot/sytemlaufwerk zu aktivieren und das ist direkt nach einem secure Erase ( Samsung Magican ) und dann das Installieren eines neuen (clean ) Win 10 / Bitlocker aktivieren , bzw als Data Drive , im GPT Format zu Formatieren und dann mit Bitlocker zu verschlüsseln .

Bei meiner 860 EVO reichte es nicht aus einfach nur das Laufwerk zu formatieren ( ich hatte versucht mein system Laufwerk auf der mit Hardwareverschlüsselung versehenen 860 Evo , per systemabild , zu portieren , hat leider nicht funktioniert - hat die Hardwareverschlüsselung gelöscht ) um danach wieder die Hardware encrption zu aktivieren habe ich das sedutil - cli benutzt um das Laufwerk auf " bereit zur Aktivierung " zurückzusetzen , danach Mit Samsung Magican Secure erase Usb Stick erstellen - Secure erase - neue Gpt Partition erstellen , Bitlocker verschlüsseln und erst dann hat es wieder mit der Hardware Verschlüsselung geklappt .

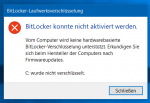

So wie ich es verstehe ist ein " Secure Erase " zwingend notwendig um erneut die Breitschaft zur Hardwareverschlüsselung zu erreichen , mag mich irren , aber bei mir hat " Secure Erase " ohne PSID Revert nie funktioniert , es kam immer eine Fehlermeldung beim Samsung Tool bzw Windows hat automatisch nur Software Verschlüsselung angeboten .

Google mal nach Samsung PSID Revert Utility , aber da Samsung das freiwillig nicht sofort rausrückt , hab ich zu sedutil-cli benutzt , per 64 bit linux rescue image ( per dotnet Disk Imager auf Usb stick erstellt ) , da es unter Win 10 / Dosshell nicht laufen wollte .

jedenfalls hab ich die 860 Evo neu verschlüsseln können ( in Hardware )

PS: 860 EVO ist kein Tippfehler , es ist der Nachfolger der 850 Evo ( Sata 6 ) , als Systemlaufwerk habe ich die 512 GB 960 Evo .