lazyland schrieb:

Vielleicht zur Info: Seit über 15 Jahren haben "Profis" unser Netzwerk gewartet und seit so vielen Jahren haben wir Probleme, die uns sehr belastet haben. Vor ca. 2 Jahren hatte ich endgültig die Nase voll und habe es selbst in die Hand genommen. Das Netzwerk (komplett UNIFI) funktioniert seitdem anstandslos. Ausfälle waren bisher keine, außer bei Unitymedia.

Täglich sind bei uns ca. 150 bis 200 User in den verschiedenen VLANs unterwegs.

Das habe ich hinbekommen - auch dank einiger Mitglieder anderer Foren, die mir zu Beginn immer wieder mal weiter geholfen haben.

Genau das habe ich befürchtet. Es mag sein, dass eurer bisheriger IT-Dienstleister ebenfalls keine Ahnung hatte, aber dann sucht euch einen neuen. Ohne dir auf den Schlips treten zu wollen, fehlen dir offenbar ebenfalls essentielle Kenntnisse zur Verwaltung eines Netzwerks. Bei einem Unternehmen, welches offensichtlich 150 bis 200 User / Mitarbeiter hat, ist es grob fahrlässig, das Netzwerk ohne einen Administrator mit dem notwendigen Background zu betreiben. IP-Adressen, Subnetze, Routing, Firewall, das sind Themen, die im 1./2. Semester meines Studiums auf dem Plan standen, also

absolutes Basiswissen.

Ich habe leider öfter als es mir lieb ist mit "IT-Administratoren" bei unserern Kunden zu tun, die vermutlich einen ähnlichen Background haben wie du. Bei dem was ich da teilweise erlebe stehen einem die Nackenhaare zu Berge.. IT-Administration hat nichts mit dem heimischen 08/15 Netzwerk mit Fritzbox und Co zu tun. Sowas bildet vielleicht 5% des Themas ab und wer die anderen 95% nicht kennt,

kann ein Firmennetzwerk gar nicht verwalten. Ich kann dich nur davor warnen, was ihr da veranstaltet. Wenn in irgendeiner Form Kundendaten beteiligt sind, die nicht adäquat gesichert sind, spielt ihr mit dem Feuer.

Leider tauchen solche Threads hier aber immer häufiger auf, weil die IT das erste ist woran gespart wird. Wozu einen IT-Admin/Dienstleider, wenn man auch jemanden in der Firma hat, der Drucker einrichten kann? (überspitzt formuliert)

Abgesehen davon möchte ich nochmal explizit auf den Titel dieses Forums hinweisen:

Heimnetzwerke und Internethardware

lazyland schrieb:

Dein VPN-Subnetz ist x.y.2.0/24 (private IPs zu maskieren ist übrigens unnötig).

===> Du meinst die 255.255.255.0 ? Die könnte ich weglassen, stört aber auch nicht.

Die Angabe x.y.2.0/24

beinhaltet bereits die Subnetzmaske, also konnte ich das ja wohl kaum meinen, oder? Ich und niemand sonst kann mit deinen privaten IP-Adressen etwas anfangen, wenn man deine öffentliche IP nicht kennt oder gar physischen Zugriff auf dein Netzwerk hat. Eine private IP ist so als wenn ich dir jetzt sage, dass in meiner Küche im Brotkasten 5000€ liegen - kannst du sie mir nu klauen? Eher nicht, weil du gar nicht weißt wo meine Küche ist

lazyland schrieb:

Wenn du von einem VPN-Client nun etwas in einem anderen Subnetz anpingst, kommt der Ping dort mit der Absender-IP x.y.2.z an.

Damit kann das Zielgerät aber nichts anfangen, wenn es dazu keine Route kennt und ggfs sogar die lokale Firewall des Geräts Zugriffe von jenseits des eigenen Subnetzes blockiert.

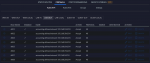

===> Wenn ich es richtig verstanden habe, sind doch im USG alle erforderlichen Routen und Regeln (siehe Screenshots) so eingestellt, dass ich hier nichts machen muss? Ist das korrekt?

Nein, das hast du nicht richtig verstanden. Das USG ist als Router lediglich der Weichensteller. Dennoch muss das Ziel die eingehenden Pakete akzeptieren (=eingehende Firewallregeln), sie verarbeiten und eine Antwort formulieren (=der jeweilige Dienst, zB ICMP-Echo-Request), das Ziel der Antwort in der Routing-Tabelle suchen, die Firewall fragen ob die Antwort gesehendet werden darf und anschließend die Antwort senden oder eben nicht.

Die Windows-Firewall blockiert beispielsweise in der Standardeinstellung ALLE eingehenden Pakete, die nicht aus einem der

eigenen lokalen Subnetze kommen, in der Regel ja nur das eine, mit dem Windows selbst verbunden ist. Man muss der Windows-Firewall explizit sagen, dass Pakete aus Subnetz xy ebenfalls erlaubt sind.

lazyland schrieb:

der VPN-Client muss eine Route in die jeweiligen Subnetze über das VPN-Gateway haben

---> entweder explizit oder implizit über Standardgateway=VPN-Gateway

die Firewall im USG muss den Traffic zwischen den Subnetzen zulassen

das Zielgerät muss eine Route ins VPN-Subnetz für die Antwort haben

---> entweder explizit als Route ins x.y.2.0/24 oder implizit über das Standardgateway

===> Hier verstehe ich einen WIderspruch: Hat das USG automatisch alle Routen und Regeln freigegeben? Ich verstehe aus späteren Antworten, dass hier nichts eingetragen werden muss??

Schon wieder falsch. Routing ist, auch wenn es der Begriff des "Routers" impliziert, nichts was auschließlich im Router stattfindet. JEDES Gerät mit Netzwerkverbindungen routet, auch wenn es sich dabei in 99,9% aller Fälle stets nur um das Standardgateway handelt. Wenn das USG selbst das VPN-Gateway ist

und alle beteiligten Geräte das USG in ihrem jeweiligen VLAN als Standard-Gateway haben, muss an den übrigen Netzwerkteilnehmern allerdings nichts gemacht werden, da wie im zitierten Teil die Route ins VPN-Subnetz über das Standardgateway abgewickelt wird.

lazyland schrieb:

- das Zielgerät muss Zugriffe von "fremden" Subnetzen zulassen

---> … Dienst/Port suchen, Eigenschaften, Quell-IP

===> Das Zielgerät ist unsere Auerswald6000R Telefonanlage (192.168.20.240). Ob diese Einstellungen möglich sind, kann ich erst am 3.1. herausbekommen, da ich von hier aus (entfernter Standort) nicht zugreifen kann. Ich erreiche über VPN nur die Adresse 192.168.20.1 (das USG)

Das kann ich natürlich auch nicht beurteilen. "Dumme" Geräte haben oftmals keinerlei Sicherheitsmechanismen in Form einer Firewall, die "fremde" Absende-IPs blockt (wie oben beschrieben). Wie es bei der Telefonanlage aussieht, weiß ich nicht. Im worst case kann man im USG allerdings mit SNAT arbeiten und so den "fremden Absender" maskieren, ähnlich wie es in Richtung Internet gemacht wird.

lazyland schrieb:

Ich komme mir allerdings angesichts Deiner Kritiken und Zurechtweisungen eher wie ein dummer Schuljunge vor.

Es tut mir leid, wenn du dich angegriffen fühlst. Ich meine es nicht böse, aber alles was ich in diesem Beitrag beschrieben habe, ist absolutes Grundwissen. Das lernt jeder IT-Admin im ersten Jahr - sei es in der Ausbildung oder Studium. Außerdem steht das auch in jedem 10€-Buch über Netzwerke. Kannst du dir jetzt vielleicht vorstellen, was ich für Bauchschmerzen bekomme, wenn du ein Firmennetzwerk mit 150+ Nutzern betreust und diese Fragen stellst?

Du kommst dir vielleicht "wie ein dummer Schuljunge vor", weil dir eben genau dieses Basiswissen fehlt............