Der_Picknicker

Lt. Commander

- Registriert

- Nov. 2020

- Beiträge

- 1.596

Hi zusammen,

ich habe meine FRITZ!Box jetzt auf 7.50 aktualisiert. Da bietet sich ja die Nutzung von Wireguard an, um auf das eigene Netz zuzugreifen. Jetzt möchte ich aber ungerne, dass dies in irgendeiner Weise ein Sicherheitsrisiko darstellt.

Daher ergeben sich folgende Fragen:

Ich möchte folgendes erreichen:

Vielen Dank.

ich habe meine FRITZ!Box jetzt auf 7.50 aktualisiert. Da bietet sich ja die Nutzung von Wireguard an, um auf das eigene Netz zuzugreifen. Jetzt möchte ich aber ungerne, dass dies in irgendeiner Weise ein Sicherheitsrisiko darstellt.

Daher ergeben sich folgende Fragen:

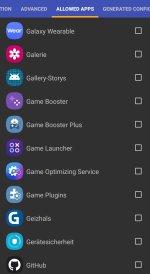

- Ist es möglich mit der FRITZ!Box die Verbindung via VPN so einzuschränken, dass nur bestimmte Geräte erreichbar sind?

- Wie sicher ist VPN im Vergleich zu Portforwarding?

- Welche best Practise sollte man einhalten?

Ich möchte folgendes erreichen:

- Homeasistant außerhalb zugänglich machen —> Vorher habe ich dies mit PortForwarding und ReverseProxy gemacht (DuckDNS)

- Synology nas ohne QuickConnect (letzteres ist ziemlich langsam…)

Vielen Dank.