David7

Ensign

- Registriert

- Feb. 2018

- Beiträge

- 149

Fast jeden Tag findet man im Internet neue Meldungen über Unternehmen, die von Malware jeglicher Art angegriffen und infiziert wurden. Häufig genannte Angriffe beinhalten bspw. Ransomware, Phishing, Würmer oder Viren.

Viele Tipps, wie man sich vor Malware schützen kann, sind eher abstrakt und allgemein gehalten. Beispielsweise sind Ratschläge wie "Klicken Sie nur auf Links, die vertrauenswürdig sind." zwar richtig, aber damit kann man letztendlich nicht so viel anfangen.

Um sich effektiv vor Malware schützen zu können, sind aus meiner Sicht zwei Fragen besonders wichtig:

Ich mache mal den Anfang:

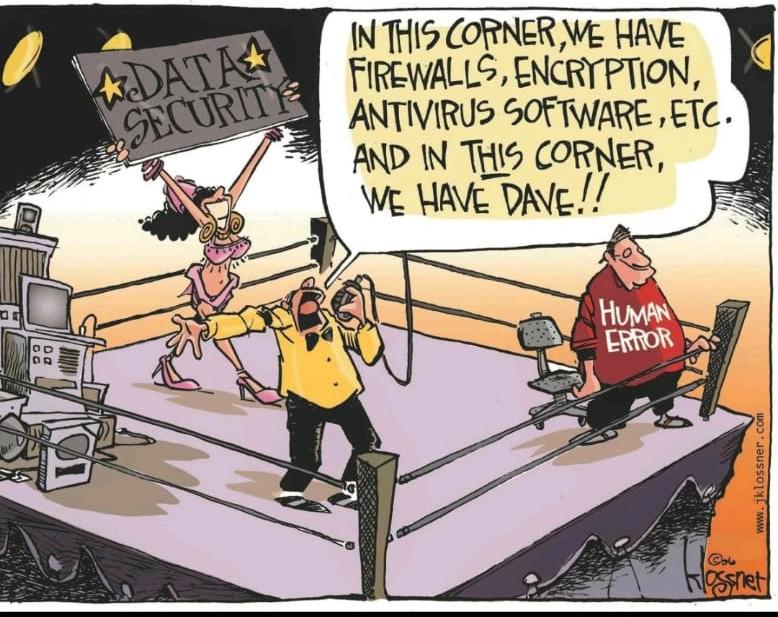

Allgemein lässt sich feststellen, dass viele Angriffe zwar auf technischer Ebene ablaufen, dabei aber oft auf die Schwachstelle Mensch setzen.

Ransomware durch Makros in Microsoft Office-Dokumenten

Angriffe durch Ransomware/Malware erfolgen oft durch gefälschte E-Mails, in deren Anhängen sich Microsoft Word-Dokumente befinden wie bspw. Rechnungen, Mahnungen, etc. In diesen Dokumenten sind Makros hinterlegt, die man in Word mit einem Klick auf "Inhalt aktivieren" (gelbes Banner) aktivieren kann. Dadurch wird der Schadcode auf dem Rechner ausgeführt und das Unheil nimmt seinen Lauf.

Verhindern kann man diesen Angriff, indem man in Microsoft Office (bspw. Word) die Ausführung von Makros deaktiviert. Das geht über

Zu beachten ist, dass man diese Einstellung für jede Office-Anwendung wie bspw. Word, Excel, Powerpoint, etc. einzeln setzen muss.

Hier noch ein Link von Microsoft: https://support.microsoft.com/en-us...ce-files-12b036fd-d140-4e74-b45e-16fed1a7e5c6

Alternativ kann man man die Ausführung von Makros auch per Gruppenrichtlinien (GPO) verhindern, was allerdings nur unter Windows 10 Pro möglich ist. Link: https://www.windowspro.de/wolfgang-...9-einschraenken-blockieren-gruppenrichtlinien

Standard-User sollten keine lokalen Adminrechte haben (principle of least privilege)

Unter Linux ist dieses Prinzip der Standard. Auch unter Windows sollte der Nutzeraccount, mit dem man täglich arbeitet (Internet, Office, Gaming, etc.) keine Adminrechte haben. Sollte Schadcode durch irgendeinen Weg auf den PC gelangen, hat er durch die vorhandenen Adminrechte die Möglichkeit, sehr tiefgreifende Änderungen am Betriebssystem vorzunehmen.

Falls ihr unter Windows 10 aktuell nur einen User habt und dieser gleichzeitig Administrator ist, könnt ihr das so ändern: Ihr erstellt einen weiteren Nutzeraccount und gebt ihm Adminrechte. Nun habt ihr zwei Accounts mit Adminrechten (euren alten und den neuen User). Nun loggt ihr euch aus eurem alten User aus und in den neuen User ein. Über die Einstellung/Systemsteuerung des neuen Users entzieht ihr eurem alten User die Adminrechte. Die tägliche Nutzung des PCs wird weiterhin über den alten User durchgeführt. Wenn man trotzdem die Adminrechte braucht, kann man in der User Account Control (UAC) einfach das Passwort des Admin-Kontos eingeben.

Router

Der Router ist eure hauptsächliche Verteidigung gegen Angriffe aus dem Internet (Portscans, Verbindungsanfragen, etc.) Ein Router lässt typischerweise nur Traffic ins Intranet, der als Antwort auf eine vorher vom Intranet verschickte Anfrage zurückkommt. Unerwarteter Traffic wird abgelehnt bzw. verworfen.

Man sollte also darauf achten, dass der Router sowohl hardware- als auch softwaremäßig immer aktuell ist und keinen Router verwenden, der sein End-of-Support / End-of-Life erreicht hat.

Generell sollten Dienste wie SMB-Fileshares, Remote Desktop über RDP oder VNC nie direkt über das Internet erreichbar sein, sondern immer über einen VPN-Tunnel.

Router: Portweiterleitungen schließen/deaktivieren

Manche PC-Anwendungen für Peer-to-Peer-Kommunikation (bspw. Bittorrent), aber auch Network Attached Storages (NAS) wie Synology und QNAP oder Spielekonsolen geben an, dass man im Router eine Portweiterleitung auf das jeweilige Gerät freigeben soll. Dies führt dazu, dass Anfragen, die euren Router auf dem freigegebenen Port erreichen, direkt an dieses Gerät im Heimnetz weitergeleitet werden.

Ein typisches Angriffsszenario besteht darin, dass jemand sein NAS auch von unterwegs (Laptop, Smartphone, etc.) erreichen möchte und eine Portweiterleitung vom Router auf das NAS erstellt. Findet ein Angreifer über einen Portscan diesen offenen Port, können sich die Angriffe direkt gegen das Betriebssystem oder Anwendungen auf dem NAS richten. Durch das Ausnutzen von Sicherheitslücken auf dem NAS kann bspw. Ransomware installiert werden.

Router: UPnP deaktivieren

Universal Plug and Play (UPnP) ist eine Gruppe von Netzwerkprotokollen mit denen Geräte dem Router mitteilen können, bestimmte Ports zu öffnen und entsprechende Anfragen aus dem Internet an das Gerät weiterzuleiten. Die Geräte im Intranet können also selbständig eine Portweiterleitung aktivieren. Wie oben beschrieben kann das ziemlich gefährlich sein.

Router: Trennung von Hauptnetz und IoT-Netz

Es könnte sinnvoll sein, das Hauptnetz mit vertrauenswürdigen Geräten wie PCs, Laptops und NAS zu trennen von weniger vertrauenswürdigen Geräten wie bspw. Smart TVs, Roboterstaubsauger und anderen IoT-Geräten. Das geht in der Regel über einen WLAN-Gastzugang.

Updates: Regelmäßig Aktualisierungen installieren

Das regelmäßige Installieren von Updates betrifft den gesamten Software-Stack. Dazu zählen Anwendungssoftware (bspw. Browser, Office-Software, PDF-Software, etc.), Betriebssystem (Windows, OS X/ iOS, Linux, Android, etc.), UEFI/BIOS sowie die Firmware.

Während es oft sinnvoll ist, Updates zeitnah zu installieren um bspw. Sicherheitslücken zu schließen, passen sich Angreifer leider auch diesem Muster an. So ist es in der Vergangenheit vorgekommen, dass Angreifer in die Updateserver von verschiedenen Anbietern/ Anwendungen eingedrungen sind und reguläre Updates um Schadsoftware/ Malware ergänzt oder komplett ersetzt haben. Dies war bspw. bei CCleaner und bei SolarWinds Orion der Fall:

Updates: Anwendungssoftware

Viele Anwendungen kommen mit integrierten Update-Funktionen. Man sollte allerdings nicht blind darauf vertrauen, dass sich jede Anwendung von selbst aktualisiert (insbesondere dann nicht, wenn man die Anwendung selten verwendet).

Die integrierte Aktualisierungsfunktion erreicht man oft, indem man in der Anwendung ganz oben auf einen Reiter

Falls die Anwendung nicht über eine integrierte Updatefunktion verfügt, muss man die installierte Version mit der aktuellsten Version des Programms vergleichen, bspw. auf der Website des Herstellers oder auf dem Downloadportal seiner Wahl.

Updates: Betriebssystem

Windows 10 ist bekanntermaßen sehr update-freudig. Falls man nachhelfen möchte, kann man das über

Um die aktuell auf eurem PC installierte Version von Windows 10 herauszufinden, gibt es mehrere Wege:

Linux zu aktualisieren ist aufgrund der Package manager auch recht einfach. Linux-Distributionen, die auf Debian aufbauen (bspw. Ubuntu oder Linux Mint), verwenden den Package manager

Um unter Linux Informationen zur Version des Betriebssystems, etc. angezeigt zu bekommen, kann man den Befehl

Updates: UEFI/BIOS

Neue Versionen des UEFI/BIOS für ein Mainboard/ Motherboard findet man in der Regel auf der Website der Hersteller. Nach meiner Erfahrung werden die meisten Mainboards leider nur 2-3 Jahre mit UEFI/BIOS-Updates versorgt. Zur Aktualisierung lädt man die Datei von der Website herunter, verschiebt sie auf einen USB-Stick und fährt den PC herunter. Danach den PC neu hochfahren und beim POST-Screen die Taste F2, Esc oder Entf drücken, um ins UEFI/BIOS zu gelangen. Im UEFI/BIOS wählt man dann über die Aktualisierungsfunktion den USB-Stick und die Datei darauf aus.

Updates: Firmware

Firmware zu aktualisieren kann sehr umständlich sein. Manche Hardwarehersteller bieten dafür spezielle Software an. Geräte wie Smart TVs oder Netzwerkdrucker haben oft eine integrierte Funktion, um ihre Firmware zu aktualisieren.

Eine recht neue und sehr praktikable Möglichkeit, Firmware zu aktualisieren, ist der Dienst "fwupd". Dieser Dienst funktioniert hauptsächlich unter Linux. Mehr dazu unter https://en.wikipedia.org/wiki/Fwupd und https://fwupd.org .

Backups regelmäßig erstellen

Bei Backups sollte man sich an der 3-2-1-Regel orientieren: Es sollte 3 Datenkopien geben, davon 2 auf unterschiedlichen Medien, davon 1 an einem anderen Ort.

Zusätzlich sollten Backups immer automatisch erstellt werden. Gute Vorsätze wie "Ich starte jeden Sonntagabend ein manuelles Backup" funktionieren genauso wenig wie das alljährliche Vorhaben an Silvester, im neuen Jahr öfter ins Fitnessstudio zu gehen.

Veraltete und nicht mehr benötigte Software deinstallieren

Je länger man einen PC oder anderes Gerät nutzt, desto mehr Software sammelt sich darauf an. Manche Anwendungen braucht man ggf. nicht mehr. Diese sollte man dann deinstallieren.

Zusätzlich sollte man darauf achten, keine Software mehr zu verwenden, die ihr End-of-Support oder End-of-Life erreicht hat. Beispiele:

Sonstiges

Links

Viele Tipps, wie man sich vor Malware schützen kann, sind eher abstrakt und allgemein gehalten. Beispielsweise sind Ratschläge wie "Klicken Sie nur auf Links, die vertrauenswürdig sind." zwar richtig, aber damit kann man letztendlich nicht so viel anfangen.

Um sich effektiv vor Malware schützen zu können, sind aus meiner Sicht zwei Fragen besonders wichtig:

- Durch welche Methoden/Angriffsvektoren erfolgen die Angriffe durch Malware/Ransomware in der Regel?

- Durch welche konkreten Maßnahmen kann man sich effektiv vor Malware und ähnlichen Angriffen schützen?

Ich mache mal den Anfang:

Allgemein lässt sich feststellen, dass viele Angriffe zwar auf technischer Ebene ablaufen, dabei aber oft auf die Schwachstelle Mensch setzen.

Ransomware durch Makros in Microsoft Office-Dokumenten

Angriffe durch Ransomware/Malware erfolgen oft durch gefälschte E-Mails, in deren Anhängen sich Microsoft Word-Dokumente befinden wie bspw. Rechnungen, Mahnungen, etc. In diesen Dokumenten sind Makros hinterlegt, die man in Word mit einem Klick auf "Inhalt aktivieren" (gelbes Banner) aktivieren kann. Dadurch wird der Schadcode auf dem Rechner ausgeführt und das Unheil nimmt seinen Lauf.

Verhindern kann man diesen Angriff, indem man in Microsoft Office (bspw. Word) die Ausführung von Makros deaktiviert. Das geht über

Datei --> Optionen --> Trust Center --> Trust Center Einstellungen --> Makro-Einstellungen --> Alle Makros ohne Benachrichtigung deaktivieren.Zu beachten ist, dass man diese Einstellung für jede Office-Anwendung wie bspw. Word, Excel, Powerpoint, etc. einzeln setzen muss.

Hier noch ein Link von Microsoft: https://support.microsoft.com/en-us...ce-files-12b036fd-d140-4e74-b45e-16fed1a7e5c6

Alternativ kann man man die Ausführung von Makros auch per Gruppenrichtlinien (GPO) verhindern, was allerdings nur unter Windows 10 Pro möglich ist. Link: https://www.windowspro.de/wolfgang-...9-einschraenken-blockieren-gruppenrichtlinien

Standard-User sollten keine lokalen Adminrechte haben (principle of least privilege)

Unter Linux ist dieses Prinzip der Standard. Auch unter Windows sollte der Nutzeraccount, mit dem man täglich arbeitet (Internet, Office, Gaming, etc.) keine Adminrechte haben. Sollte Schadcode durch irgendeinen Weg auf den PC gelangen, hat er durch die vorhandenen Adminrechte die Möglichkeit, sehr tiefgreifende Änderungen am Betriebssystem vorzunehmen.

Falls ihr unter Windows 10 aktuell nur einen User habt und dieser gleichzeitig Administrator ist, könnt ihr das so ändern: Ihr erstellt einen weiteren Nutzeraccount und gebt ihm Adminrechte. Nun habt ihr zwei Accounts mit Adminrechten (euren alten und den neuen User). Nun loggt ihr euch aus eurem alten User aus und in den neuen User ein. Über die Einstellung/Systemsteuerung des neuen Users entzieht ihr eurem alten User die Adminrechte. Die tägliche Nutzung des PCs wird weiterhin über den alten User durchgeführt. Wenn man trotzdem die Adminrechte braucht, kann man in der User Account Control (UAC) einfach das Passwort des Admin-Kontos eingeben.

Router

Der Router ist eure hauptsächliche Verteidigung gegen Angriffe aus dem Internet (Portscans, Verbindungsanfragen, etc.) Ein Router lässt typischerweise nur Traffic ins Intranet, der als Antwort auf eine vorher vom Intranet verschickte Anfrage zurückkommt. Unerwarteter Traffic wird abgelehnt bzw. verworfen.

Man sollte also darauf achten, dass der Router sowohl hardware- als auch softwaremäßig immer aktuell ist und keinen Router verwenden, der sein End-of-Support / End-of-Life erreicht hat.

Generell sollten Dienste wie SMB-Fileshares, Remote Desktop über RDP oder VNC nie direkt über das Internet erreichbar sein, sondern immer über einen VPN-Tunnel.

Router: Portweiterleitungen schließen/deaktivieren

Manche PC-Anwendungen für Peer-to-Peer-Kommunikation (bspw. Bittorrent), aber auch Network Attached Storages (NAS) wie Synology und QNAP oder Spielekonsolen geben an, dass man im Router eine Portweiterleitung auf das jeweilige Gerät freigeben soll. Dies führt dazu, dass Anfragen, die euren Router auf dem freigegebenen Port erreichen, direkt an dieses Gerät im Heimnetz weitergeleitet werden.

Ein typisches Angriffsszenario besteht darin, dass jemand sein NAS auch von unterwegs (Laptop, Smartphone, etc.) erreichen möchte und eine Portweiterleitung vom Router auf das NAS erstellt. Findet ein Angreifer über einen Portscan diesen offenen Port, können sich die Angriffe direkt gegen das Betriebssystem oder Anwendungen auf dem NAS richten. Durch das Ausnutzen von Sicherheitslücken auf dem NAS kann bspw. Ransomware installiert werden.

Router: UPnP deaktivieren

Universal Plug and Play (UPnP) ist eine Gruppe von Netzwerkprotokollen mit denen Geräte dem Router mitteilen können, bestimmte Ports zu öffnen und entsprechende Anfragen aus dem Internet an das Gerät weiterzuleiten. Die Geräte im Intranet können also selbständig eine Portweiterleitung aktivieren. Wie oben beschrieben kann das ziemlich gefährlich sein.

Router: Trennung von Hauptnetz und IoT-Netz

Es könnte sinnvoll sein, das Hauptnetz mit vertrauenswürdigen Geräten wie PCs, Laptops und NAS zu trennen von weniger vertrauenswürdigen Geräten wie bspw. Smart TVs, Roboterstaubsauger und anderen IoT-Geräten. Das geht in der Regel über einen WLAN-Gastzugang.

Updates: Regelmäßig Aktualisierungen installieren

Das regelmäßige Installieren von Updates betrifft den gesamten Software-Stack. Dazu zählen Anwendungssoftware (bspw. Browser, Office-Software, PDF-Software, etc.), Betriebssystem (Windows, OS X/ iOS, Linux, Android, etc.), UEFI/BIOS sowie die Firmware.

Während es oft sinnvoll ist, Updates zeitnah zu installieren um bspw. Sicherheitslücken zu schließen, passen sich Angreifer leider auch diesem Muster an. So ist es in der Vergangenheit vorgekommen, dass Angreifer in die Updateserver von verschiedenen Anbietern/ Anwendungen eingedrungen sind und reguläre Updates um Schadsoftware/ Malware ergänzt oder komplett ersetzt haben. Dies war bspw. bei CCleaner und bei SolarWinds Orion der Fall:

- "Security researchers at Cisco Talos discovered that download servers used by Avast (the company that owns CCleaner) were compromised to distribute malware inside CCleaner."

Quelle: https://www.theverge.com/2017/9/18/16325202/ccleaner-hack-malware-security - "They gained access to victims via trojanized updates to SolarWind’s Orion IT monitoring and management software."

Quelle: https://www.fireeye.com/blog/threat...chain-compromises-with-sunburst-backdoor.html

Updates: Anwendungssoftware

Viele Anwendungen kommen mit integrierten Update-Funktionen. Man sollte allerdings nicht blind darauf vertrauen, dass sich jede Anwendung von selbst aktualisiert (insbesondere dann nicht, wenn man die Anwendung selten verwendet).

Die integrierte Aktualisierungsfunktion erreicht man oft, indem man in der Anwendung ganz oben auf einen Reiter

Hilfe oder Help klickt. Dort gibt es dann Unterpunkte wie Auf Aktualisierungen prüfen oder Über.... Ruft man diese Funktionen auf, prüft die Anwendung sich selbst auf Updates und installiert diese.Falls die Anwendung nicht über eine integrierte Updatefunktion verfügt, muss man die installierte Version mit der aktuellsten Version des Programms vergleichen, bspw. auf der Website des Herstellers oder auf dem Downloadportal seiner Wahl.

Updates: Betriebssystem

Windows 10 ist bekanntermaßen sehr update-freudig. Falls man nachhelfen möchte, kann man das über

Einstellungen --> Update und Sicherheit --> Windows Update --> Nach Updates suchen machen.Um die aktuell auf eurem PC installierte Version von Windows 10 herauszufinden, gibt es mehrere Wege:

- Über

Einstellungen --> System --> Info --> Windows-Spezifikationen. - Über das Startmenü (Windows-Symbol unten links) durch die Eingabe von

cmd.exeeine Kommandozeile öffnen. Die oberste Zeile in der Kommandozeile lautet bei mir bspw. "Microsoft Windows [Version 10.0.19041.572]". Dies ist die Version von Windows, die aktuell auf eurem PC läuft. Nun öffnet ihr https://en.wikipedia.org/wiki/Windows_10 und vergleicht eure Versionsnummer mit der Versionsnummer in der Infobox beim Eintrag "Latest release". Zum Zeitpunkt der Erstellung dieses Textes ist das ebenfalls 10.0.19041.572. In meinem Fall sind beide identisch, was ein gutes Zeichen ist. - Über das Startmenü (Windows-Symbol unten links) durch die Eingabe von

winveroderwinver.exeein Fenster aufrufen, in dem die Version steht, bspw. "Version 20H2 (Build 19041.572)". Der Vergleich der Versionsnummer erfolgt ebenfalls über Wikipedia wie bei 2.

Linux zu aktualisieren ist aufgrund der Package manager auch recht einfach. Linux-Distributionen, die auf Debian aufbauen (bspw. Ubuntu oder Linux Mint), verwenden den Package manager

apt. Eine Anleitung für apt gibt es u.a. hier: https://askubuntu.com/questions/222348/what-does-sudo-apt-get-update-do . Fedora und CentOS nutzen den Package manager yum, welcher auf dem Red Hat Package Manager (RPM) aufbaut. Distributionen wie Arch und Manjaro nutzen pacman.Um unter Linux Informationen zur Version des Betriebssystems, etc. angezeigt zu bekommen, kann man den Befehl

neofetch verwenden.Updates: UEFI/BIOS

Neue Versionen des UEFI/BIOS für ein Mainboard/ Motherboard findet man in der Regel auf der Website der Hersteller. Nach meiner Erfahrung werden die meisten Mainboards leider nur 2-3 Jahre mit UEFI/BIOS-Updates versorgt. Zur Aktualisierung lädt man die Datei von der Website herunter, verschiebt sie auf einen USB-Stick und fährt den PC herunter. Danach den PC neu hochfahren und beim POST-Screen die Taste F2, Esc oder Entf drücken, um ins UEFI/BIOS zu gelangen. Im UEFI/BIOS wählt man dann über die Aktualisierungsfunktion den USB-Stick und die Datei darauf aus.

Updates: Firmware

Firmware zu aktualisieren kann sehr umständlich sein. Manche Hardwarehersteller bieten dafür spezielle Software an. Geräte wie Smart TVs oder Netzwerkdrucker haben oft eine integrierte Funktion, um ihre Firmware zu aktualisieren.

Eine recht neue und sehr praktikable Möglichkeit, Firmware zu aktualisieren, ist der Dienst "fwupd". Dieser Dienst funktioniert hauptsächlich unter Linux. Mehr dazu unter https://en.wikipedia.org/wiki/Fwupd und https://fwupd.org .

Backups regelmäßig erstellen

Bei Backups sollte man sich an der 3-2-1-Regel orientieren: Es sollte 3 Datenkopien geben, davon 2 auf unterschiedlichen Medien, davon 1 an einem anderen Ort.

Zusätzlich sollten Backups immer automatisch erstellt werden. Gute Vorsätze wie "Ich starte jeden Sonntagabend ein manuelles Backup" funktionieren genauso wenig wie das alljährliche Vorhaben an Silvester, im neuen Jahr öfter ins Fitnessstudio zu gehen.

Veraltete und nicht mehr benötigte Software deinstallieren

Je länger man einen PC oder anderes Gerät nutzt, desto mehr Software sammelt sich darauf an. Manche Anwendungen braucht man ggf. nicht mehr. Diese sollte man dann deinstallieren.

Zusätzlich sollte man darauf achten, keine Software mehr zu verwenden, die ihr End-of-Support oder End-of-Life erreicht hat. Beispiele:

- Adobe Flash (End of Life im Dezember 2020)

- Adobe Shockwave + Shockwave Player (End of Life im April 2019)

- Windows 7 (End of Support im Januar 2020)

- Windows Server 2008 (End of Support im Januar 2020)

- Microsoft Office 2010: Word, Excel, PowerPoint, etc. (End of Support im Oktober 2020)

Sonstiges

Links

- https://en.wikipedia.org/wiki/Computer_emergency_response_team

- https://us-cert.cisa.gov/ncas/alerts/aa20-302a - Ransomware Activity Targeting the Healthcare and Public Health Sector

- https://us-cert.cisa.gov/ncas/tips

- https://us-cert.cisa.gov/Ransomware

- https://www.cert-bund.de/

- https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Aktivitaeten/CERT-Bund/certbund_node.html

- https://www.bsi-fuer-buerger.de/BSIFB/DE/Service/Buerger-CERT/Buerger-CERT_node.html

- https://krebsonsecurity.com/

- https://www.schneier.com/

- https://www.reddit.com/r/synology/comments/nqapa7/what_are_the_best_practices_to_prevent_ransomware/ bzw. https://old.reddit.com/r/synology/comments/nqapa7/what_are_the_best_practices_to_prevent_ransomware/

APT-Angriffe auf Entwickler von COVID19-Impfstoffen

Fancy Bear soll vor allem auf das Durchprobieren von Passwörtern mittels Brute-Force-Angriffen oder Passwort Spraying setzen. Bei letzterem werden häufig verwendete Passwörter bei verschiedenen Accounts ausprobiert.

Die Hackergruppen Zink und Cerium, die Microsoft Nordkorea zuordnet, sollen hingegen auf Speer-Phishing gesetzt haben - also auf die Zielperson angepasste Phishing-Nachrichten, welche die angegriffene Person etwa zur Eingabe ihrer Zugangsdaten verleiten sollen. Bei den Nachrichten hätten sich die Gruppen zum Teil als Vertreter der Weltgesundheitsorganisation (WHO) ausgegeben. In anderen Fällen seien gefälschte Stellenausschreibungen von Recruitern gewesen.

Quelle: https://www.golem.de/news/microsoft...kler-von-covid19-impfstoffen-2011-152117.html

Angriff auf Kryptowährungs-Webseiten per Social Engineering

Quelle: https://www.golem.de/news/cybercrim...eiten-per-social-engineering-2011-152306.html

Hacker erpressen ntv-Moderatorin

Tausende Instagram-Follower sehen plötzlich nichts mehr von ntv-Sportmoderatorin Birgit von Bentzel. Ihr Account wurde gehackt, die Erpresser fordern Lösegeld in Bitcoins. Nun spricht sie über die Erfahrung - und Experten erklären, wie man sich am besten schützt.

Hinweis:

- Die Hacker fordern eher "kleine" Summen (im unteren bis mittleren dreistelligen Bereich), weil die Zahlungsbereitschaft dann höher ist.

Tipps zur Vorbeugung:

- Unterschiedliche Passwörter verwenden bei Amazon, Paypal, Instagram, Facebook, etc.

- Daten wie E-Mail und Mobilnummer aktuell halten, um ggf. die Passwort-vergessen-Funktion verwenden zu können

- Zwei-Faktor-Authentifizierung aktivieren (bevozugt per QR-Code)

Quelle: https://www.n-tv.de/mediathek/videos/panorama/Hacker-erpressen-ntv-Moderatorin-article22203000.html

Zuletzt bearbeitet: