0-8-15 User

Vice Admiral

- Registriert

- Jan. 2008

- Beiträge

- 7.155

@Krautmaster, Bei Linux liegt die Verantwortung, was die Aktualisierung des Betriebssystems betrifft, im Gegensatz zu Windows oder gar MAC OS, doch ohnehin beim Benutzer.

Folge dem Video um zu sehen, wie unsere Website als Web-App auf dem Startbildschirm installiert werden kann.

Anmerkung: Diese Funktion ist in einigen Browsern möglicherweise nicht verfügbar.

Lord Wotan schrieb:@0-8-15 User

genauso ist das. Das könnte Microsoft mit Windows doch auch machen. Nur warum tut das Microsoft nicht. Dann wäre es nämlich egal on die Bordhersteller das Fix als Bios Update anbieten oder nicht.

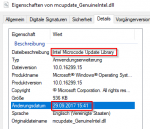

xexex schrieb:Das letzte Update wurde von Microsoft 2015 eingebaut.

https://support.microsoft.com/en-us/help/3064209/june-2015-intel-cpu-microcode-update-for-windows

Geeky26 schrieb:Ich kann mir jetzt unmöglich auf die Schnelle 118 Seiten durchlesen.

Frage: wenn ich das zum Intel-problem dazugehörige Windows-Update installiere und ich merke, dass mein PC langsamer geworden ist, kann man das Update wieder deinstallieren und die volle Geschwindigkeit zurückerhalten?

cbtestarossa schrieb:danke

Ja zeigt an, aber scheinbar irgend ein Fehler in der DLL oder im Programm.

Ich frage mich was ganz anderes.Ich frage mich mittlerweile, wie gefährlich Spectre (Variante 2) eigentlich ist,

Geeky26 schrieb:Zum Deinstallieren des Patches:

wenn ich Windows neu installiere, dann ist auch der Patch komplett weg, richtig?

Ich habe ihn nicht einmal installiert weil ich der Meinung bin, dass irgendwas mit der Story nicht stimmt.Wobei ich sehr davon abraten würde, den Patch zu deinstallieren (die haben sich gewiss nicht umsonst so beeilt, die Patches zu bringen.

moson schrieb:Sehe gerade, das update ist für win 7/8. Da ist es vielleicht das aktuellste.

Win 10 hat ein microcode file vom Sep. 2017

Und wenn es in Wirklichkeit kein Problem gibt und nur eine Backdoor durch das Update bereitgestellt wird?Aber jetzt wissen halt viele davon. Das heißt auch sehr viele, die vorher nichts davon wussten. Das bringt die Gefahr.

heißt das, dass Windows-neuinstallieren nix bringt und das Update trotzdem noch da ist?Microcode patches hängen nicht vom Betriebssystem ab, die sind rein prozessor-spezifisch.

Here's what I want to throw out to the guys that have the know. Is it possible that the guys that accidently unearthed these bugs stumbled upon a backdoor that the alphabet agencies demanded that chip makers put in? It just seems unbelievable that for 20 years chip makers have had this kind of bug present without anyone pointing it out. There is, after all, a lot of spectrum kind of guys in the industry, and at least one of them would have thought of this by now.

Geeky26 schrieb:Und wenn es in Wirklichkeit kein Problem gibt und nur eine Backdoor durch das Update bereitgestellt wird?

]

Für Geld macht der Mensch doch allesDenkst du im Ernst, die ganzen Linux-Nerds, die das ganze aufgedeckt haben, kooperieren mit dem NSA oder so?

Indem man Angst schürt, wie es intel etc gerade machen, zwingt man die Leute aber dazu ein Update zu installieren. Wenn man es heimlich macht, ist man noch lange nicht auf allen Maschinen.Hätte man eine Backdoor schaffen wollen, hätte man das einfach heimlich über's Window-Update etc. gemacht.

Geeky26 schrieb:heißt das, dass Windows-neuinstallieren nix bringt und das Update trotzdem noch da ist?