Um so besser.Du hast doch gesagt, du hast Haswell, oder? Dann heißt das, du kriegst gar kein BIOS-Update. Also freu dich

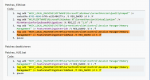

Ich lebe als kleine Privatperson lieber mit einer Sicherheitslücke (Windows hat doch eh dutzende und Hardware bestimmt auch Hintertüren die wir nicht kennen), als mir freiwillig einen Performancenachteil ins Maschinchen zu schleusen.Also wie gesagt: wer kein BIOS Update mehr erwartet: da lang