Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Intenso SSD Festplatte sicher löschen

- Ersteller Vikeed

- Erstellt am

- Status

- Für weitere Antworten geschlossen.

BFF

¯\_(ツ)_/¯

- Registriert

- Okt. 2017

- Beiträge

- 32.703

Unter Windows per Diskpart:

https://support-en.wd.com/app/answe...an-a-drive-using-disk-part-command-on-windows

Oder Partitionwizard Free nehmen, alle Partitionen entfernen, eine neu anlegen und ntfs formatieren.

Ein einmaliges ueberschreiben jeder Zelle, ein Trim oder Garbagecollection "toetet" recht zuverlaessig.

Woher ich das weiss? Ich hab's ausprobiert.

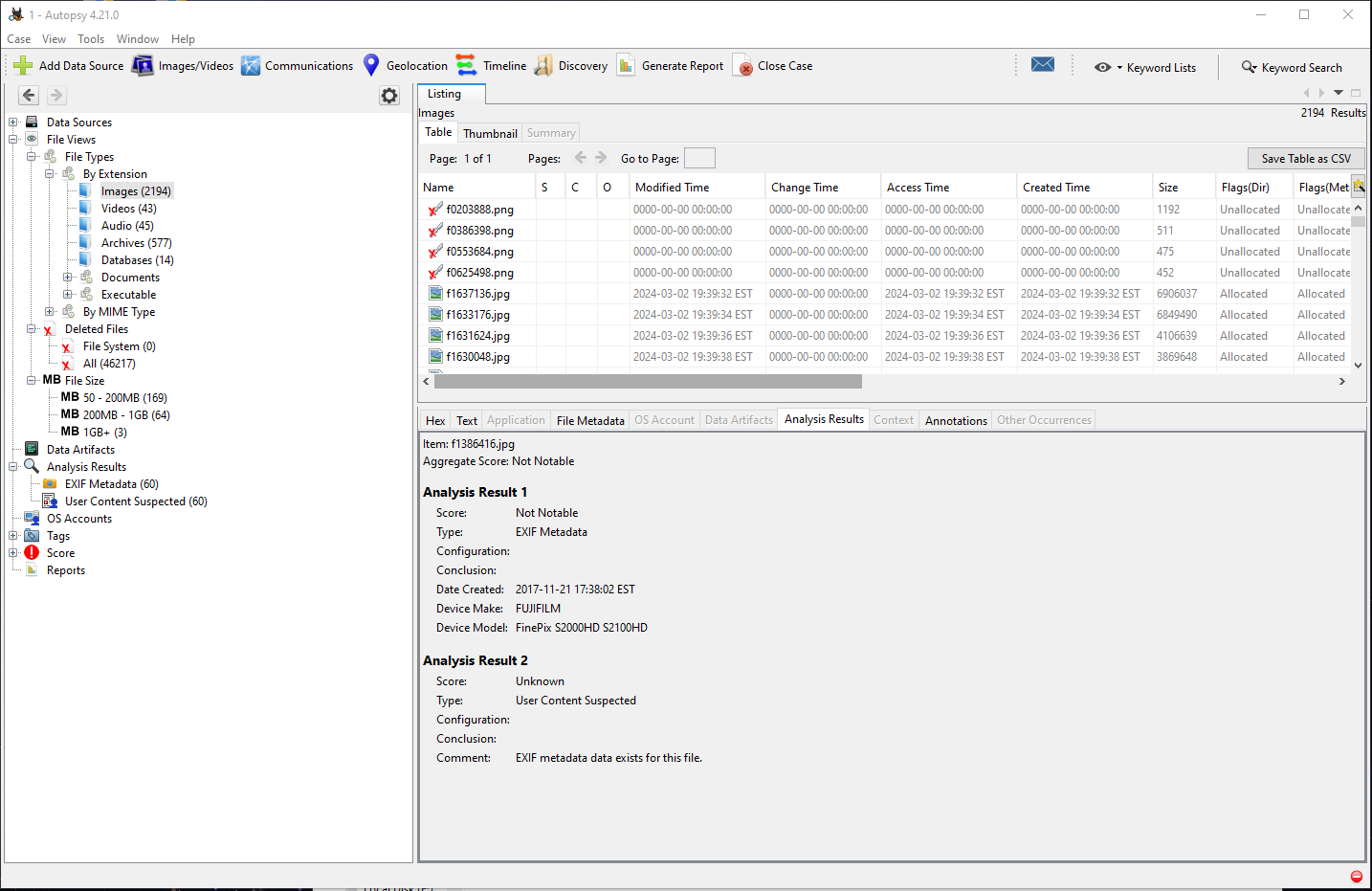

SSD (war eine MX500 mit 500 Gbyte angeschlossen per SATA/USB-Adapter) voll gemacht mit einem Haufen ISO, Bildern, Dokumenten, MP3 und MP4. Per Datentraegerverwaltung schnellformatiert. SSD "vor Schreck" abgezogen. Dann ein forensinisches Tool (aktuelles Autopsy) gestartet, SSD wieder angestoepselt und Autopsy auf die SSD los gelassen. Das passierte innerhalb von 5 Minuten. Also kaum Zeit wirklich vergangen.

Was gefunden wurde durch Autopsy waren in der Masse Fragmente. Keine einzige Datei mit korrektem Namen. Fragmente von Dateien aus den ISO in der Hauptsache. Keine funktionierenden Videos, keine funktionierenden MP3 und keine vollstaendige ISO. Kleinere Dateien unter der Sektorgroesse (in diesem Fall 4K) sind vollstaendig lesbar. Auch PDF und ein guter Anteil von Bildern wurden gefunden. Bei weitem nicht alles davon noch verwendbar.

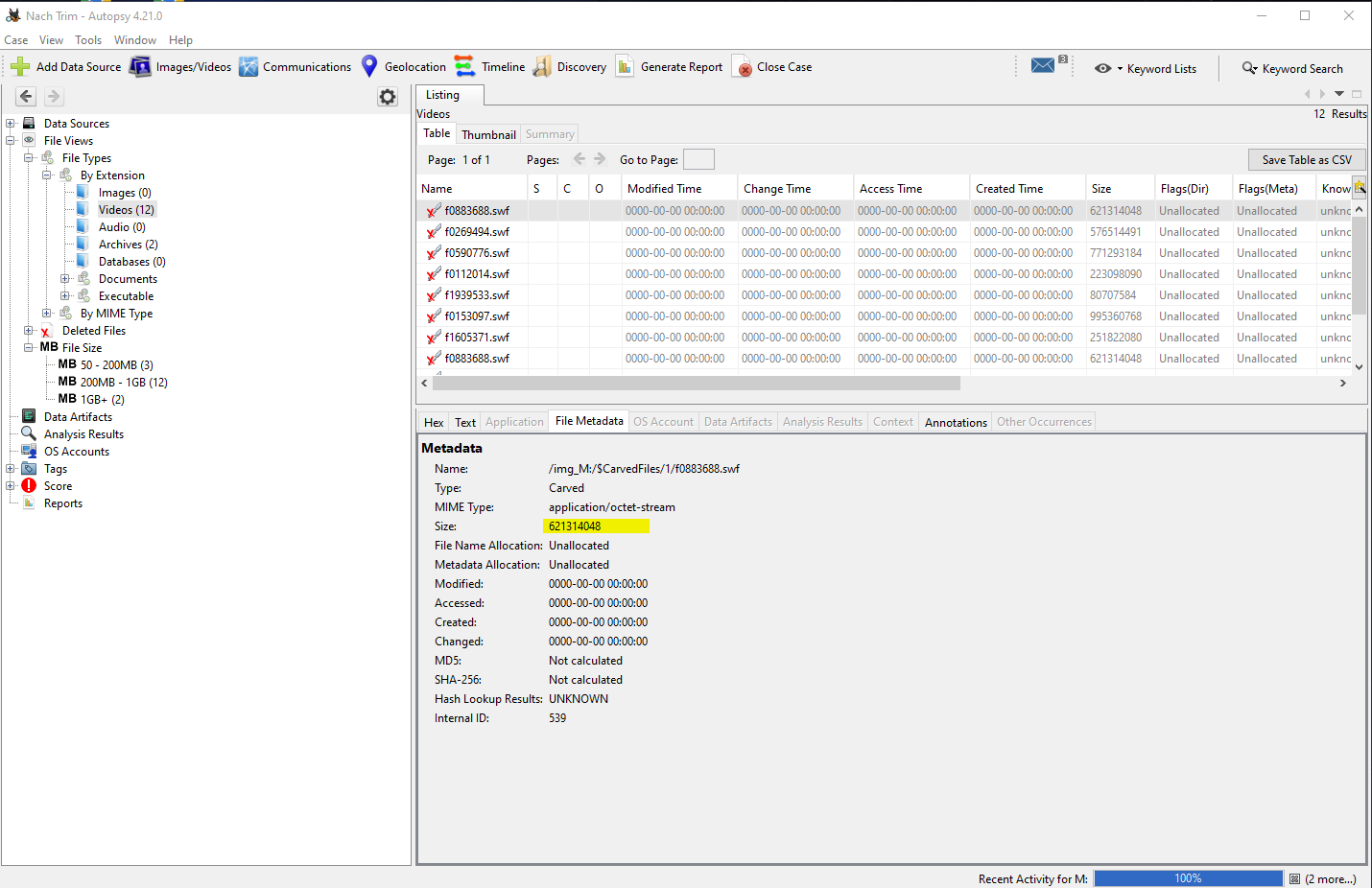

Ich behaupte fuer mich, dass hier TRIM/Garbagecollektion noch garnicht durch war. Also die SSD per SATA an das Brett, ein TRIM per Defrag und wusch weg ist das was Autopsy vorher noch finden konnte. Nur noch kompletter Datenmuell, sprich ein komplett anderes Ergebnis. Ueber 600 MByte grosse Schockwave waren definitiv nicht auf der SSD. Vernutlich ist das der krampfhafte Versuch den Datenstream ueberhaupt zuzuordnen.

Achja. Getdataback und das OntrackTool Pro zeigten vor TRIM noch weniger, sprich haben gaenzlich versagt.

Ja. Aber alles ueberschrieben.

Und zur Not tun es auch zwei Backsteine wenn es total sein soll. 😉

https://support-en.wd.com/app/answe...an-a-drive-using-disk-part-command-on-windows

Oder Partitionwizard Free nehmen, alle Partitionen entfernen, eine neu anlegen und ntfs formatieren.

Vikeed schrieb:SSD Platten sehr schwierig sei, Daten so zu löschen das die mit forensischen Mitteln nicht wiederhergestellt werden können

Vikeed schrieb:Angenommen ich verschlüssele die SSD nun mit Verycrypt und überschreibe die Daten 35 Fach.

Ein einmaliges ueberschreiben jeder Zelle, ein Trim oder Garbagecollection "toetet" recht zuverlaessig.

Woher ich das weiss? Ich hab's ausprobiert.

SSD (war eine MX500 mit 500 Gbyte angeschlossen per SATA/USB-Adapter) voll gemacht mit einem Haufen ISO, Bildern, Dokumenten, MP3 und MP4. Per Datentraegerverwaltung schnellformatiert. SSD "vor Schreck" abgezogen. Dann ein forensinisches Tool (aktuelles Autopsy) gestartet, SSD wieder angestoepselt und Autopsy auf die SSD los gelassen. Das passierte innerhalb von 5 Minuten. Also kaum Zeit wirklich vergangen.

Was gefunden wurde durch Autopsy waren in der Masse Fragmente. Keine einzige Datei mit korrektem Namen. Fragmente von Dateien aus den ISO in der Hauptsache. Keine funktionierenden Videos, keine funktionierenden MP3 und keine vollstaendige ISO. Kleinere Dateien unter der Sektorgroesse (in diesem Fall 4K) sind vollstaendig lesbar. Auch PDF und ein guter Anteil von Bildern wurden gefunden. Bei weitem nicht alles davon noch verwendbar.

Ich behaupte fuer mich, dass hier TRIM/Garbagecollektion noch garnicht durch war. Also die SSD per SATA an das Brett, ein TRIM per Defrag und wusch weg ist das was Autopsy vorher noch finden konnte. Nur noch kompletter Datenmuell, sprich ein komplett anderes Ergebnis. Ueber 600 MByte grosse Schockwave waren definitiv nicht auf der SSD. Vernutlich ist das der krampfhafte Versuch den Datenstream ueberhaupt zuzuordnen.

Achja. Getdataback und das OntrackTool Pro zeigten vor TRIM noch weniger, sprich haben gaenzlich versagt.

Vikeed schrieb:Wenn nach Verschlüsselung formatiere ist die Verschlüsselung doch wieder weg, oder???

Ja. Aber alles ueberschrieben.

Und zur Not tun es auch zwei Backsteine wenn es total sein soll. 😉

Zuletzt bearbeitet:

mannefix

Commander

- Registriert

- März 2008

- Beiträge

- 3.055

Verbrennen und anschließen mit Hammer bearbeiten.

Ergänzung ()

neinGiggity schrieb:Ja, wenn das PW lang und komplex genug ist wäre das der Weg.

Verschlüssen -> Formatieren

mannefix

Commander

- Registriert

- März 2008

- Beiträge

- 3.055

Bist Du forensiger?BFF schrieb:Unter Windows per Diskpart:

https://support-en.wd.com/app/answe...an-a-drive-using-disk-part-command-on-windows

Oder Partitionwizard Free nehmen, alle Partitionen entfernen, eine neu anlegen und ntfs formatieren.

Ein einmaliges ueberschreiben jeder Zelle, ein Trim oder Garbagecollection "toetet" recht zuverlaessig.

Woher ich das weiss? Ich hab's ausprobiert.

SSD (war eine MX500 mit 500 Gbyte angeschlossen per SATA/USB-Adapter) voll gemacht mit einem Haufen ISO, Bildern, Dokumenten, MP3 und MP4. Per Datentraegerverwaltung schnellformatiert. SSD "vor Schreck"die SSD abgezogen. Dann ein forensinisches Tool (aktuelles Autopsy) gestartet, SSD wieder angestoepselt und Autopsy auf die SSD los gelassen. Das passierte innerhalb von 5 Minuten. Also kaum Zeit wirklich vergangen.

Was gefunden wurde durch Autopsy waren in der Masse Fragmente. Keine einzige Datei mit korrektem Namen. Fragmente von Dateien aus den ISO in der Hauptsache. Keine funktionierenden Videos, keine funktionierenden MP3 und keine vollstaendige ISO. Kleinere Dateien unter der Sektorgroesse (in diesem Fall 4K) sind vollstaendig lesbar. Auch PDF und ein guter Anteil von Bildern.

Ich behaupte fuer mich, dass hier TRIM/Garbagecollektion noch garnicht durch war. Also die SSD per SATA an das Brett, ein TRIM per Defrag und wusch weg ist das was Autopsy noch finden konnte. Nur noch kompletter Datenmuell, sprich ein komplett anderes Ergebnis.

Achja. Getdataback und das OntrackTool Pro zeigten vor TRIM noch weniger sprich haben gaenzlich versagt.

Ja. Aber alles ueberschrieben.

Und zur Not tun es auch zwei Backsteine wenn es total sein soll. 😉

Giggity

Vice Admiral

- Registriert

- Juli 2018

- Beiträge

- 6.586

Forensiker zerstören ihre benutzen SSDs physikalisch weil es eben keine Möglichkeit gibt die Daten sicher zu löschen.

Deswegen ist das verschlüsseln und formatieren schon ein ganz guter Weg.

Aber theoretisch lassen sich auch so die Daten wiederherstellen falls man die Verschlüsselung aushebeln kann.

Deswegen ist das verschlüsseln und formatieren schon ein ganz guter Weg.

Aber theoretisch lassen sich auch so die Daten wiederherstellen falls man die Verschlüsselung aushebeln kann.

BFF

¯\_(ツ)_/¯

- Registriert

- Okt. 2017

- Beiträge

- 32.703

mannefix schrieb:Bist Du forensiger?

Nein. Noch nichtmal Forensiker.

Allerdings benutze ich seit Ewigkeiten auch forensische Tools um das was moeglich ist noch zusammen zu kratzen. Hat Mancher/Manchem schon den Hintern gerettet.

Ergänzung ()

Giggity schrieb:Forensiker zerstören ihre benutzen SSDs physikalisch weil es eben keine Möglichkeit gibt die Daten sicher zu löschen.

Na so ist es ja nun auch nicht.

Die heben eher auf um in einem Jahr mit neuen Tools es nochmal zu versuchen.😉

Aber recht hast Du damit, dass die materielle Zerstoerung der sicherste Weg ist.

CoMo

Captain

- Registriert

- Dez. 2015

- Beiträge

- 3.175

Pummeluff schrieb:Code:dd if=/dev/urandom of=/dev/sdX bs=32M

Unter Windows weiß ich nicht.

Bescheuerter Tipp. Es ist eine SSD und keine HDD. Bitte mal informieren, wie SSDs funktionieren.

Normalerweise verwendet man das Tool des Herstellers und triggert damit das

ATA Secure Erase Kommando. Habe ich für Sandisk jetzt nicht gefunden. Unter Linux kann man dafür auch hdparm verwenden: https://wiki.ubuntuusers.de/SSD/Secure-Erase/Bei mir kann ich das Secure Erase Kommando auch im UEFI triggern. Also schau auch da mal nach, ob du diese Option hast.

BFF

¯\_(ツ)_/¯

- Registriert

- Okt. 2017

- Beiträge

- 32.703

Nicht alle externen Geraete machen Secure Erase. @CoMo

Auch nicht per UEFI. Liegt am Kontroller der dazwischen ist.

Der Crucial Storage Executive z.B. kann seine SATA und PCIe SSD "sanitizen", aber nicht die X8 die per USB angeschlossen ist. 🤷♂️

Auch nicht per UEFI. Liegt am Kontroller der dazwischen ist.

CoMo schrieb:Tool des Herstellers und triggert damit dasATA Secure EraseKommando.

Der Crucial Storage Executive z.B. kann seine SATA und PCIe SSD "sanitizen", aber nicht die X8 die per USB angeschlossen ist. 🤷♂️

Zuletzt bearbeitet:

(Typo/Ergaenzt)

- Status

- Für weitere Antworten geschlossen.

Ähnliche Themen

- Antworten

- 11

- Aufrufe

- 963

- Antworten

- 27

- Aufrufe

- 2.097

Bei den mit Info-Icon markierten Links handelt es sich um Affiliate-Links. Im Fall einer Bestellung über einen solchen Link wird ComputerBase am Verkaufserlös beteiligt, ohne dass der Preis für den Kunden steigt.